كيفية التخطيط لاختبار اختراق آمن

(How To Plan a Safe Penetration Test)

13 मिनट पढ़ें تعلم الخطوات الأساسية وأفضل الممارسات لتخطيط اختبار اختراق آمن وفعّال لحماية أصول مؤسستك الرقمية. (0 المراجعات)

كيف تخطط لاختبار اختراق آمن

اختبار الاختراق — أو القرصنة الأخلاقية — أصبح الآن عنصرًا أساسيًا للمؤسسات الجادة في الأمن السيبراني. لكن ليست جميع اختبارات الاختراق متساوية. الاختبارات المخطط لها بشكل سيئ قد تعطل أنظمة حيوية، وتثير مشاكل قانونية، أو حتى تسبب أذى أكثر من نفعها. لتحقيق الفوائد الحقيقية، والبقاء متوافقين وآمنين، يجب على منظمتك التخطيط بعناية لكل خطوة من أجل اختبار اختراق آمن وفعال. فيما يلي دليل قابل للتنفيذ مليء بأفضل الممارسات، ونصائح من العالم الواقعي، وقوائم تحقق لاختبار اختراق آمن.

فهم الغرض والنطاق

يبدأ كل اختبار اختراق ناجح بالوضوح. قبل أن تفكر حتى في مسارات الهجوم أو اختيار الأدوات، تحتاج إلى تعريف واضح لما تحاول تحقيقه. كثير من المنظمات ترتكب خطأ إطلاق اختبارات الاختراق دون تركيز موحد، مما يؤدي إلى ثغرات مفقودة، تعطل أنظمة، أو تقارير ناقصة.

مثال تعريف الغرض:

- اكتشاف عيوب الأمان في تطبيق الويب العام لدينا لمنع خروقات البيانات.

- التحقق من جاهزية SOC من خلال اختبار الاستجابة للحوادث في هجوم فدية محاكاة.

تحديد النطاق: حدد الأصول داخل النطاق وخارجه. هل تختبر الإنتاج فقط، أم أيضًا بيئة الاختبار؟ الشبكات الداخلية؟ الخدمات السحابية؟ الوصول الفيزيائي؟ نطاق محكم يضع حدودًا، مما يجعل الاختبارات آمنة وقابلة للتنفيذ.

رؤية:

وفقًا لاستطلاع عام 2023 من معهد SANS، 34% من إخفاقات الاختبار الاختراقي نتجت عن نطاقات غير محددة بشكل جيد، مما يجعل الفرق يفوّت أصول حاسمة أو يعرض أنظمة غير معتمدة.

الاحتياطات القانونية والامتثال

قلة من الأمور أكثر خطورة من إجراء اختبار اختراق غير مصرح به. التخطيط المسؤول يعني مراعاة الجهات التنظيمية والقوانين والعقود. كل منطقة وبلد وقسم لديه قواعد خصوصية البيانات، وقوانين الجرائم الإلكترونية، وتوجيهات صناعية.

الخطوات الأساسية:

- الحصول على تفويض خطي. الاستمرار فقط بعد الحصول على موافقة صريحة ومكتوبة من قادة مخولين. هذا إجراء حماية قانونية وأفضل ممارسة استشارية.

- التحقق من الأطر التنظيمية (مثلاً GDPR في الاتحاد الأوروبي، HIPAA للرعاية الصحية الأمريكية، PCI DSS لعمليات الدفع). بعضها يتطلب إشعارات تقارير أو منهجيات فحص محددة.

- إخطار مزودي خدمات الإنترنت أو مقدمي مراكز البيانات إذا كان الاختبار قد يثير إنذارات أو يعطل الخدمات.

مثال: في 2019، تم تغريم بنك أمريكي كبير بعدما استهدفت رسائل التصيد المحاكاة عملاءه بطريق الخطأ، مخالفاً السياسة الداخلية.

نصيحة: إشراك الكوادر القانونية والامتثال مبكرًا لمراجعة حدود الاختبار وطرق التواصل وسلسلة حفظ الأدلة.

اختيار فريق الاختبار لديك

الموهبة والخبرة لدى المختبرين الذين يجريون الاختبار تشكّل كل شيء، بدءًا من جودة النتائج إلى أمان الاختبار. سواء كان فريقك داخليًا أو مُستأجَراً عبر استشاري، يجب أن يجمع بين الخبرة التقنية وبوصلة أخلاقية قوية.

الاعتبارات الأساسية:

- الشهادات: ابحث عن اعتمادات يحظى باحترام الصناعة مثل OSCP، CREST، أو GPEN.

- الخبرة في قطاعك: تختلف المخاطر بين البنوك، المستشفيات، أو مزودي SaaS. الخبرة السابقة مع مؤسسات مشابهة تساعد المختبرين على توقع مسارات هجوم خاصة بالأعمال.

- الاستقلالية والشفافية: يجب على المخترقين الأخلاقيين الكشف عن أي تضارب في المصالح — خاصة عند استخدام مقاولين من طرف ثالث.

رؤية: تقوم العديد من المؤسسات بمزج مهندسي أمان داخليين مع مخترقين أخلاقيين من طرف ثالث لتقييمات أكثر ثراء وشمولية.

نمذجة التهديدات وتقييم المخاطر

القفز إلى الاختبار بشكل عشوائي يعرضك لإهدار الوقت وتعطيلات مكلفة. نمذجة التهديدات وتقييم المخاطر يضفيان نية على نهجك ويوجّهان الجهود نحو أعدد المستهدفات الأعلى خطورة وأوسع سيناريوهات الهجوم.

خطوات عملية:

- تمثيل الأصول: صِف أنظمة وشبكات وتطبيقات وتدفقات البيانات — خوادم الويب، قواعد البيانات، نقاط النهاية، أجهزة IoT، واجهات برمجة التطبيقات، إلخ.

- تحديد التهديدات المحتملة: من قد يهاجم؟ ولماذا؟ أي الثغرات لها التأثير الأكبر؟ (مثلاً: تسريبات بيانات العملاء، هجمات الفدية، هجمات سلسلة الإمداد).

- تمثيل مسارات الهجوم: صنّف المخاطر وفقًا لكيفية وصول المهاجمين إلى الأنظمة: الهندسة الاجتماعية، استغلالات الشبكة، الوصول الفيزيائي، إعدادات سحابية خاطئة، إلخ.

- ترتيب المخاطر: أعطِ الأولوية لأنشطة الاختبار بناءً على الاحتمال والتأثير على الأعمال.

مثال: قد يركز مقدم رعاية صحية أكثر على سرقة معلومات صحية محمية PHI عبر بوابات الويب، مقارنةً بتاجر يهمه فقدان بطاقات الدفع عبر واجهات برمجة تطبيقات مكشوفة.

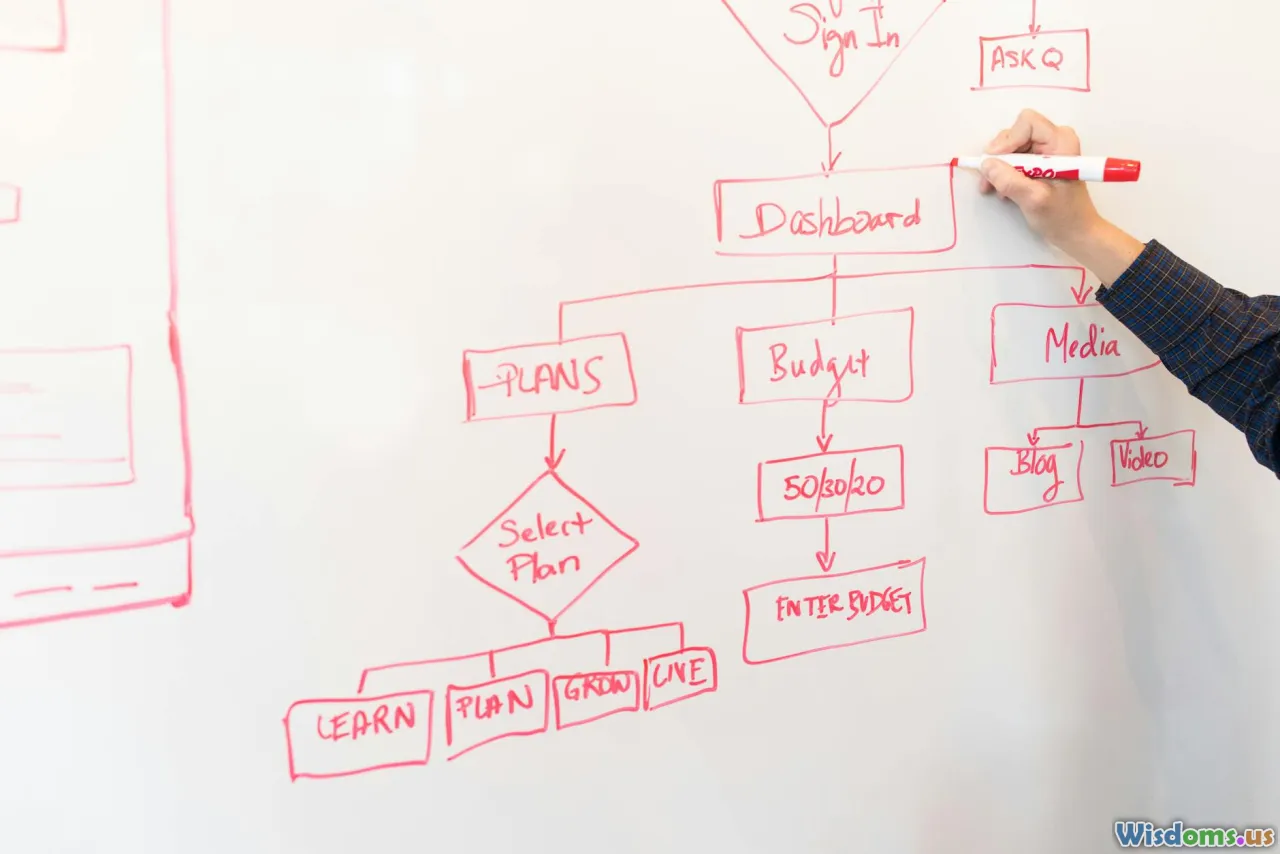

صياغة قواعد التفاعل (RoE)

تعريف شامل لقواعد التفاعل RoE يحدد ما يجوز وما لا يجوز، موصلًا أصحاب المصالح والمختبرين إلى ما هو مسموح وما هو محظور وما هو متوقع خلال التقييم.

عناصر RoE النموذجية:

- نافذة الاختبار: تواريخ وأوقات محددة يسمح فيها بالاختبار (لتجنب تعطيل الأعمال).

- قائمة الأهداف: عناوين IP محددة، نطاقات، أو تطبيقات للاختبار؛ يتم تحديد الأنظمة خارج النطاق صراحة.

- أنواع الهجمات: مسموح بها (مسح يدوي، محاولات استغلال)، مقيدة (اختبارات DoS)، أو محظورة (صيد حقيقي للمستخدمين ما لم يتم الموافقة).

- خطة الإخطار: من يجب إبلاغه في حالات الطوارئ، قنوات الاتصال المعتمدة.

- جداول الإبلاغ: ما هي التحديثات والتسليمات النهائية وكيف ومتى.

نصيحة: شارك فرق تكنولوجيا المعلومات والقيادة في مراجعة RoE لضمان توازن بين الاختبار الفعّال والاستقرار التشغيلي.

ضمان الحد الأدنى من الاضطراب واستقرار النظام

يُعد اختبار الاختراق المُدار جيدًا غير مرئي للعملاء والموظفين. لكن حتى الاختبار الآمن يمكن أن يضغط على الخوادم، يمليء سجلات، أو يثير أنظمة كشف التسلل. التخطيط لتقليل الاضطراب التشغيلي أمر حاسم للسمعة واستمرارية الأعمال.

كيف تقلل مخاطر الأعمال:

- الجدولة خلال ساعات انخفاض الطلب لتقليل التأثير إذا تباطأت الأنظمة.

- إجراء نسخ احتياطي للأنظمة الحيوية كنوع من الاحتياط — البيانات التالفة أمر نادر، لكنه ممكن إذا تفجّرت الثغرات بلا تنظيم.

- إضافة عناوين IP الخاصة بالمختبر إلى القائمة البيضاء مع SOC/IT حتى لا يتم الخلط بينها وبين المهاجمين.

- مراقبة أداء النظام عن كثب خلال الاختبار؛ وضع خطط التراجع إذا حدثت انقطاعات.

- تقييد الأنشطة عالية المخاطر — لا تختبر هجمات DoS ما لم يكن مسموحًا صراحة وبعد تجهيز إجراءات استرداد الكوارث.

مثال: متجر عالمي أجرى اختبار اختراق في يوم الجمعة السوداء فواجه تعطلًا يمكن تفاديه لأن الاختبار لم يكن مُجدولًا حول الذروة.

التواصل قبل وأثناء وبعد الاختبار

التواصل الشفاف والمبادر يحوّل اختبارات الاختراق إلى تعلم تعاوني — وليس مفاجآت مدمّرة. خطوط التواصل الواضحة تضمن أن تعرف فرق تكنولوجيا المعلومات والأمن والأعمال ما يحدث وتتمكن من تخفيف المشاكل بسرعة.

الاستراتيجيات:

- إيجاز قبل الاختبار: شارك RoE، الجدول الزمني، وجهات الاتصال مع فريق الاختبار وأصحاب المصلحة.

- خطة الحوادث في الوقت الفعلي: حدد جهة اتصال طارئة للمختبرين وعمليات تكنولوجيا المعلومات في حال تعطل الأنظمة.

- إيجاز ما بعد الاختبار: يجب أن يقدم المختبرون نتائج كتقارير تفصيلية وإيجازات تنفيذية. يلي ذلك جلسات أسئلة وأجوبة وورش عمل التصحيح عندما يتاح.

- الحفاظ على السرية: يجب مشاركة النتائج الحساسة عبر قنوات آمنة ومشفرة فقط.

نصيحة: هل تختبر استجابة للحوادث؟ نفّذ تمارين طاولة بمشاركة المختبرين كمهاجمين، حتى تتمكن الفرق المختصة من تعلم الكشف والتفاعل.

إدارة وتخفيف مخاطر الاختبار

حتى مع أفضل التخطيط، يظل الاختبار به بعض المخاطر. من تعطل الأنظمة إلى تعرّض بيانات الاختبار عن غير قصد، يتطلب الاختبار الآمن وجود وسائل حماية فنية وتشغيلية.

إجراءات السلامة العملية:

- عزل بيئات الاختبار إذا أمكن، خاصة عند محاولات استغلال عدوانية.

- الاختبار فقط باستخدام بيانات تركيبية أو مجهولة الهوية — تجنب العمل مع PII إنتاجية أو تفاصيل مالية.

- الاستعداد لاستعادة الكوارث: وجود خطط rollback واستعادة إذا حدث خطأ؛ اختبر النسخ الاحتياطية مقدماً.

- تشفير جميع ملاحظات ونتائج الاختبار لمنع التسرب، وفق سياسات المؤسسة لمعالجة البيانات.

- التغطية القانونية والتأمين: تأكد من أن اتفاقات الاختبار تحدد حدود المسؤولية.

مثال: في 2020، أدى اختبار اختراق في مستشفى حساس إلى إغلاق قاعدة بيانات مهمة؛ أنقذ خط rollback قوي وقت التعطل إلى دقائق بدل ساعات وأقل من أثر ذلك على رعاية المرضى.

ضمان وتوثيق النجاح: الإبلاغ والتصحيح

لا يكتمل الاختبار الاختراقي عندما يتوقف الاختبار. يعتمد الاختبار الفعّال والآمن ليس فقط على الاكتشاف، بل أيضًا على التوثيق والعمل التصحيحي. تقارير عالية الجودة تقود التغيير، والتصحيح يغلق نوافذ الهجوم.

أساليب الإبلاغ الفعّالة:

- الكتابة لعدة جماهير: تضمّ ملخصات تنفيذية، وقوائم الثغرات ذات الأولوية، وتفاصيل تقنية، وخطط التصحيح.

- توثيق كل شيء: سجل النتائج مع لقطات شاشة، وسجلات، ومقتطفات كود إثبات المفهوم — هذه تدعم التحقق من الخطورة وتوضيح الاستعجال.

- تصنيف الثغرات: صنّفها بحسب المخاطر/التأثير (تقييم CVSS أو ما يشابهه)، مع إبراز التأثير على العمل.

- خطة عمل: قدِّم إرشادات تصحيح مركزة وذات أولوية ومُخصصة لشبكتك وتكديس التطبيق التقني.

مثال التصحيح: إذا تم العثور على خلل XSS، قدِّم تصحيحًا للكود وتوصيات لممارسات ترميز آمن في المستقبل، لا مجرد نصائح عامة.

نصيحة متابعة: جدولة اختبارات إعادة للثغرات الحرجة لضمان صحة الإصلاحات من قِبل الخبراء.

دروس من الميدان: تجنّب الأخطاء الشائعة

معظم اختبارات الاختراق الفاشلة أو غير الآمنة تشترك في أخطاء متشابهة بشكل واضح. التعلم من الحوادث السابقة يمكن أن يحافظ على اختباراتك القادمة — ومؤسستك — على أساس صلب.

العثرات التي ينبغي الحذر منها:

- الاختبار دون موافقة. نقص التفويض الواضح يمكن أن يؤدي إلى عواقب قانونية أو حوادث وُصِفت كهجمات حقيقية.

- إدارة النطاق بشكل سيئ. نطاقات غير محددة أو

قيّم المنشور

تقييمات المستخدم

المنشورات الشائعة