Wie man einen sicheren Penetrationstest plant

(How To Plan a Safe Penetration Test)

15 Minute gelesen Lernen Sie wesentliche Schritte und Best Practices für die Planung eines sicheren, effektiven Penetrationstests zum Schutz der digitalen Vermögenswerte Ihrer Organisation. (0 Bewertungen)

Wie man einen sicheren Penetrationstest plant

Penetrationstesting — oder ethisches Hacking — ist heute Standardpraxis für Organisationen, die ernsthaft auf Cybersicherheit setzen. Doch nicht alle Penetrationstests sind gleich geschaffen. Schlecht geplante Tests können kritische Systeme stören, rechtliche Kopfschmerzen verursachen oder sogar mehr Schaden als Nutzen anrichten. Um wirklich von den Vorteilen zu profitieren und compliant sowie sicher zu bleiben, muss Ihre Organisation jeden Schritt sorgfältig planen, um einen sicheren, effektiven Penetrationstest durchzuführen. Hier ist ein praxisnaher Leitfaden voller Best Practices, praxisnaher Tipps und Checklisten für einen sicheren Pentest.

Verständnis von Zweck und Umfang

Jeder erfolgreiche Penetrationstest beginnt mit Klarheit. Bevor Sie überhaupt über Angriffsvektoren oder Toolauswahl nachdenken, müssen Sie eindeutig definieren, was Sie erreichen wollen. Organisationen begehen oft den Fehler, Penetrationstests ohne gebündelten Fokus zu starten, was zu verpassten Schwachstellen, Systemausfällen oder unvollständigen Berichten führt.

Beispiel zur Zweckbestimmung:

- Sicherheitslücken in unserer öffentlichen Webanwendung finden, um Datenpannen zu verhindern.

- SOC-Bereitschaft validieren, indem die Reaktion auf einen simulierten Ransomware-Angriff getestet wird.

Umfang festlegen: Listen Sie die Ressourcen im Geltungsbereich und außerhalb davon auf. Testen Sie nur die Produktion, oder auch die Staging-Umgebung? Interne Netzwerke? Cloud-Dienste? Physischer Zugang? Ein enger Umfang setzt Grenzen, macht Tests sicher und umsetzbar.

Einblick:

Laut einer Umfrage des SANS Institute aus dem Jahr 2023 führten 34% der Penetrationstest-Misserfolge auf missverständlich definierte Bereiche zurück, was Teams dazu brachte, entweder kritische Ressourcen zu übersehen oder ungenehmigte Systeme offenzulegen.

Rechtliche und Compliance-Vorsichtsmaßnahmen

Wenige Dinge sind riskanter, als einen unautorisierten Penetrationstest durchzuführen. Verantwortungsvolle Planung bedeutet, Regulatoren, Gesetze und Verträge im Blick zu behalten. Jede Region, jedes Land und jeder Sektor bringt eigene Datenschutzregeln, Gesetze zu Cyberkriminalität und branchenspezifische Auflagen mit sich.

Wichtige Schritte:

- Schriftliche Genehmigung einholen. Führen Sie nur fort, nachdem Sie eine ausdrückliche, dokumentierte Zustimmung von befugten Führungskräften erhalten haben. Dies ist sowohl eine rechtliche Absicherung als auch eine bewährte Praxis in der Beratung.

- Regulatorische Rahmenwerke prüfen (z. B. GDPR in der EU, HIPAA für das US-Gesundheitswesen, PCI DSS für Zahlungssysteme). Einige erfordern bestimmte Benachrichtigungen, Berichte oder Penetrationstest-Methoden.

- ISP- oder Rechenzentrumsanbieter benachrichtigen, wenn Penetrationstest Alarme oder Serviceunterbrechungen auslösen könnte.

Beispiel: Im Jahr 2019 wurde eine große US-Bank mit einer Geldstrafe belegt, nachdem der simulierte Phishing-Angriff des Penetrationstesters versehentlich Kunden anvisierte und interne Richtlinien verletzt.

Tipp: Binden Sie frühzeitig Rechts- und Compliance-Personal ein, um Testgrenzen, Kommunikation und Beweiskette zu prüfen.

Auswahl Ihres Testing-Teams

Das Talent und die Erfahrung Ihrer Penetrationstester prägen alles, von der Qualität der Ergebnisse bis zur Sicherheit des Tests. Ob Ihr Team intern ist oder über eine Beratung beauftragt wird, es muss technisches Fachwissen mit einem starken ethischen Kompass verbinden.

Zentrale Überlegungen:

- Zertifizierungen: Suchen Sie nach branchenrespektierten Qualifikationen wie OSCP, CREST oder GPEN.

- Erfahrung in Ihrem Sektor: Risiken unterscheiden sich je nach Banken, Krankenhäusern oder SaaS-Anbietern. Erfahrungen mit ähnlichen Organisationen helfen Penetrationstestern, geschäftsspezifische Angriffsvektoren vorherzusehen.

- Unabhängigkeit und Transparenz: Ethische Hacker müssen Interessenkonflikte offenlegen — insbesondere bei der Zusammenarbeit mit Drittanbietern.

Einblick: Viele Organisationen mischen interne Sicherheitsingenieure mit externen ethischen Hackern, um umfassendere Bewertungen zu ermöglichen.

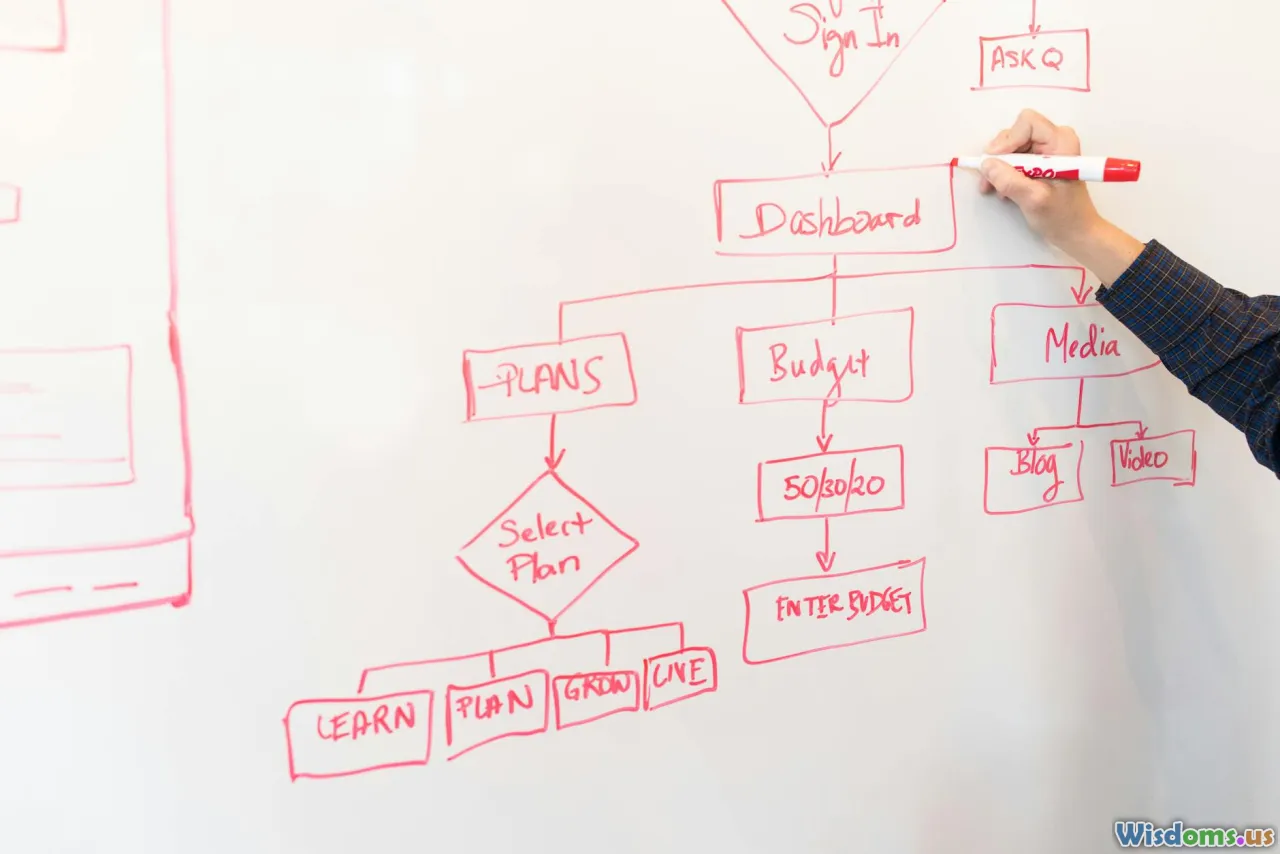

Bedrohungsmodellierung und Risikobewertung

Beim blindem Testing riskieren Sie Zeit- und Kostenverlust. Bedrohungsmodellierung und Risikobewertung geben Ihrem Ansatz Absicht und lenken die Bemühungen auf die risikoreichsten Ziele der Organisation und wahrscheinliche Angriffszenarien.

Vorgehensschritte:

- Vermögenswerte abbilden: Diagrammieren Sie Systeme, Netzwerke, Apps und Datenflüsse — Webserver, Datenbanken, Endpunkte, IoT-Geräte, APIs usw.

- Wahrscheinliche Bedrohungen identifizieren: Wer könnte angreifen? Warum? Welche Schwachstellen haben den größten Einfluss? (Beispiel: Kundendatenleckagen, Ransomware, Angriffe auf die Lieferkette.)

- Angriffsvektoren kartieren: Risiken danach klassifizieren, wie Angreifer Zugriff erlangen würden: Social Engineering, Netzwerk-Ausnutzung, physisch, Cloud-Fehlkonfigurationen usw.

- Risiken priorisieren: Penetrationstest-Aktivitäten nach Wahrscheinlichkeit und geschäftlicher Auswirkung priorisieren.

Beispiel: Ein Gesundheitsdienstleister könnte sich stärker auf den Diebstahl geschützter Gesundheitsinformationen (PHI) über Webportale konzentrieren, im Vergleich zu einem Einzelhändler, der sich um den Verlust von Zahlungskartendaten über exponierte APIs sorgt.

Formulierung der Regeln des Engagements (RoE)

Eine umfassende RoE definiert das Dos und Don’ts, richtet Stakeholder und Penetrationstester auf das, was erlaubt, verboten und erwartet ist.

Typische RoE-Elemente:

- Testfenster: Genaue Daten und Zeiten, zu denen Penetrationstests erlaubt sind (um Betriebsunterbrechungen zu vermeiden).

- Ziel-Liste: Spezifische IPs, Domains oder Anwendungen zum Testen; außerhalb des Geltungsbereichs klar definiert.

- Angriffsarten: Erlaubt (manuelle Scans, Exploit-Versuche), eingeschränkt (DoS-Tests) oder verbotene Aktivitäten (Phishing realer Benutzer, sofern nicht genehmigt).

- Benachrichtigungsplan: Wen man in Notfällen benachrichtigen soll, genehmigte Kommunikationskanäle.

- Berichtstermine: Wie Updates und Endlieferungen aussehen und wann.

Tipp: Binden Sie IT- und Geschäftsführung ein, um die RoE zu überprüfen und ein Gleichgewicht zwischen effektivem Testing und operativer Stabilität sicherzustellen.

Gewährleistung minimaler Beeinträchtigungen und Systemstabilität

Gut durchgeführte Penetrationstests bleiben für Kunden und Mitarbeitende unsichtbar. Doch selbst ein sicherer Test kann Server belasten, Logdateien füllen oder IDS-Systeme auslösen. Die Planung, operative Beeinträchtigungen zu minimieren, ist entscheidend für Ruf und Geschäftskontinuität.

Wie man Geschäftsrisiken reduziert:

- Planen Sie während der Zeiten außerhalb der Spitzenlast, um Auswirkungen zu minimieren, falls Systeme langsamer werden.

- Kritische Systeme sichern als Vorsichtsmaßnahme — beschädigte Daten sind selten, aber möglich, wenn Exploits ungehindert laufen.

- Weißlisten Sie die IP-Adressen der Penetrationstester beim SOC/IT, damit sie nicht mit Angreifern verwechselt werden.

- Überwachen Sie die Systemleistung während des gesamten Tests genau; legen Sie Rollback-Pläne fest, falls Ausfälle auftreten.

- Begrenzen Sie risikoreiche Aktivitäten — testen Sie DoS-Angriffe nur, wenn dies ausdrücklich genehmigt ist und nach der Erstellung von Notfallmaßnahmen.

Beispiel: Ein globaler Einzelhändler, der an Black Friday einen Penetrationstest durchführte, erlebte vermeidbare Ausfälle, weil der Test nicht um den Hochbetrieb des Online-Verkehrs herum geplant war.

Kommunikation vor, während und nach Tests

Transparente, proaktive Kommunikation verwandelt Penetrationstests in kollaboratives Lernen – statt in störende Überraschungen. Klare Kommunikationswege stellen sicher, dass IT-, Sicherheits- und Geschäftsbereiche wissen, was passiert, und mögliche unbeabsichtigte Probleme schnell minimieren können.

Strategien:

- Vor-Test-Briefing: Teilen Sie die RoE, den Zeitplan und Kontakte sowohl dem Testteam als auch den internen Stakeholdern mit.

- Echtzeit-Incident-Plan: Benennen Sie einen Notfallkontakt sowohl für die Penetrationstester als auch für IT-Betrieb, falls Systeme ausfallen.

- Nach-Test-Feedback: Penetrationstester sollten Befunde sowohl als detaillierte Berichte als auch in Form von Management-Short-Reports liefern. Falls möglich, folgen Q&A-Sitzungen und Workshops zur Behebung der Probleme.

- Vertraulichkeit wahren: Sensible Befunde sollten ausschließlich über sichere, verschlüsselte Kanäle geteilt werden.

Tipp: Testen Sie die Reaktion auf Vorfälle? Führen Sie Tabletop-Übungen durch, bei denen die Penetrationstester den Angreifer spielen, damit Blue-Teams Erkennung und Reaktion üben können.

Risiken bei Tests managen und mindern

Auch bei bester Planung enthält Penetrationstests immer ein gewisses Risiko. Von Systemabstürzen bis zur versehentlichen Offenlegung von Testdaten erfordert ein sicherer Test sowohl technische als auch betriebliche Ausfallsicherungen.

Konkrete Sicherheitsmaßnahmen:

- Isolieren Sie Testumgebungen, wenn möglich, insbesondere bei aggressiven Exploit-Versuchen.

- Testen Sie nur mit synthetischen oder anonymisierten Daten — vermeiden Sie Arbeiten mit Produktions-PII oder Finanzdaten.

- Vorbereitung auf Notfallwiederherstellung: Rollback- und Wiederherstellungspläne, falls etwas schiefgeht; testen Sie Backups im Voraus.

- Verschlüsseln Sie alle Testnotizen und Ergebnisse, um Lecks zu verhindern, gemäß den Richtlinien zum Umgang mit Daten.

- Rechtliche Absicherung und Versicherung: Stellen Sie sicher, dass Testvereinbarungen Haftungsgrenzen definieren.

Beispiel: Im Jahr 2020 sperrte der Penetrationstest eines angeschlagenen Krankenhauses eine wichtige Datenbank; ein robuster Rollback-Plan begrenzte Ausfallzeiten auf Minuten statt Stunden und begrenzte Auswirkungen auf die Patientenversorgung.

Sicherstellung und Dokumentation des Erfolgs: Berichte und Behebung

Ein Penetrationstest ist erst abgeschlossen, wenn der Test beendet ist. Effektives, sicheres Testen hängt nicht nur von der Entdeckung, sondern auch von Dokumentation und Maßnahmen ab. Qualitätsberichte treiben Veränderungen voran, und Behebung schließt Angriffsfenster.

Effektive Berichtsstrategien:

- Für mehrere Zielgruppen schreiben: Einschließen von Management-Zusammenfassungen, priorisierten Schwachstellenlisten, technischen Details und Schritten zur Behebung.

- Alles belegen: Befunde mit Screenshots, Logs, Proof-of-Concept-Code-Snippets protokollieren — dies hilft, die Schwere zu validieren und Dringlichkeit zu kommunizieren.

- Schwachstellen priorisieren: Nach Risiko/Auswirkung klassifizieren (CVSS-Scores oder Ähnliches), Geschäftsimpact zeigen.

- Behebungsplan: Konkrete, priorisierte Hinweise zur Behebung liefern, angepasst an Ihr Netzwerk und den Tech-Stack der Anwendungen.

Beispiel zur Behebung: Falls ein XSS-Fehler gefunden wird, liefern Sie sowohl eine Code-Behebung als auch Empfehlungen für künftig sicheres Codieren, nicht nur allgemeine Hinweise.

Hinweis zur Nachverfolgung: Planen Sie Nachtests kritischer Schwachstellen, damit Korrekturen von Experten validiert werden.

Lektionen aus der Praxis: Vermeidung typischer Fallstricke

Die meisten gescheiterten oder unsicheren Penetrationstests weisen auffallend ähnliche Fehler auf. Aus vergangenen Missgeschicken zu lernen kann Ihren nächsten Penetrationstest — und Ihre Organisation — auf sicherem Kurs halten.

Fallstricke, auf die man achten sollte:

- Testen ohne Zustimmung. Fehlende klare Autorisierung kann zu rechtlichen Strafen oder Vorfällen führen, die als echte Angriffe gekennzeichnet werden.

- Schlechter Umfang-Management. Nicht definierte oder sich schleichend erweiternde Geltungsbereiche können unbeabsichtigt nicht getestete Systeme und Kundendaten betreffen.

- Ausbleibende Auswirkungsanalyse. Das Übersehen von Auswirkungen auf die Produktion birgt Risiken für Umsatzverluste und Kundenbeschwerden.

- Remediation vernachlässigen. Nicht behobene Befunde bleiben bestehen und halten Organisationen verwundbar — einige Studien schätzen, dass nur etwa ein Drittel der Penetrationstest-Befunde Monate nach dem Test vollständig adressiert wird.

- Lieferkettenabhängigkeiten übersehen. Viele Vorfälle resultieren aus Fehlern von Drittanbietern, die der Penetrationstest ohne ganzheitlichen Blick übersehen könnte.

Beispiel: Ein E-Commerce-Unternehmen vernachlässigte, seinen Zahlungs-API-Anbieter in den Geltungsbereich einzubeziehen, wodurch Schwachstellen übersehen wurden, die Monate später ausgenutzt wurden.

Aufbau einer Kultur sicherer Tests

Sichere Penetrationstests sind nicht nur ein technisches Checklistenpunkt — es ist ein Prozess, der in einer gesunden Cybersicherheitskultur verankert ist. Durch Transparenz, Ethik und bereichsübergreifende Zusammenarbeit können Penetrationstests zu Treibern für Wachstum, Resilienz und Vertrauen werden.

Führen Sie einen fortlaufenden Dialog zwischen Führungskräften, IT, Compliance und Ihrem Testteam. Betrachten Sie Pentests als zyklisch statt als Einmalaktion, wobei jede Runde die Fähigkeiten für noch sicherere und wirkungsvollere Sicherheitsübungen stärkt. Und denken Sie daran: Das größte Risiko Ihrer Organisation besteht nicht darin, was Ihre Pentest-Teams finden, sondern was sie nicht finden, wenn Tests nicht sicher geplant und durchgeführt werden.

Bewerten Sie den Beitrag

Benutzerrezensionen

Weitere Beiträge in Cybersicherheit

Beliebte Beiträge