Cómo planificar una prueba de penetración segura

(How To Plan a Safe Penetration Test)

19 minuto leído Conoce los pasos esenciales y las mejores prácticas para planificar una prueba de penetración segura y eficaz que proteja los activos digitales de su organización. (0 Reseñas)

Cómo Planificar una Prueba de Penetración Segura

La prueba de penetración — o hacking ético — es ahora un elemento básico para las organizaciones serias en ciberseguridad. Pero no todas las pruebas de penetración son iguales. Las pruebas mal planificadas pueden interrumpir sistemas críticos, generar problemas legales o incluso causar más daño que beneficio. Para realmente obtener los beneficios y mantener el cumplimiento y la seguridad, su organización debe planificar meticulosamente cada paso para una prueba de penetración segura y eficaz. A continuación, una guía práctica llena de buenas prácticas, consejos del mundo real y listas de verificación para una prueba de penetración segura.

Comprender el Propósito y el Alcance

Toda prueba de penetración exitosa comienza con claridad. Antes de siquiera pensar en vectores de ataque o selección de herramientas, debes definir claramente qué es lo que quieres lograr. Las organizaciones a menudo cometen el error de lanzar pruebas de penetración sin un enfoque concertado, lo que lleva a vulnerabilidades pasadas por alto, interrupciones de sistemas o informes incompletos.

Ejemplos de definición del propósito:

- Encontrar fallos de seguridad en nuestra aplicación web pública para prevenir filtraciones de datos.

- Validar la preparación del SOC probando la respuesta a incidentes ante un ataque de ransomware simulado.

Definición del alcance: Enumera los activos dentro y fuera de alcance. ¿Estás probando solo producción, o también staging? ¿Redes internas? ¿Servicios en la nube? ¿Acceso físico? Un alcance ajustado establece límites, haciendo las pruebas seguras y accionables.

Observación:

Según una encuesta del SANS Institute de 2023, el 34% de los fallos en pruebas de penetración resultaron de alcances mal definidos, causando que los equipos pasaran por alto activos críticos o expusieran sistemas no aprobados.

Precauciones legales y de cumplimiento

Pocas cosas son más riesgosas que realizar una prueba de penetración no autorizada. La planificación responsable implica mantener en mente a reguladores, leyes y contratos. Cada región, país y sector viene con sus propias reglas de privacidad de datos, leyes de ciberdelincuencia y mandatos específicos de la industria.

Pasos esenciales:

- Obtener autorización por escrito. Proceda solo después de obtener la aprobación explícita y documentada de los líderes autorizados. Esto es una salvaguarda legal y una mejor práctica de consultoría.

- Verificar marcos regulatorios (p. ej., GDPR en la UE, HIPAA para la atención médica en EE. UU., PCI DSS para sistemas de pago). Algunos requieren notificaciones, informes o metodologías de pruebas de penetración específicas.

- Notifique a los proveedores de ISP o centros de datos si la prueba de penetración podría activar alarmas o provocar interrupciones en el servicio.

Ejemplo: En 2019, un gran banco estadounidense fue multado después de que el phishing simulado de su pentester dirigiera accidentalmente a clientes, violando la política interna.

Consejo: Involucre al personal legal y de cumplimiento desde temprano para revisar los límites de la prueba, las comunicaciones y las prácticas de cadena de custodia de las evidencias.

Selección de su equipo de pruebas

El talento y la experiencia de sus probadores de penetración lo condicionan todo, desde la calidad de los hallazgos hasta la seguridad de la prueba. Ya sea que su equipo sea interno o contratado a través de una consultora, deben combinar experiencia técnica con un sólido sentido ético.

Consideraciones clave:

- Certificaciones: Busque credenciales respetadas por la industria como OSCP, CREST o GPEN.

- Experiencia en su sector: Los riesgos difieren para bancos, hospitales o proveedores de SaaS. La experiencia previa con organizaciones similares ayuda a los probadores a anticipar vectores de ataque específicos del negocio.

- Independencia y transparencia: Los hackers éticos deben divulgar cualquier conflicto de interés, especialmente cuando usan contratistas externos.

Observación: Muchas organizaciones combinan ingenieros de seguridad internos con hackers éticos de terceros para evaluaciones más ricas y completas.

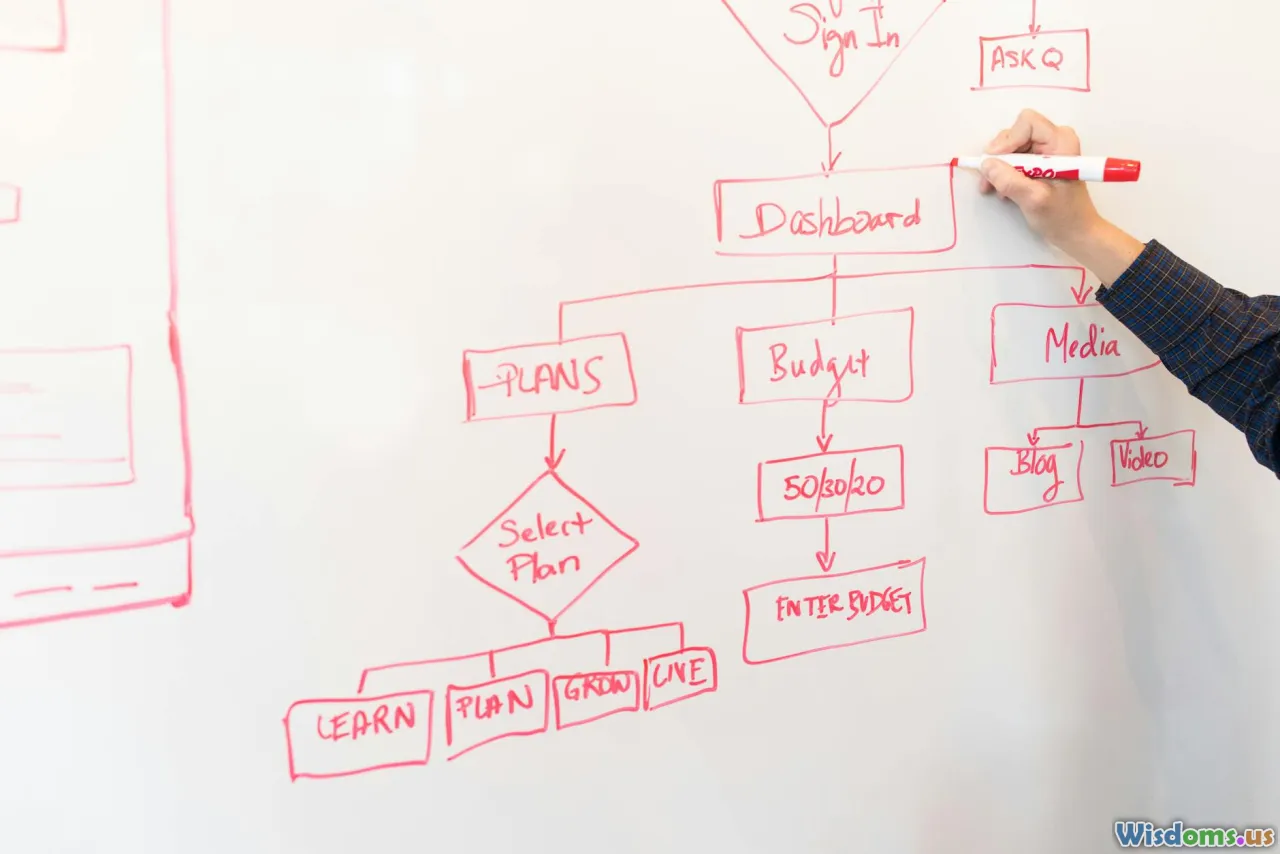

Modelado de amenazas y evaluación de riesgos

Adentrarse en las pruebas a ciegas conlleva perder tiempo y provocar interrupciones costosas. El modelado de amenazas y la evaluación de riesgos aportan intención a tu enfoque, canalizando los esfuerzos hacia los objetivos más arriesgados de la organización y los escenarios de ataque más probables.

Pasos prácticos:

- Mapear activos: Diagramar sistemas, redes, aplicaciones y flujos de datos — servidores web, bases de datos, terminales, dispositivos IoT, APIs, etc.

- Identificar amenazas probables: ¿Quién podría atacar? ¿Por qué? ¿Qué vulnerabilidades tienen el mayor impacto? (Ej.: filtración de datos de clientes, ransomware, ataques a la cadena de suministro.)

- Mapear vectores de ataque: Clasificar los riesgos según cómo los atacantes obtendrían acceso: ingeniería social, exploits de red, físico, malas configuraciones en la nube, etc.

- Priorizar riesgos: Dar prioridad a las actividades de pruebas de penetración según la probabilidad y el impacto en el negocio.

Ejemplo: Un proveedor de servicios de salud podría centrarse más en el robo de información de salud protegida (PHI) a través de portales web, frente a un minorista preocupado por la pérdida de tarjetas de pago a través de APIs expuestas.

Elaboración de las Reglas de Participación (RoE)

Una exhaustiva Regla de Participación (RoE) define lo que se debe y no se debe hacer, alineando a las partes interesadas y a los probadores de penetración sobre lo permitido, lo prohibido y lo esperado durante la evaluación.

Elementos típicos de RoE:

- Ventana de pruebas: Fechas y horas exactas en las que se permite realizar pruebas de penetración (para evitar interrupciones en el negocio).

- Lista de objetivos: IPs, dominios o aplicaciones específicos para las pruebas; sistemas fuera de alcance identificados explícitamente.

- Tipos de ataques: Permitidos (escaneo manual, intentos de explotación), restringidos (pruebas de DoS) o actividades prohibidas (phishing real de usuarios a menos que se apruebe).

- Plan de notificaciones: A quién alertar en emergencias, canales de comunicación aprobados.

- Cronogramas de informes: Cómo se verán las actualizaciones y entregables finales, y cuándo.

Consejo: Involucre a TI y a los líderes de negocio para revisar las RoE, asegurando un equilibrio entre pruebas efectivas y estabilidad operativa.

Garantizar la Interrupción Mínima y la Estabilidad del Sistema

Las pruebas de penetración bien gestionadas son invisibles para clientes y empleados. Pero incluso una prueba segura puede poner a prueba los servidores, llenar archivos de registro o activar sistemas de detección de intrusiones. Planificar para minimizar la interrupción operativa es crucial para la reputación y la continuidad del negocio.

Cómo Reducir el Riesgo Empresarial:

- Programar durante horas de menor actividad para minimizar el impacto si los sistemas se ralentizan.

- Hacer copias de seguridad de los sistemas críticos como precaución — los datos corruptos son raros, pero pueden ocurrir si los exploits se salen de control.

- Listar en la lista blanca las direcciones IP de los pentesters ante SOC/IT para que no sean confundidos con atacantes.

- Monitorear el rendimiento del sistema de forma cercana durante la prueba; establecer planes de reversión si ocurren interrupciones.

- Limitar actividades de alto riesgo — no realizar pruebas de DoS a menos que se permita expresamente y tras preparar procedimientos de recuperación ante desastres.

Ejemplo: Un minorista global que realizó una prueba de penetración el Black Friday enfrentó interrupciones evitables porque la prueba no se programó alrededor del tráfico máximo en línea.

Comunicación antes, durante y después de la prueba

Una comunicación transparente y proactiva convierte las pruebas de penetración en aprendizaje colaborativo, no en sorpresas disruptivas. Líneas de comunicación claras aseguran que TI, seguridad y equipos de negocio sepan lo que está sucediendo y puedan mitigar rápidamente los problemas accidentales.

Estrategias:

- Reunión informativa previa a la prueba: Comparta las Reglas de Participación, el cronograma y los contactos tanto con el equipo de pruebas como con las partes interesadas internas.

- Plan de incidentes en tiempo real: Designe un contacto de emergencia tanto para los probadores como para las operaciones de TI en caso de que los sistemas fallen.

- Debriefing posterior a la prueba: Los probadores deben entregar los hallazgos tanto como informes detallados como presentaciones ejecutivas. Siga con preguntas y respuestas y talleres de remediación cuando sea posible.

- Mantener la confidencialidad: Los hallazgos sensibles deben compartirse solo a través de canales seguros y encriptados.

Consejo: ¿Probando la respuesta ante incidentes? Realice ejercicios de mesa con los probadores actuando como atacantes, para que los equipos azul practiquen la detección y la reacción.

Gestión y mitigación de riesgos de las pruebas

Incluso con la mejor planificación, las pruebas de penetración siempre conllevan cierto riesgo. Desde fallas del sistema hasta la exposición accidental de datos de prueba, una prueba segura requiere salvaguardas técnicas y operativas.

Medidas de seguridad prácticas:

- Aísle los entornos de pruebas si es posible, especialmente para intentos de explotación agresivos.

- Pruebe solo con datos sintéticos o anonimizados — evite trabajar con PII de producción o detalles financieros.

- Prepárese para la recuperación ante desastres: Tenga planes de reversión y restauración por si algo sale mal; pruebe las copias de seguridad de antemano.

- Cifre todas las notas y resultados de la prueba para evitar filtraciones, siguiendo las políticas organizacionales para el manejo de datos.

- Indemnización legal y seguro: Asegúrese de que los acuerdos de prueba definan los límites de responsabilidad.

Ejemplo: En 2020, el pentest de un hospital con antecedentes dejó inutilizada una base de datos importante; un sólido plan de reversión limitó el tiempo de inactividad a minutos en lugar de horas y respondió a los impactos en la atención al paciente.

Asegurar y Documentar el Éxito: Informes y Remediación

Una prueba de penetración no termina cuando la prueba se detiene. Las pruebas efectivas y seguras dependen no solo del descubrimiento, sino de la documentación y la acción. Los informes de calidad impulsan el cambio y la remediación cierra las ventanas de ataque.

Tácticas efectivas de reporte:

- Escribir para múltiples audiencias: Incluir resúmenes ejecutivos, listas de vulnerabilidades priorizadas, detalles técnicos y pasos de remediación.

- Documentar todo: Registrar hallazgos con capturas de pantalla, registros, fragmentos de código de prueba de concepto; esto ayuda a validar la gravedad y comunicar la urgencia.

- Clasificar vulnerabilidades: Clasificar por riesgo/impacto (puntuación CVSS u otra similar), mostrando el impacto para el negocio.

- Plan de acción: Entregar orientación de remediación concreta y priorizada, adaptada a tu red y pila tecnológica de aplicaciones.

Ejemplo de remediación: Si se encuentra un error XSS, proporcionar tanto una corrección de código como recomendaciones para prácticas de codificación segura en el futuro, no solo consejos genéricos.

Consejo de seguimiento: Programar nuevas pruebas para vulnerabilidades críticas para que las correcciones sean validadas por expertos.

Lecciones del campo: Evitando errores comunes

La mayoría de las pruebas de penetración que fallan o son inseguras comparten errores sorprendentemente similares.

Aprender de los errores del pasado puede mantener su próximo pentest, y su organización, en una base sólida.

Errores a vigilar:

- Pruebas sin consentimiento. La falta de autorización clara puede provocar sanciones legales o incidentes señalados como ataques reales.

- Gestión deficiente del alcance. Alcances indefinidos o que se expanden sin control pueden afectar inadvertidamente a sistemas no probados y datos de clientes.

- Análisis de impacto ausente. Pasar por alto los impactos en producción implica riesgo de pérdidas de ingresos y quejas de clientes.

- Negligencia de la remediación. Los hallazgos no atendidos permanecen, manteniendo a las organizaciones vulnerables; algunos estudios estiman que solo un tercio de los hallazgos de pruebas de penetración se aborda por completo en los meses posteriores a la prueba.

- Omisión de dependencias de la cadena de suministro. Muchos incidentes provienen de fallos de terceros que la prueba de penetración puede pasar por alto sin una visión holística.

Ejemplo: Una empresa de comercio electrónico no incluyó al proveedor de su API de pagos en el alcance, lo que provocó vulnerabilidades pasadas por alto que fueron explotadas meses después.

Construyendo una cultura de pruebas seguras

La prueba de penetración segura no es solo un ítem de lista de verificación técnica: es un proceso integrado en una cultura de ciberseguridad saludable. Guiar con transparencia, ética y colaboración entre equipos, las pruebas de penetración pueden convertirse en motores de crecimiento, resiliencia y confianza. Fomente un diálogo continuo entre ejecutivos, TI, cumplimiento y su equipo de pruebas. Abraza las pruebas de penetración como un proceso cíclico, no único, con cada ciclo fortaleciendo la habilidad para realizar ejercicios de seguridad aún más seguros y efectivos. Y recuerda: el mayor riesgo de su organización no es lo que encuentran sus probadores, sino lo que dejan de encontrar cuando las pruebas no se planifican y ejecutan con la seguridad en mente.

Califica la publicación

Opiniones de usuarios

Otras publicaciones en Ciberseguridad

Publicaciones populares