Comment planifier un test de pénétration sûr

(How To Plan a Safe Penetration Test)

20 minute lu Découvrez les étapes essentielles et les bonnes pratiques pour planifier un test de pénétration sécurisé et efficace afin de protéger les actifs numériques de votre organisation. (0 Avis)

Comment Planifier un Test de Pénétration Sûr

Le test de pénétration — ou le piratage éthique — est désormais un incontournable pour les organisations soucieuses de cybersécurité. Mais tous les tests de pénétration ne se valent pas. Des tests mal planifiés peuvent perturber des systèmes critiques, déclencher des soucis juridiques, ou même causer plus de mal que de bien. Pour en récolter les véritables bénéfices, et rester conforme et sécurisé, votre organisation doit planifier méticuleusement chaque étape pour un test de pénétration sûr et efficace. Voici un guide actionnable plein de bonnes pratiques, conseils concrets et listes de contrôle pour un pentest sûr.

Comprendre l'objectif et la portée

Tout test de pénétration réussi commence par une définition claire. Avant même de penser aux vecteurs d'attaque ou au choix des outils, il faut définir clairement ce que vous cherchez à accomplir. Les organisations font souvent l'erreur de lancer des pentests sans concentration, ce qui conduit à des vulnérabilités manquées, des pannes système, ou des rapports incomplets.

Définition de l'objectif — exemples :

- « Trouver des failles de sécurité dans notre application web publique pour prévenir les fuites de données. »

- « Valider la préparation du SOC en testant la réponse à un incident lors d'une attaque par ransomware simulée. »

Définition de la portée : Dressez la liste des actifs inclus et exclus. Testez-vous uniquement la production, ou aussi le staging ? Réseaux internes ? Services cloud ? Accès physique ? Une portée resserrée fixe des limites, rendant les tests sûrs et opérationnels.

Idée :

Selon une enquête du SANS Institute de 2023, 34 % des échecs de tests de pénétration résulteraient de portées mal définies, faisant que les équipes manquent des actifs critiques ou exposent des systèmes non approuvés.

Précautions légales et de conformité

Peu de choses sont plus risquées que de réaliser un test de pénétration non autorisé. Une planification responsable consiste à garder les régulateurs, les lois et les contrats à l'esprit. Chaque région, pays et secteur a ses propres règles de confidentialité des données, lois sur la cybercriminalité et mandats spécifiques à l'industrie.

Étapes essentielles :

- Obtenir une autorisation écrite. N'avancez qu'après avoir obtenu l'approbation explicite et documentée des responsables habilités. Cela sert de sauvegarde juridique et de meilleure pratique de conseil.

- Vérifier les cadres réglementaires (par ex. le RGPD dans l'UE, le HIPAA pour les soins de health américains, le PCI DSS pour les systèmes de paiement). Certains exigent des notifications, des rapports ou des méthodologies de pentest spécifiques.

- Notifier les fournisseurs d'ISP ou de data center si le pentesting peut déclencher des alarmes ou des perturbations de service.

Exemple : En 2019, une grande banque américaine a été sanctionnée après qu'un testeur a simulé un phishing visant par erreur les clients, violant la politique interne.

Conseil : Impliquer tôt le personnel juridique et de conformité pour examiner les limites du test, les communications et les pratiques de traçabilité des preuves.

Sélection de votre équipe de test

Le talent et l'expérience de vos testeurs façonnent tout, depuis la qualité des conclusions jusqu'à la sécurité du test. Que votre équipe soit interne ou recrutée par le biais d'un cabinet, elle doit allier expertise technique et un solide sens éthique.

Points clés :

- Certifications : Recherchez des références reconnues dans l'industrie comme OSCP, CREST, ou GPEN.

- Expérience dans votre secteur : Les risques diffèrent pour les banques, les hôpitaux ou les fournisseurs SaaS. Une expérience antérieure avec des organisations similaires aide les testeurs à anticiper les vecteurs d'attaque propres à l'entreprise.

- Indépendance et transparence : Les hackers éthiques doivent révéler tout conflit d'intérêts — surtout lorsqu'ils travaillent avec des prestataires externes.

Aperçu : De nombreuses organisations mêlent des ingénieurs sécurité internes à des hackers éthiques externes pour des évaluations plus riches et plus complètes.

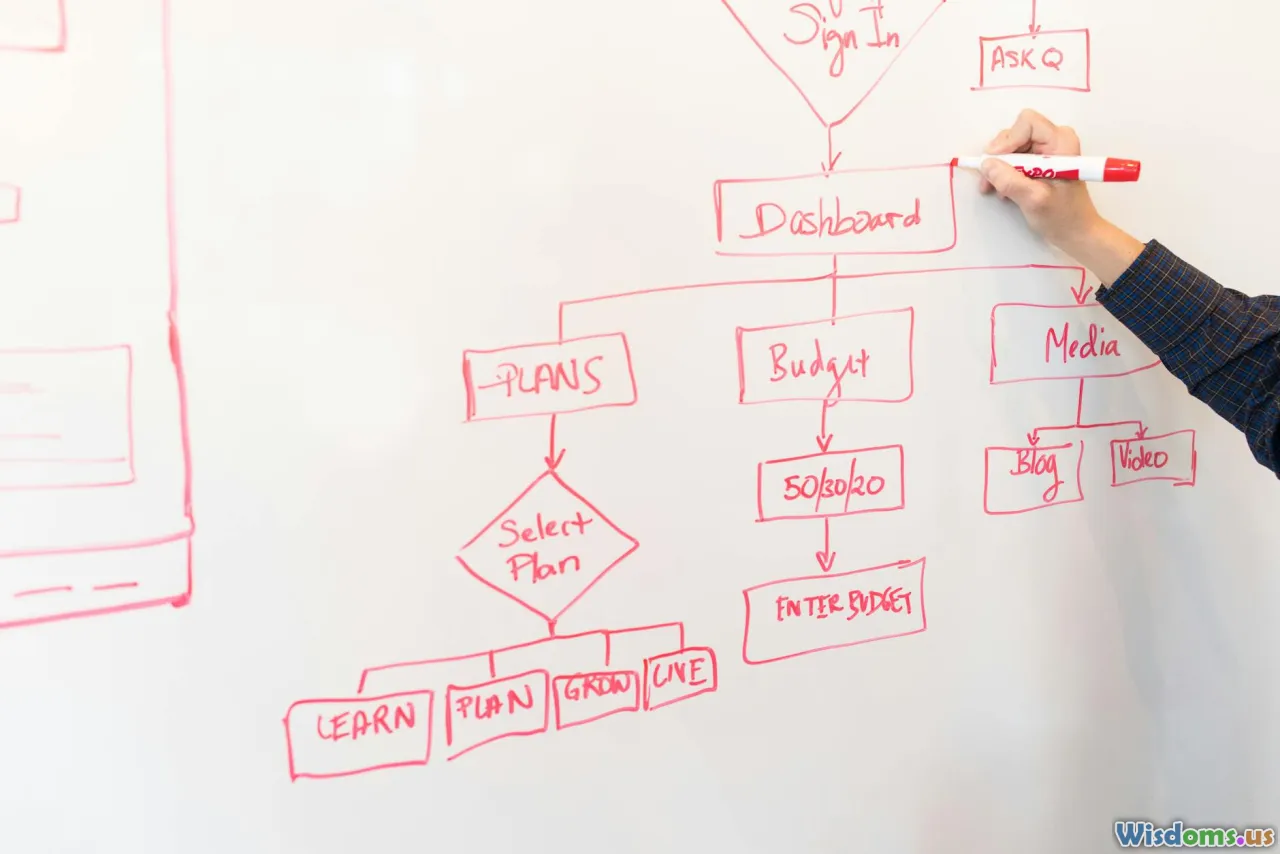

Modélisation des menaces et évaluation des risques

S'attaquer au test sans réflexion risque de perte de temps et de perturbations coûteuses. La modélisation des menaces et l'évaluation des risques apportent de l'intention à votre approche, orientant les efforts vers les cibles les plus risquées et les scénarios d'attaque les plus probables.

Étapes pratiques :

- Cartographier les actifs : Diagrammer systèmes, réseaux, applications et flux de données — serveurs web, bases de données, points de terminaison, appareils IoT, API, etc.

- Identifier les menaces probables : Qui pourrait attaquer ? Pourquoi ? Quelles vulnérabilités ont le plus d'impact ? (Ex. fuites de données clients, ransomware, attaques de chaîne d'approvisionnement.)

- Cartographier les vecteurs d'attaque : Classifier les risques selon la manière dont les attaquants gagneraient l'accès : ingénierie sociale, exploits réseau, physique, mauvaises configurations du cloud, etc.

- Classer les risques : Prioriser les activités de pentest selon leur probabilité et leur impact sur l'entreprise.

Exemple : Un prestataire de soins de santé pourrait se concentrer davantage sur le vol d'informations de santé protégées (PHI) via des portails web, par rapport à un détaillant préoccupé par la perte de données de paiement via des API exposées.

Élaborer les règles d'engagement (RoE)

Des règles d'engagement (RoE) complètes définissent ce qu'il faut faire et ne pas faire, alignant les parties prenantes et les testeurs sur ce qui est autorisé, interdit et attendu pendant l'évaluation.

Éléments typiques de la RoE :

- Fenêtre de tests : Dates et heures exactes pendant lesquelles le pentesting est autorisé (pour éviter les perturbations des activités).

- Liste cible : Adresses IP spécifiques, domaines ou applications à tester ; les systèmes hors périmètre sont explicitement identifiés.

- Types d'attaques : Autorisés (analyse manuelle, tentatives d'exploitation), restreints (tests DoS), ou interdits (phishing de vrais utilisateurs sauf approbation).

- Plan de notification : Qui alerter en cas d'urgence, canaux de communication approuvés.

- Délais de reporting : À quoi ressembleront les mises à jour et les livrables finaux, et quand.

Conseil : Impliquer les responsables IT et métiers pour examiner la RoE, afin d'assurer un équilibre entre des tests efficaces et la stabilité opérationnelle.

Garantir une perturbation minimale et la stabilité du système

Les pentests bien gérés restent invisibles pour les clients et les employés. Mais même un test sûr peut solliciter les serveurs, remplir les journaux, ou déclencher des systèmes de détection d'intrusion. Planifier pour minimiser les perturbations opérationnelles est crucial pour la réputation et la continuité des activités.

Comment réduire le risque opérationnel :

- Planifier pendant les heures creuses pour minimiser l'impact si les systèmes ralentissent.

- Sauvegarder les systèmes critiques par précaution — les données corrompues sont rares mais peuvent arriver si des exploits se propagent.

- Mettre en liste blanche les adresses IP des testeurs auprès du SOC/IT afin qu'ils ne soient pas pris pour des attaquants.

- Surveiller les performances du système de près tout au long du test ; établir des plans de restauration en cas de pannes.

- Limiter les activités à haut risque — ne pas tester les attaques DoS à moins d'une autorisation explicite et après avoir préparé des procédures de récupération après sinistre.

Exemple : Un détaillant mondial réalisant un pentest lors du Black Friday a connu des pannes évitables car le test n'était pas prévu autour du trafic en ligne maximal.

Communication avant, pendant et après le test

Une communication transparente et proactive transforme les tests de pénétration en apprentissage collaboratif — et non en surprises perturbatrices. Des lignes de communication claires garantissent que les équipes IT, sécurité et métiers savent ce qui se passe et peuvent atténuer rapidement les problèmes accidentels.

Stratégies :

- Briefing pré-test : Partager les RoE, le calendrier et les contacts avec l'équipe de test et les parties prenantes internes.

- Plan d'incident en temps réel : Désigner un contact d'urgence pour les testeurs et les opérations IT en cas de défaillance des systèmes.

- Compte-rendu post-test : Les testeurs devraient présenter les résultats à la fois sous forme de rapports détaillés et de présentations destinées à la direction. Poursuivre avec des questions-réponses et des ateliers de remédiation lorsque possible.

- Maintien de la confidentialité : Les résultats sensibles doivent être partagés uniquement via des canaux sécurisés et chiffrés.

Conseil : Entraîner la réponse à des incidents ? Organisez des exercices sur table avec les testeurs jouant le rôle de l'attaquant, afin que les équipes bleues puissent pratiquer la détection et la réaction.

Gestion et atténuation des risques liés au test

Même avec la meilleure planification, le pentesting comporte toujours des risques. Des plantages du système à l'exposition accidentelle des données de test, un test sûr nécessite à la fois des garde-fous techniques et opérationnels.

Mesures de sécurité pratiques :

- Isoler les environnements de test, si possible, surtout pour les tentatives d'exploitation agressives.

- Tester uniquement avec des données synthétiques ou anonymisées — éviter d'utiliser des données personnelles ou des détails financiers de production.

- Préparer la récupération après sinistre : disposer de plans de restauration et de retour en arrière en cas de problème ; tester les sauvegardes au préalable.

- Chiffrer toutes les notes et résultats du test pour éviter les fuites, en suivant les politiques organisationnelles de gestion des données.

- Indemnité et assurance légales : Veiller à ce que les accords de test définissent les limites de responsabilité.

Exemple : En 2020, l'hôpital marqué par des difficultés a vu sa base de données importante se bloquer ; un plan robuste de retour en arrière a limité le temps d'indisponibilité à quelques minutes plutôt qu'à des heures et a limité les impacts sur les soins.

Garantir et documenter le succès : rapports et remédiation

Un test de pénétration n'est pas terminé lorsque le test s'arrête. Des tests efficaces et sûrs reposent non seulement sur la découverte mais aussi sur la documentation et l'action. Des rapports de qualité stimulent le changement, et la remédiation ferme les fenêtres d'attaque.

Tactiques de reporting efficaces :

- Rédiger pour plusieurs publics : Inclure des résumés exécutifs, des listes de vulnérabilités prioritaires, des détails techniques et des étapes de remédiation.

- Documenter tout : Consigner les conclusions avec des captures d'écran, des journaux, des extraits de code de preuve de concept — cela aide à valider la gravité et à communiquer l'urgence.

- Ranger les vulnérabilités : Classer par risque/impact (notation CVSS ou similaire), montrant l'impact sur l'entreprise.

- Plan d'action : Fournir des conseils de remédiation concrets et prioritaires adaptés à votre réseau et à votre pile technologique d'application.

Remédiation — Exemple : Si une vulnérabilité XSS est détectée, proposer à la fois une correction de code et des recommandations pour des pratiques de codage sécurisé à l'avenir, et pas seulement des conseils génériques.

Conseil de suivi : Planifier des retests pour les vulnérabilités critiques afin que les correctifs soient validés par des experts.

Leçons tirées sur le terrain : éviter les écueils courants

La plupart des tests de pénétration qui échouent ou qui sont dangereux présentent des erreurs étonnamment similaires. Apprendre des revers du passé peut maintenir votre prochain pentest — et votre organisation — sur des bases solides.

Pièges à éviter :

- Tests sans adhésion. Le manque d'autorisation claire peut entraîner des pénalités juridiques ou des incidents considérés comme de vraies attaques.

- Mauvaise gestion de la portée. Des portées non définies ou « rampantes » peuvent affecter involontairement des systèmes non testés et des données client.

- Analyse d'impact manquante. Négliger les impacts sur la production expose à des pertes de revenus et à des plaintes des clients.

- Négliger la remédiation. Des résultats non traités persistent, laissant les organisations vulnérables — certaines études estiment qu'un tiers seulement des résultats de pentest sont entièrement traités dans les mois qui suivent.

- Passer sous silence les dépendances de la chaîne d'approvisionnement. De nombreux incidents proviennent de défauts chez des tiers que le pentest peut manquer sans une vue holistique.

Exemple : Une société de commerce électronique n'a pas inclus son fournisseur d'API de paiement dans le périmètre, ce qui a conduit à des vulnérabilités manquées exploitées des mois plus tard.

Construire une culture de test sûr

Les tests de pénétration sûrs ne sont pas qu'une simple case de vérification technique — c'est un processus intégré dans une culture de cybersécurité saine. En privilégiant la transparence, l'éthique et la collaboration inter-équipes, les pentests peuvent devenir des moteurs de croissance, de résilience et de confiance.

Favorisez un dialogue continu entre les dirigeants, l'informatique, la conformité et votre équipe de test. Adoptez le pentesting comme un cycle, et non comme une opération ponctuelle, avec chaque tour qui renforce les muscles pour des exercices de sécurité encore plus sûrs et plus efficaces. Et rappelez-vous : le plus grand risque pour votre organisation n'est pas ce que vos testeurs découvrent, mais ce qu'ils ne parviennent pas à trouver lorsque les tests ne sont pas planifiés et exécutés avec la sécurité à l'esprit.

Évaluer la publication

Avis des utilisateurs

Autres publications dans Cybersécurité

Publications populaires