कैसे करें एक सुरक्षित पेनेट्रेशन टेस्ट की योजना

(How To Plan a Safe Penetration Test)

17 मिनट पढ़ें अपने संगठन की डिजिटल परिसंपत्तियों की सुरक्षा के लिए एक सुरक्षित, प्रभावी पेनेट्रेशन टेस्ट की योजना बनाने के लिए आवश्यक कदम और सर्वोत्तम प्रथाओं को सीखें। (0 समीक्षाएँ)

सुरक्षित पेनिट्रेशन टेस्ट कैसे योजना बनाएं

पेनिट्रेशन टेस्टिंग — या एथिकल हैकिंग — अब साइबर सुरक्षा के प्रति गंभीर संगठनों के लिए एक अनिवार्य हिस्सा बन गया है। लेकिन सभी पेनिट्रेशन टेस्ट समान नहीं होते। खराब से योजना बनाये परीक्षण महत्त्वपूर्ण प्रणालियों को बाधित कर सकते हैं, कानूनी समस्याएँ पैदा कर सकते हैं, या लाभ से अधिक नुकसान पहुँचा सकते हैं। सही लाभ पाने के लिए और सुरक्षित और अनुपालनीय बने रहने के लिए, आपकी संस्था को प्रत्येक कदम की बारीकी से योजना बनानी चाहिए ताकि सुरक्षित, प्रभावी पेनिट्रेशन टेस्ट संभव हो। नीचे सुरक्षित पेनटेस्ट के लिए व्यवहारिक मार्गदर्शिका है जिसमें सर्वोत्तम प्रथाएं, वास्तविक दुनिया के सुझाव, और सुरक्षित पेंटेस्ट के लिए चेकलिस्ट दी गई है।

उद्देश्य और दायरा समझना

हर सफल पेनिट्रेशन टेस्ट स्पष्ट विचार से शुरू होता है। आक्रमण वेक्टर या उपकरण चयन के बारे में सोचने से पहले यह स्पष्ट परिभाषित करें कि आप क्या हासिल करना चाहते हैं। कई बार संगठन स्पष्ट फोकस के बिना पेनटेस्ट कर देते हैं, जिससे कमजोरियाँ छूट जाती हैं, प्रणालीगत अवरोध होते हैं, या असम्पूर्ण रिपोर्टें मिलती हैं।

उद्देश्य‑परिभाषा के उदाहरण:

- हमारी सार्वजनिक वेब एप्लिकेशन में सुरक्षा दोष ढूंढकर डेटा उल्लंघन से बचना.

- घटना प्रतिक्रिया की परीक्षा कर SOC तैयारी की पुष्टि करना.

दायरा निर्धारण: इन‑बाउंड और आउट‑ऑफ‑बाउंड परिसंपत्तियाँ सूचीबद्ध करें। क्या आप सिर्फ उत्पादन का परीक्षण कर रहे हैं, या स्टेजिंग भी? आंतरिक नेटवर्क? क्लाउड सेवाएँ? भौतिक पहुँच? एक स्पष्ट दायरा सीमाएँ निर्धारित करता है, ताकि परीक्षण सुरक्षित और क्रियात्मक बनते हैं।

सूचना: 2023 SANS Institute सर्वे के अनुसार, पेंटेस्ट विफलताओं के 34% अस्पष्ट दायरे के कारण हुए, जिससे टीमें महत्त्वपूर्ण परिसंपत्तियाँ चूक जाती हैं या अनुदत प्रणालियाँ उजागर हो जाती हैं।

कानूनी और अनुपालन सावधानियाँ

अनधिकृत पेंटेस्ट चलाना अत्यधिक जोखिम भरा हो सकता है। जवाबदेह योजना का मतलब है नियामकों, कानूनों और अनुबंधों को ध्यान में रखना। प्रत्येक क्षेत्र, देश और क्षेत्र के अपने डेटा गोपनीयता नियम, साइबर अपराध कानून, और उद्योग‑विशिष्ट नियम होते हैं।

आवश्यक कदम:

- लिखित अनुमति प्राप्त करें। केवल स्पष्ट, दस्तावेजीकृत साइन‑ऑफ मिलने के बाद ही आगे बढ़ें। यह कानूनी सुरक्षा और परामर्श की सर्वोत्तम प्रथा दोनों है

- नियामक फ्रेमवर्क जाँचें (जैसे EU में GDPR, US स्वास्थ्य देखभाल के लिए HIPAA, भुगतान प्रणालियों के लिए PCI DSS)। कुछ के लिए विशिष्ट सूचनाएं, रिपोर्टें, या पेनटेस्ट पद्धतियाँ आवश्यक होती हैं

- पेनटेस्ट से अलार्म या सेवा बाधित हो सकता है तो ISP या डेटा सेंटर प्रदाताओं को सूचित करें

उदाहरण: 2019 में एक बड़े US बैंक पर दंड लगा क्योंकि उनके पेंटेस्टर्स के काल्पनिक phishing ने ग्राहकों को लक्षित किया, आंतरिक नीति का उल्लंघन किया।

टिप: परीक्षण सीमाओं, संचार, और साक्ष्य‑श्रृंखला के अभ्यास की समीक्षा के लिए प्रारम्भ से ही कानूनी और अनुपालन‑कर्मियों को शामिल करें।

अपने परीक्षण दल का चयन

पेंटेस्टर्स की प्रतिभा और अनुभव सब कुछ निर्धारित करते हैं, निष्कर्षों की गुणवत्ता से लेकर परीक्षण की सुरक्षा तक। चाहे टीम आंतरिक हो या किसी सलाहकारी संस्था द्वारा नियुक्त हो, उन्हें तकनीकी कौशल के साथ एक मजबूत नैतिक कम्पास भी चाहिए।

प्रमुख विचार:

- प्रमाणपत्र: OSCP, CREST, GPEN जैसे उद्योग‑मान्य प्रमाणपत्र देखें

- अपने क्षेत्र में अनुभव: बैंकों, अस्पतालों या SaaS प्रदाताओं के लिए जोखिम भिन्न होते हैं

- स्वतंत्रता और पारदर्शिता: एथिकल हैकर्स को किसी भी हित‑स्वार्थ संघर्ष की disclosure करनी चाहिए — खासकर जब थर्ड‑पार्टी कॉन्ट्रैक्टर्स का उपयोग हो

विज्ञानक टिप्पणी: कई संस्थान इन‑हाउस सुरक्षा इंजीनियर्स को थर्ड‑पार्टी एथिकल हैकरों के साथ मिलाकर अधिक समृद्ध आकलन करते हैं

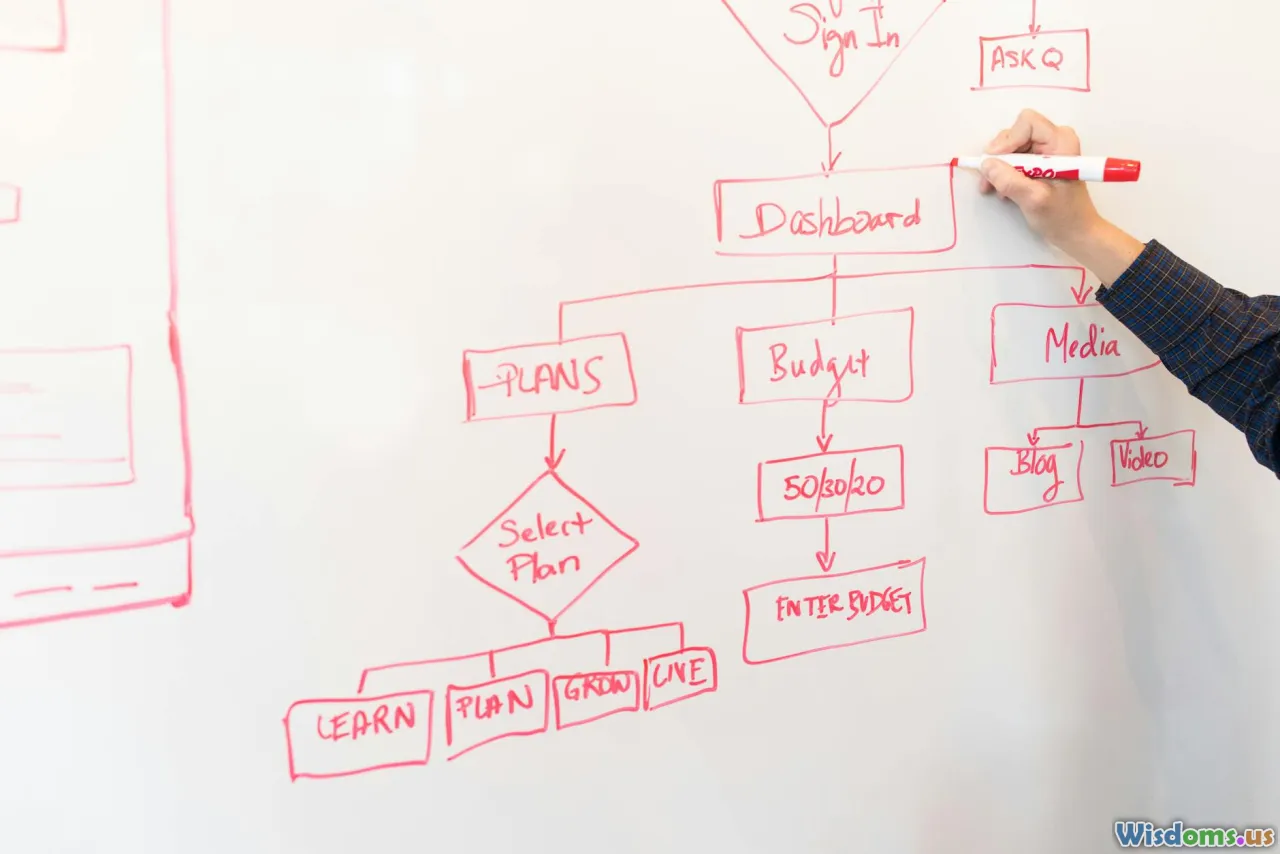

खतरे की मॉडलिंग और जोखिम आकलन

बिना सोच‑समझकर परीक्षण में कूदना समय की बर्बादी और महंगे व्यवधानों का जोखिम उठाता है। खतरे की मॉडलिंग और जोखिम आकलन आपके दृष्टिकोण में इरादा जोड़ते हैं, और संगठन के सबसे जोखिम‑पूर्ण लक्ष्यों और संभावित आक्रमण स्थितियों पर फोकस कराते हैं।

How‑To Steps:

- परिसंपत्तियों का नक्शा बनाएं: सिस्टम, नेटवर्क, एप, और डेटा प्रवाह का आरेख बनाएं — वेब सर्वर, डेटाबेस, एंडपॉइंट्स, IoT डिवाइस, APIs आदि

- संभावित Threats पहचानें: कौन हमला कर सकता है? क्यों? कौन‑सी कमजोरियाँ सबसे अधिक प्रभाव डालेंगी? (उदा. ग्राहक डेटा लीक, रैनसमवेयर, सप्लाई‑चेन अटैक)

- Attack vectors मैप करें: रISK कैसे प्राप्त होंगे—सोशल इंजीनियरिंग, नेटवर्क एक्सप्लॉइट्स, भौतिक, क्लाउड मिसकॉन्फ़िगरेशन आदि

- Risks रैंक करें: संभाव्यता और व्यवसायिक प्रभाव के आधार पर पेनटेस्ट गतिविधियाँ प्राथमिकता दें

उदाहरण: एक हेल्थकेयर प्रोवाइडर PHI की चोरी के लिए वेब पोर्टलों पर अधिक फोकस कर सकता है, जबकि एक रिटेलर API खुलापन से भुगतान कार्ड नुकसान की चिंता कर सकता है

RoE बनाना (Rules of Engagement)

एक व्यापक Rules of Engagement (RoE) यह निर्धारित करता है कि क्या करने की अनुमति है, क्या निषेध है, और मूल्यांकन के दौरान क्या अपेक्षित है, ताकि सभी हितधारक ও पेंटेस्टर्स एक समान समझ रखें।

RoE के सामान्य तत्व:

- Test window: पेनटेस्टिंग की अनुमति के ठीक तिथियाँ और समय

- Target list: परीक्षण के लिए विशिष्ट IPs, डोमेन, या एप्लिकेशन; दायरे के बाहर प्रणालियाँ स्पष्ट रूप से निर्दिष्ट

- Attack types: Permitted (manual scanning, exploit attempts), restricted (DoS tests), या forbidden activities (प्रमाणित स्वीकृति के बिना वास्तविक उपयोगकर्ताओं को फ़िशिंग)

- Notification plan: आपातकाल में किसे सूचित करना है, स्वीकृत संचार चैनल

- Reporting timelines: क्या अपडेट और अंतिम डिलिवरेबल होंगे, और कब

टिप: RoE पर IT और व्यापार नेताओं के साथ समीक्षा करें ताकि परीक्षण प्रभावी हो और संचालन स्थिर बने रहें।

न्यूनतम disruption और सिस्टम स्थिरता

अच्छे तरीके से संचालित पेनटेस्ट ग्राहकों और कर्मचारियों के लिए अदृश्य रहते हैं। पर एक सुरक्षित परीक्षण भी सर्वर पर दबाव डाल सकता है, लॉग फाइलें भर सकता है, या IDS जैसी प्रणालियाँ ट्रिगर कर सकता है। संचालनिक व्यवधान को minimize रखना चाहिए ताकि प्रतिष्ठा और व्यवसायिक निरंतरता सुरक्षित रहे।

कैसे कम करें व्यवसायिक जोखिम:

- ऑफ‑पीक समय में शेड्यूल करें ताकि सिस्टम धीमे पड़ने पर प्रभाव कम हो

- महत्वपूर्ण प्रणालियों का बैकअप रखें

- SOC/IT के साथ पेंटेस्ट IP एड्रेस व्हाइटलिस्ट करें ताकि उन्हें हमलावर समझ न लिया जाए

- परीक्षण के दौरान सिस्टम प्रदर्शन की निगरानी करें; अगर अवरोध हो तो rollback plan बनाएं

- उच्च जोखिम गतिविधियाँ केवल स्पष्ट अनुमति के बाद ही करें और आपदा पुनर्प्राप्ति प्रक्रियाओं के साथ

उदाहरण: Black Friday के अवसर पर एक वैश्विक रिटेलर के पेनटेस्ट में अवांछित outages आए क्योंकि परीक्षण peak ऑनलाइन ट्रैफिक के आसपास नहीं था

संचार: परीक्षण से पहले, दौरान, और बाद में

पारदर्शी, proactive संचार पेनटेस्ट को सहयोगी शिक्षा में बदल देता है — न कि disruptive आश्चर्यों के रूप में। स्पष्ट संचार रेखा IT, सुरक्षा, और व्यवसाय टीमों को यह सुनिश्चित करती है कि क्या घट रहा है और आकस्मिक समस्याओं को कैसे तेज़ी से सुधारा जा सकता है

रणनीतियाँ:

- प्री‑टेस्ट ब्रीफिंग: RoE, टाइमलाइन और संपर्क विवरण साझा करें

- रीयल‑टाइम घटना योजना: आपात स्थिति में पेंटेस्टर्स और IT ऑप्स के लिए एक आपात संपर्क तय करें

- पोस्ट‑टेस्ट डिब्रीफ: निष्कर्षों को विस्तृत रिपोर्ट और कार्यकारी ब्रिफ़िंग दोनों के रूप में दें; संभव हो तो Q&A और सुधार कार्यशाला आयोजित करें

- गोपनीयता बनाए रखें: संवेदनशील निष्कर्ष सुरक्षित, एन्क्रिप्टेड चैनलों के माध्यम से ही साझा करें

टिप: घटना प्रतिक्रिया का परीक्षण कर रहे हैं? पेंटेस्टर्स को आक्रामक की भूमिका में रखकर tabletop अभ्यास चलाएँ ताकि blue टीम डिटेक्शन और प्रतिक्रिया का अभ्यास कर सके।

परीक्षण जोखिमों को प्रबंधित करना और कम करना

सबसे अच्छी योजना के बावजूद पेनटेस्ट में कुछ जोखिम रहते हैं। सिस्टम क्रैश से लेकर परीक्षण डेटा के आकस्मिक प्रकटन तक, सुरक्षित परीक्षण के लिए तकनीकी और संचालन‑आधारित fail‑safes आवश्यक हैं

व्यावहारिक सुरक्षा उपाय:

- यदि संभव हो तो परीक्षण वातावरण को पृथक रखें, खासकर आक्रामक एक्सप्लॉइट प्रयासों के लिए

- केवल सिंथेटिक या अनामिकृत डेटा के साथ परीक्षण करें — उत्पादन PII या वित्तीय विवरणों के साथ काम न करें

- Disaster recovery के लिये rollback और restore योजनाएं रखें; कुछ गलत हो जाए तो

- सभी परीक्षण नोट्स और परिणामों को encryption करें ताकि leakage न हो

- कानूनी indemnity और बीमा सुनिश्चित करें

उदाहरण: 2020 में एक अस्पताल के पेनटेस्ट ने एक महत्त्वपूर्ण डेटाबेस लॉक कर दिया; मजबूत rollback योजना ने downtime को मिनटों तक सीमित कर दिया और रोगी देखभाल पर प्रभाव कम किया

सफलता की पुष्टि और remediation: रिपोर्टिंग और सुधार

पेनटेस्ट तब तक पूरा नहीं होता जब तक परिणामों की रिपोर्टिंग और remediation सही ढंग से न हो जाएं। स्पष्ट, सुरक्षित परीक्षण सिर्फ खोज पर नहीं निर्भर करते, बल्कि दस्तावेजीकरण और क्रियान्वयन पर भी निर्भर करते हैं। गुणवत्ता‑युक्त रिपोर्ट परिवर्तन लाती है, और remediation से आक्रमण के द्वार बंद होते हैं

प्रभावी रिपोर्टिंग रणनीतियाँ:

- कई दर्शकों के लिए लिखें: कार्यकारी सार, प्रमुख कमजोरियों की सूचियाँ, तकनीकी विवरण, और remediation कदम शामिल करें

- हर निष्कर्ष के प्रमाण दें: स्क्रीनशॉट, लॉग्स, और परीक्षण‑प्रमाण (proof‑of‑concept) कोड स्निपेट्स — इससे गंभीरता और तात्कालिकता समझने में सहायता मिलती है

- कमजोरियों को जोखिम/प्रभाव के अनुसार रैंक करें (CVSS स्कोरिंग या समान): व्यवसायिक प्रभाव दिखाएं

- Action plan दें: आपके नेटवर्क और एप्लिकेशन टेक स्टैक के अनुरूप ठोस, प्राथमिकता‑आधारित remediation गाइडेंस दें

Remediation उदाहरण: अगर XSS बग मिला, तो कोड‑फिक्स के साथ भविष्य में सुरक्षित कोडिंग व्यवहार की सिफारिशें दें, केवल सामान्य सलाह नहीं

Follow‑up टिप: महत्वपूर्ण कमजोरियों के लिए पुनः‑परीक्षण निर्धारित करें ताकि विशेषज्ञ सुधारों की पुष्टि कर सकें

Field से सीखें: Avoiding Common Pitfalls

अधिकांश असफल या unsafe पेनिट्रेशन टेस्ट असमान गलतियाँ साझा करते हैं। पिछले गलतियों से सीखना आपके अगले पेनटेस्ट और संस्था की स्थिरता के लिए सही रास्ता बनाता है

Pitfalls to Watch For:

- Testing बिना buy‑in के: स्पष्ट अनुमति की कमी कानूनी penalties या वास्तविक हमला के रूप में चिन्हित घटनाओं का कारण बन सकती है

- Poor scope management: Undefined या creeping scopes अनजाने में untested systems और customer data को प्रभावित कर सकते हैं

- Missing impact analysis: Production impact को नज़रअंदाज करना राजस्व हानि और customer complaints का जोखिम बढ़ाता है

- Remediation की उपेक्षा: Untended findings बने रहते हैं; कुछ शोधों के अनुसार पेंटेस्ट निष्कर्षों के केवल एक तिहाई महीनों के भीतर पूरी तरह संबोधित होते हैं

- Supply‑chain dependencies की अनदेखी: कई घटनाओं का मूल कारण third‑party दोष होते हैं जिन्हें पेंटेस्ट holistic दृष्टिकोण के बिना मिस कर सकता है

उदाहरण: एक ई‑कॉमर्स फर्म ने अपने भुगतान API विक्रेता को दायरे में शामिल नहीं किया, जिससे महीनों बाद कमजोरियाँ उजागर हुईं

सुरक्षित testing संस्कृति बनायें

सुरक्षित पेनिट्रेशन टेस्टिंग सिर्फ एक तकनीकी चेकलिस्ट नहीं है — यह एक प्रक्रिया है जो एक स्वस्थ साइबर सुरक्षा संस्कृति में समाहित है। पारदर्शिता, नैतिकता और क्रॉस‑टीम सहयोग के साथ, पेंटेस्ट वृद्धि, लचीलापन और विश्वास के इन्जनों बन सकते हैं

कार्यकारी, IT, अनुपालन और आपकी टेस्ट टीम के बीच सतत संवाद को बढ़ावा दें। पेनटेस्टिंग को चक्रीय बनाएं, एक‑बार नहीं, हर चक्र सुरक्षा drills को और सुरक्षित और अधिक प्रभावी बनाने के लिए कौशल उठाते हैं। और याद रखें: आपकी संस्था का सबसे बड़ा जोखिम वही है जो पेंटेस्टर्स खोज नहीं पाते जब testing सुरक्षित योजना और क्रियान्वयन के साथ नहीं होता।

पोस्ट को रेट करें

उपयोगकर्ता समीक्षाएँ

साइबर सुरक्षा में अन्य पोस्ट

लोकप्रिय पोस्ट