Cara Merencanakan Uji Penetrasi yang Aman

(How To Plan a Safe Penetration Test)

16 menit telah dibaca Pelajari langkah-langkah penting dan praktik terbaik untuk merencanakan uji penetrasi yang aman dan efektif guna melindungi aset digital organisasi Anda. (0 Ulasan)

Cara Merencanakan Uji Penetrasi yang Aman

Pengujian penetrasi — atau peretasan etis — kini menjadi andalan bagi organisasi yang serius dalam keamanan siber. Namun tidak semua uji penetrasi dibuat sama. Pengujian yang direncanakan dengan buruk dapat mengganggu sistem kritis, menimbulkan masalah hukum, atau bahkan menyebabkan lebih banyak kerugian daripada manfaat. Untuk benar-benar meraih manfaatnya, dan tetap patuh serta aman, organisasi Anda harus merencanakan setiap langkah secara teliti untuk uji penetrasi yang aman dan efektif. Berikut panduan praktis yang penuh dengan praktik terbaik, tips dunia nyata, dan daftar periksa untuk pentest yang aman.

Memahami Tujuan dan Lingkup

Setiap uji penetrasi yang berhasil dimulai dengan kejelasan. Sebelum Anda berpikir tentang vektor serangan atau pemilihan alat, Anda perlu secara jelas mendefinisikan apa yang ingin Anda capai. Organisasi sering membuat kesalahan meluncurkan pentest tanpa fokus yang terarah, yang menyebabkan kerentanan yang terlewat, pemadaman sistem, atau laporan yang tidak lengkap.

Contoh definisi tujuan:

- «Temukan celah keamanan pada aplikasi web publik kami untuk mencegah kebocoran data.»

- «Memvalidasi kesiapan SOC dengan menguji respons insiden terhadap serangan ransomware simulatif.»

Penentuan lingkup: Daftar aset yang dalam- dan luar-jangkauan. Apakah Anda hanya menguji produksi, atau juga staging? Jaringan internal? Layanan cloud? Akses fisik? Lingkup yang ketat menetapkan batasan, membuat pengujian aman dan dapat ditindaklanjuti.

Wawasan:

Menurut survei SANS Institute tahun 2023, 34% kegagalan pentest disebabkan karena lingkup yang tidak jelas, membuat tim melewatkan aset penting atau mengekspos sistem yang tidak disetujui.

Langkah Hukum dan Kepatuhan

Beberapa hal tidak lebih berisiko daripada menjalankan pentest yang tidak sah. Perencanaan yang bertanggung jawab berarti mempertimbangkan regulator, hukum, dan kontrak. Setiap wilayah, negara, dan sektor memiliki aturan privasi data, hukum kejahatan siber, dan mandat khusus industri masing-masing.

Langkah Penting:

- Dapatkan otorisasi tertulis. Hanya lanjutkan setelah memperoleh persetujuan eksplisit yang terdokumentasi dari pemimpin yang berwenang. Ini adalah perlindungan hukum sekaligus praktik terbaik konsultasi.

- Periksa kerangka regulasi (misalnya GDPR di UE, HIPAA untuk perawatan kesehatan AS, PCI DSS untuk sistem pembayaran). Beberapa membutuhkan pemberitahuan, laporan, atau metodologi pentest tertentu.

- Beri tahu penyedia ISP atau pusat data jika uji penetrasi dapat memicu alarm atau gangguan layanan.

Contoh: Pada 2019, sebuah bank besar di AS didenda setelah simulasi phishing oleh pentester mereka secara tidak sengaja menargetkan pelanggan, melanggar kebijakan internal.

Tip: Sertakan personel hukum dan kepatuhan sejak dini untuk meninjau batasan pengujian, komunikasi, dan praktik rantai kepemilikan bukti.

Memilih Tim Pengujian Anda

Talenta dan pengalaman pentester Anda membentuk segalanya, mulai dari kualitas temuan hingga keselamatan pengujian. Baik tim Anda internal maupun direkrut melalui konsultan, mereka harus menggabungkan keahlian teknis dengan kompas etika yang kuat.

Pertimbangan Utama:

- Sertifikasi: Cari kredensial yang dihormati industri seperti OSCP, CREST, atau GPEN.

- Pengalaman di sektor Anda: Risiko berbeda untuk bank, rumah sakit, atau penyedia SaaS. Pengalaman sebelumnya dengan organisasi serupa membantu pentesters mengantisipasi vektor serangan yang spesifik bisnis.

- Kemandirian dan keterbukaan: Peretas etis harus mengungkapkan setiap konflik kepentingan — terutama saat menggunakan kontraktor pihak ketiga.

Wawasan: Banyak organisasi mencampurkan insinyur keamanan internal dengan peretas etis pihak ketiga untuk penilaian yang lebih kaya dan komprehensif.

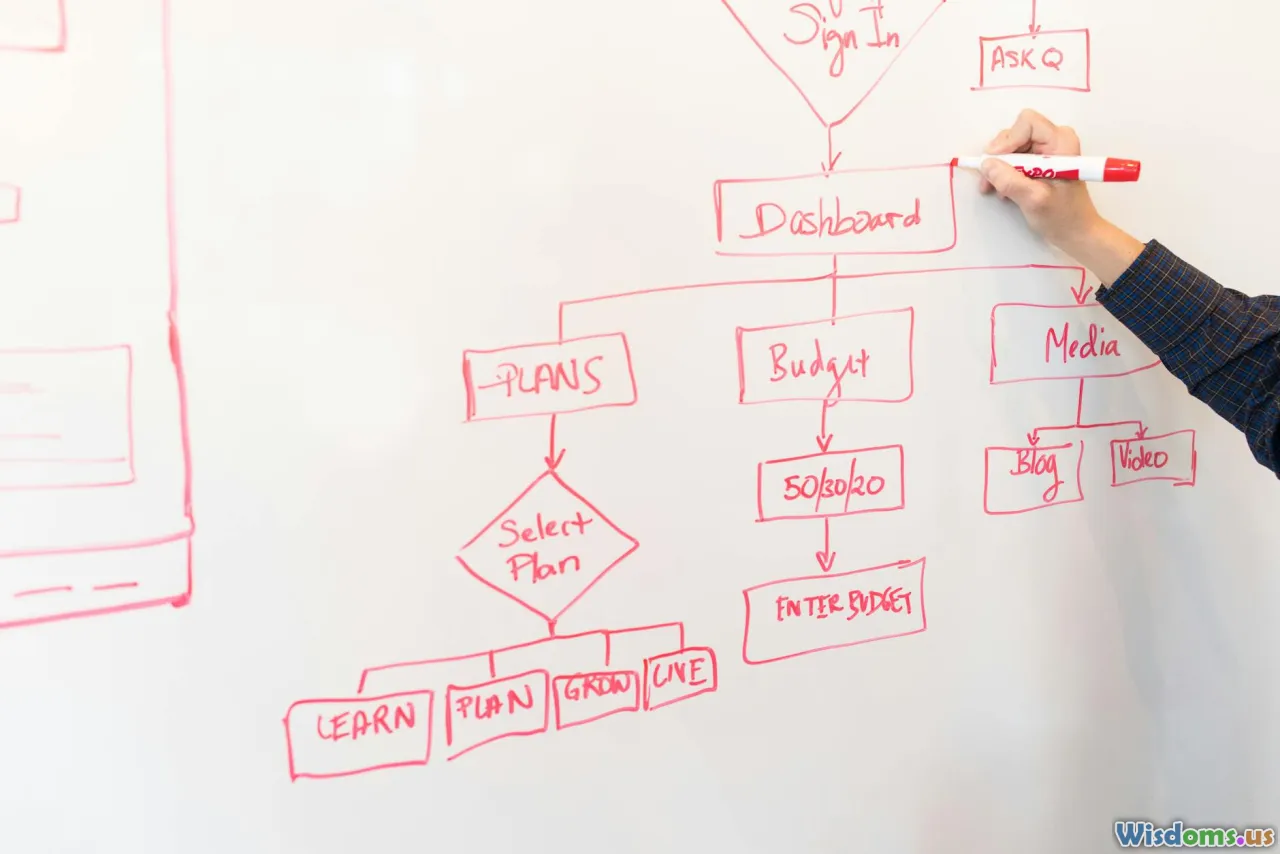

Pemodelan Ancaman dan Penilaian Risiko

Melakukan pengujian secara membabi buta berisiko membuang waktu dan menyebabkan gangguan yang mahal. Pemodelan ancaman dan penilaian risiko membawa niat pada pendekatan Anda, mengarahkan upaya menuju target organisasi yang paling berisiko dan skenario serangan yang paling mungkin.

Langkah-Langkah Praktis:

- Pemetaan Aset: Diagramkan sistem, jaringan, aplikasi, dan aliran data — server web, basis data, endpoint, perangkat IoT, API, dll.

- Mengidentifikasi ancaman yang mungkin: Siapa yang mungkin melakukan serangan? Mengapa? Aktor mana yang kerentanannya berdampak paling besar? (Misalnya: kebocoran data pelanggan, ransomware, serangan rantai pasokan.)

- Memetakan vektor serangan: Klasifikasikan risiko berdasarkan bagaimana penyerang akan mendapatkan akses: rekayasa sosial, eksploit jaringan, fisik, mis-konfigurasi cloud, dll.

- Menyusun peringkat risiko: Prioritaskan aktivitas pentest berdasarkan kemungkinan dan dampak bisnis.

Contoh: Penyedia layanan kesehatan mungkin lebih fokus pada pencurian PHI melalui portal web, dibandingkan dengan peritel yang khawatir kehilangan kartu pembayaran melalui API yang terekspos.

Merancang Aturan Keterlibatan (RoE)

Aturan Keterlibatan (RoE) yang komprehensif mendefinisikan apa yang boleh dan tidak boleh dilakukan, menyelaraskan pemangku kepentingan dan pentester mengenai apa yang diizinkan, dilarang, dan diharapkan selama penilaian.

Elemen RoE yang Umum:

- Jendela pengujian: Tanggal dan waktu tepat ketika pengujian penetrasi diizinkan (untuk menghindari gangguan bisnis).

- Daftar target: IP, domain, atau aplikasi spesifik untuk pengujian; sistem yang berada di luar lingkup diidentifikasi secara eksplisit.

- Jenis serangan: Diizinkan (pemindaian manual, upaya eksploit), dibatasi (uji DoS), atau aktivitas terlarang (phishing terhadap pengguna asli kecuali disetujui).

- Rencana pemberitahuan: Siapa yang harus diberitahukan dalam keadaan darurat, saluran komunikasi yang disetujui.

- Tenggat waktu pelaporan: Pembaruan apa dan deliverables akhir seperti apa, dan kapan.

Tip: Libatkan pemimpin IT dan bisnis untuk meninjau RoE, memastikan keseimbangan antara pengujian yang efektif dan stabilitas operasional.

Memastikan Gangguan Minimal dan Stabilitas Sistem

Pengujian pentest yang berjalan dengan baik tidak terlihat oleh pelanggan dan karyawan. Namun bahkan uji yang aman pun dapat membebani server, mengisi file log, atau memicu sistem deteksi intrusi. Perencanaan untuk meminimalkan gangguan operasional sangat penting bagi reputasi serta kelangsungan bisnis.

Cara Mengurangi Risiko Bisnis:

- Jadwalkan selama jam non-puncak untuk meminimalkan dampak jika sistem melambat.

- Cadangkan sistem kritis sebagai langkah berjaga-jaga — data korup jarang terjadi tetapi bisa terjadi jika eksploit berlarut-larut.

- Whitelisting alamat IP pentester dengan SOC/IT agar mereka tidak disangka sebagai penyerang.

- Pantau kinerja sistem secara cermat sepanjang pengujian; buat rencana rollback jika terjadi gangguan.

- Batasi aktivitas berisiko tinggi — jangan melakukan uji serangan DoS kecuali secara tegas diizinkan dan setelah menyiapkan prosedur pemulihan bencana.

Contoh: Peritel global yang menjalankan pentest pada Black Friday menghadapi gangguan yang seharusnya bisa dihindari karena pengujian tidak dijadwalkan pada puncak lalu lintas online.

Komunikasi Sebelum, Selama, dan Setelah Pengujian

Komunikasi yang transparan dan proaktif membuat pentest menjadi pembelajaran kolaboratif — bukan kejutan yang mengganggu. Garis komunikasi yang jelas memastikan tim IT, keamanan, dan bisnis tahu apa yang sedang terjadi dan dapat mempercepat mitigasi masalah yang tidak disengaja.

Strategi:

- Briefing pra-pengujian: Bagikan RoE, garis waktu, dan kontak dengan tim pengujian serta pemangku kepentingan internal.

- Rencana insiden waktu nyata: Tetapkan kontak darurat untuk kedua pihak, penguji dan operasional IT, jika sistem turun.

- Debrief pasca-pengujian: Pentester sebaiknya menyampaikan temuan baik sebagai laporan rinci maupun pengarahan eksekutif. Lanjutkan dengan sesi tanya jawab dan lokakarya remediasi jika memungkinkan.

- Menjaga kerahasiaan: Temuan sensitif harus dibagikan melalui saluran yang aman dan terenkripsi saja.

Tip: Menguji respons insiden? Lakukan latihan meja dengan pentester berperan sebagai penyerang, sehingga tim biru bisa berlatih deteksi dan reaksi.

Mengelola dan Mengurangi Risiko Pengujian

Bahkan dengan perencanaan terbaik, pengujian penetrasi selalu melibatkan beberapa risiko. Mulai dari gangguan sistem hingga paparan tidak sengaja data uji, uji yang aman membutuhkan proteksi teknis dan operasional.

Langkah-Langkah Keamanan yang Dapat Diterapkan:

- Isolasi lingkungan pengujian jika memungkinkan, terutama untuk upaya eksploit agresif.

- Uji hanya dengan data sintetis atau dianonimkan — hindari bekerja dengan data PII produksi atau detail keuangan.

- Mempersiapkan pemulihan bencana: Miliki rencana rollback dan pemulihan jika ada yang salah; uji cadangan sebelumnya.

- Enkripsi semua catatan dan hasil pengujian untuk mencegah kebocoran, mengikuti kebijakan organisasi untuk penanganan data.

- Ganti rugi hukum dan asuransi: Pastikan perjanjian pengujian menetapkan batas tanggung jawab.

Contoh: Pada 2020, sebuah rumah sakit yang terdampak menjalankan pentest yang mengunci basis data penting; rencana rollback yang kuat membatasi waktu henti hingga beberapa menit, bukannya berjam-jam, dan membatasi dampak terhadap perawatan pasien.

Memastikan dan Mendokumentasikan Keberhasilan: Pelaporan dan Remediasi

Sebuah pentest tidak selesai hanya ketika pengujian berhenti. Pengujian yang efektif dan aman bergantung tidak hanya pada penemuan tetapi juga pada dokumentasi dan tindakan. Laporan berkualitas mendorong perubahan, dan remediasi menutup celah serangan.

Taktik Pelaporan yang Efektif:

- Menulis untuk berbagai audiens: Sertakan ringkasan eksekutif, daftar kerentanan yang diprioritaskan, detail teknis, dan langkah remediasi.

- Jadikan semua temuan terbukti: Catat temuan dengan tangkapan layar, log, potongan kode proof-of-concept — ini membantu memvalidasi tingkat keparahan dan mengomunikasikan urgensi.

- Peringkat kerentanan: Klasifikasikan berdasarkan risiko/dampak (penilaian CVSS atau yang serupa), menunjukkan dampak bisnis.

- Rencana tindakan: Sampaikan panduan remediasi konkrit dan terprioritas yang disesuaikan dengan jaringan dan tumpukan teknologi aplikasi Anda.

Remediasi Contoh: Jika ditemukan bug XSS, berikan perbaikan kode dan rekomendasi untuk praktik pemrograman yang aman di masa depan, bukan hanya saran umum.

Tip Tindak Lanjut: Jadwalkan pengujian ulang untuk kerentanan kritis agar perbaikan divalidasi oleh para pakar.

Pelajaran dari Lapangan: Menghindari Kesalahan Umum

Sebagian besar pengujian penetrasi yang gagal atau tidak aman memiliki kesalahan yang sangat serupa. Belajar dari kejadian masa lalu dapat menjaga uji pentest berikutnya — dan organisasi Anda — tetap pada pijakan yang kokoh.

Tantangan yang Perlu Diwaspadai:

- Pengujian tanpa persetujuan. Kurangnya otorisasi yang jelas dapat menyebabkan sanksi hukum atau insiden yang ditandai sebagai serangan nyata.

- Manajemen lingkup yang buruk. Lingkup yang tidak terdefinisi atau 'merayap' secara tidak sengaja dapat memengaruhi sistem yang tidak diuji dan data pelanggan.

- Analisis dampak yang hilang. Mengabaikan dampak terhadap produksi berisiko menyebabkan kerugian pendapatan dan keluhan pelanggan.

- Mengabaikan remediasi. Temuan yang tidak diurus berlarut-larut, membuat organisasi rentan — beberapa studi memperkirakan hanya sepertiga temuan pentest yang ditangani sepenuhnya dalam beberapa bulan setelah sebuah tes.

- Mengabaikan dependensi rantai pasokan. Banyak insiden berasal dari cacat pihak ketiga yang mungkin terlewatkan oleh pentest tanpa pandangan menyeluruh.

Contoh: Perusahaan e-commerce gagal memasukkan vendor API pembayaran dalam lingkup, yang menyebabkan kerentanan yang terlewat yang dieksploitasi beberapa bulan kemudian.

Membangun Budaya Pengujian yang Aman

Pengujian penetrasi yang aman bukan sekadar item daftar periksa teknis — itu adalah proses yang tertanam dalam budaya keamanan siber yang sehat. Dengan memimpin dengan transparansi, etika, dan kolaborasi lintas tim, pentest dapat menjadi mesin pertumbuhan, ketahanan, dan kepercayaan.

Bangun dialog berkelanjutan antara eksekutif, IT, kepatuhan, dan tim pengujian Anda. Terima pentesting sebagai proses siklik, bukan satu kali, dengan setiap putaran membangun kemampuan untuk latihan keamanan yang lebih aman dan berdampak lebih besar. Dan ingat: risiko terbesar organisasi Anda bukanlah apa yang ditemukan oleh pentester Anda, tetapi apa yang gagal mereka temukan ketika pengujian tidak direncanakan dan dieksekusi dengan mempertimbangkan keamanan.

Berikan Penilaian pada Postingan

Ulasan Pengguna

Postingan lain di Keamanan Siber

Postingan Populer