Come pianificare un test di penetrazione sicuro

(How To Plan a Safe Penetration Test)

{18 minuto} lettura Impara i passaggi essenziali e le migliori pratiche per pianificare un test di penetrazione sicuro ed efficace per proteggere i beni digitali della tua organizzazione. (0 Recensioni)

Come pianificare un test di penetrazione sicuro

Il penetration testing — o hacking etico — è ormai una componente essenziale per le organizzazioni che prendono sul serio la cybersicurezza. Ma non tutti i test di penetrazione sono uguali. Test mal progettati possono interrompere sistemi critici, generare problemi legali o persino causare più danni che benefici. Per ottenere veramente i benefici, e restare conformi e sicuri, la tua organizzazione deve pianificare meticolosamente ogni passaggio per un test di penetrazione sicuro ed efficace. Ecco una guida pratica piena di best practice, consigli concreti e checklist per un pentest sicuro.

Comprendere lo scopo e l'ambito

Ogni test di penetrazione di successo inizia dalla chiarezza. Prima ancora di pensare ai vettori di attacco o alla selezione degli strumenti, devi definire chiaramente cosa vuoi ottenere. Le organizzazioni spesso commettono l'errore di avviare test di penetrazione senza un focus concertato, con conseguenze come vulnerabilità non rilevate, interruzioni di sistema o report incompleti.

Definizione dello scopo di esempio:

- "Trovare difetti di sicurezza nella nostra applicazione web pubblica per prevenire violazioni dei dati."

- "Convalidare la prontezza del SOC testando la risposta agli incidenti in un attacco ransomware simulato."

Definizione dell'ambito: Elenca le risorse interne ed esterne al perimetro. Stai testando solo la produzione o anche lo staging? Reti interne? Servizi cloud? Accesso fisico? Un ambito stretto impone limiti, rendendo i test sicuri e attuabili.

Spunto:

Secondo un sondaggio del SANS Institute del 2023, il 34% dei fallimenti nei pentest è dovuto a ambiti mal definiti, facendo sì che i team o perdano asset critici o espongano sistemi non approvati.

Precauzioni legali e di conformità

Poche cose sono più rischiose che eseguire un pentest non autorizzato. La pianificazione responsabile significa tenere a mente regolatori, leggi e contratti. Ogni regione, paese e settore ha le proprie norme sulla privacy dei dati, leggi sulla criminalità informatica e mandato specifico del settore.

Passi essenziali:

- Ottenere l'autorizzazione scritta. Procedere solo dopo aver ottenuto un'approvazione esplicita e documentata dai responsabili autorizzati. Questo è sia una salvaguardia legale sia una best practice di consulenza.

- Verificare i quadri normativi (ad es. GDPR nell'UE, HIPAA per l'assistenza sanitaria negli Stati Uniti, PCI DSS per i sistemi di pagamento). Alcuni richiedono notifiche specifiche, rapporti o metodologie di pentest.

- Notificare i fornitori di ISP o data center se il pentesting potrebbe innescare allarmi o interruzioni di servizio.

Esempio: Nel 2019, una grande banca statunitense è stata multata dopo che il phishing simulato dal loro tester ha accidentalmente preso di mira i clienti, violando la politica interna.

Suggerimento: Includere fin dall'inizio figure legali e di conformità per rivedere i confini dei test, le comunicazioni e le pratiche di catena di custodia delle prove.

Selezionare il team di testing

Il talento e l'esperienza dei vostri pentester guidano tutto, dalla qualità delle scoperte alla sicurezza del test. Che tu abbia un team interno o assunto tramite una consulenza, devono combinare competenze tecniche con un forte orientamento etico.

Considerazioni chiave:

- Certificazioni: Cercare credenziali rispettate dal settore come OSCP, CREST o GPEN.

- Esperienza nel tuo settore: I rischi differiscono tra banche, ospedali o fornitori SaaS. Un'esperienza passata con organizzazioni simili aiuta i pentester a anticipare vettori di attacco specifici al business.

- Indipendenza e trasparenza: Gli hacker etici devono dichiarare eventuali conflitti di interesse — soprattutto quando si utilizzano appalti di terze parti.

Intuizione: Molte organizzazioni combinano ingegneri di sicurezza interni con hacker etici di terze parti per valutazioni più ricche e complete.

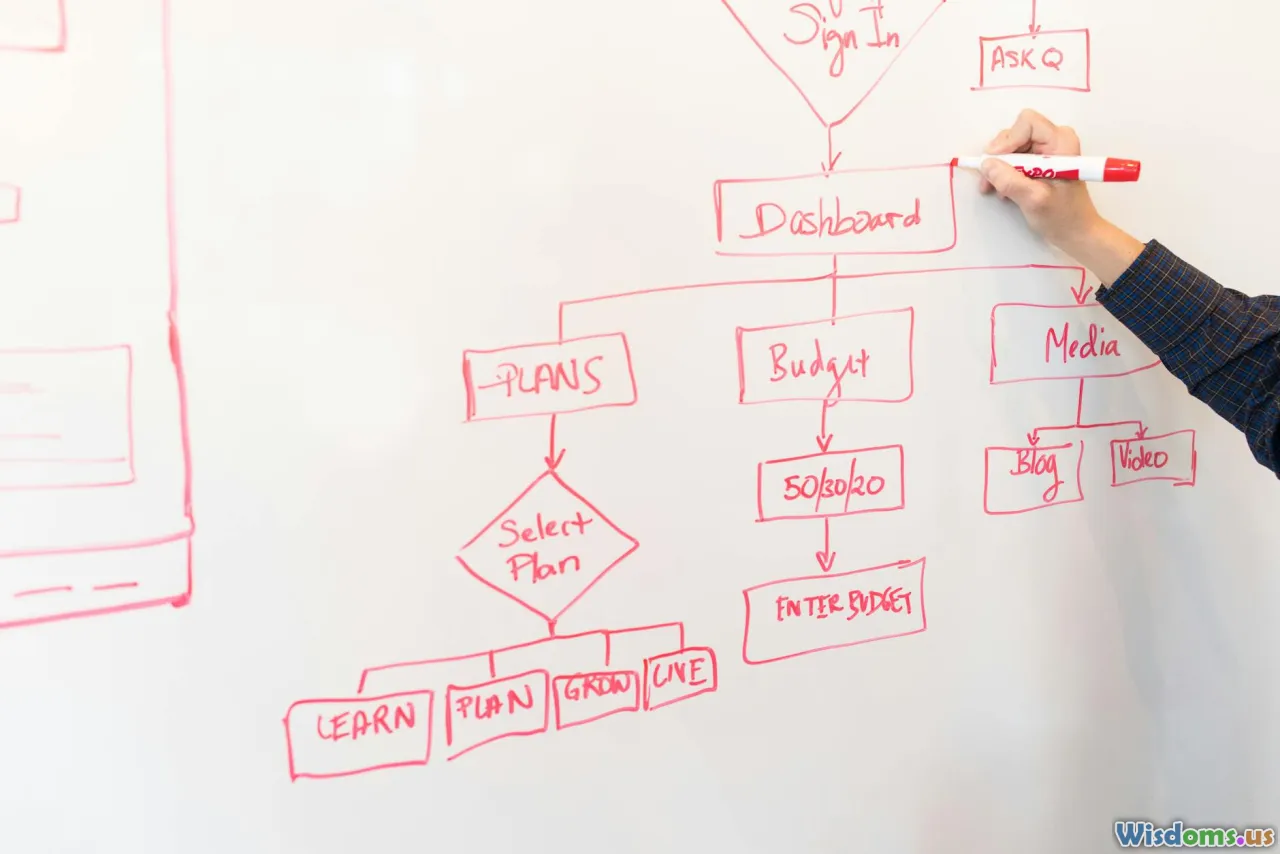

Modellazione delle minacce e valutazione del rischio

Iniziare i test in modo cieco comporta tempo sprecato e costose interruzioni. La modellazione delle minacce e la valutazione del rischio danno intenzionalità all'approccio, indirizzando gli sforzi verso gli obiettivi più rischiosi dell'organizzazione e i scenari di attacco più probabili.

Passaggi pratici:

- Mappa delle risorse: Diagrammare sistemi, reti, applicazioni e flussi di dati — server web, database, endpoint, dispositivi IoT, API, ecc.

- Identificare le minacce probabili: Chi potrebbe attaccare? Perché? Quali vulnerabilità hanno l'impatto maggiore? (Es.: fuga di dati dei clienti, ransomware, attacchi alla catena di fornitura.)

- Mappa dei vettori di attacco: Classificare i rischi in base a come gli aggressori potrebbero ottenere l'accesso: social engineering, sfruttamenti di rete, fisico, configurazioni errate del cloud, ecc.

- Classifica i rischi: Dà priorità alle attività di pentest in base alla probabilità e all'impatto sul business.

Esempio: Un fornitore di assistenza sanitaria potrebbe concentrarsi di più sul furto di informazioni sanitarie protette (PHI) tramite portali web, rispetto a un rivenditore preoccupato per la perdita di dati delle carte di pagamento tramite API esposte.

Redazione delle Regole di ingaggio (RoE)

Una completa Regola di ingaggio (RoE) definisce cosa è consentito e cosa non lo è, allineando le parti interessate e i pentester su ciò che è permesso, vietato e previsto durante la valutazione.

Elementi tipici della RoE:

- Finestra di test: Date e orari esatti in cui è consentito il pentesting (per evitare interruzioni aziendali).

- Elenco degli obiettivi: IP specifici, domini o applicazioni da testare; sistemi fuori dal perimetro identificati esplicitamente.

- Tipi di attacco: Permessi (es. scansione manuale, tentativi di sfruttamento), restrizioni (test DoS) o attività vietate (phishing di utenti reali a meno che non sia approvato).

- Piano di notifica: Chi avvisare in caso di emergenze, canali di comunicazione approvati.

- Scadenze di reporting: Come saranno gli aggiornamenti e i deliverables finali, e quando.

Suggerimento: Coinvolgere IT e i leader aziendali per rivedere la RoE, garantendo un equilibrio tra test efficaci e stabilità operativa.

Garantire un minimo disturbo e la stabilità del sistema

I test di penetrazione ben gestiti sono invisibili ai clienti e ai dipendenti. Ma anche un test sicuro può sovraccaricare i server, riempire i file di log o far scattare i sistemi di rilevamento delle intrusioni. Pianificare per minimizzare il disturbo operativo è fondamentale sia per la reputazione sia per la continuità aziendale.

Come ridurre il rischio aziendale:

- Programmare durante le ore non di punta per minimizzare l'impatto nel caso in cui i sistemi rallentino.

- Eseguire backup dei sistemi critici come precauzione — i dati corrotti sono rari ma possono capitare se le exploit si diffondono.

- Whitelist degli indirizzi IP dei pentester con SOC/IT in modo che non vengano scambiati per aggressori.

- Monitorare attentamente le prestazioni del sistema durante tutto il test; stabilire piani di rollback in caso di interruzioni.

- Limitare attività ad alto rischio — non eseguire attacchi DoS a meno che non sia espressamente consentito e dopo aver predisposto procedure di disaster recovery.

Esempio: Un rivenditore globale che eseguiva un pentest nel Black Friday ha incontrato interruzioni evitabili poiché i test non erano programmati attorno al picco del traffico online.

Comunicazione prima, durante e dopo il testing

La comunicazione trasparente e proattiva trasforma i pentest in apprendimento collaborativo — non in sorprese disruptive. Linee di comunicazione chiare assicurano che IT, sicurezza e team di business sappiano cosa sta accadendo e possano mitigare rapidamente eventuali problemi accidentali.

Strategie:

- Briefing pre-test: Condividere la RoE, la linea temporale e i contatti sia con il team di test sia con le parti interessate interne.

- Piano di gestione degli incidenti in tempo reale: Designare un contatto di emergenza sia per i pentester sia per IT ops in caso di crolli di sistema.

- Riesame post-test: I pentester dovrebbero fornire le scoperte sia come rapporti dettagliati sia come briefing esecutivi. Seguire con Q&A e sessioni di workshop di remediation ove possibile.

- Mantenere la riservatezza: Le scoperte sensibili dovrebbero essere condivise solo tramite canali sicuri e crittografati.

Suggerimento: Testare la risposta agli incidenti? Eseguire esercizi simulati con i pentester che interpretano l'attaccante, così i team blue possono praticare rilevamento e reazione.

Gestione e mitigazione dei rischi del test

Anche con la migliore pianificazione, il pentesting comporta sempre un certo rischio. Dai crash di sistema all'esposizione accidentale dei dati di test, un test sicuro richiede sia salvaguardie tecniche sia misure operative di sicurezza.

Misure di sicurezza pratiche:

- Isolare gli ambienti di test se possibile, soprattutto per tentativi di sfruttamento aggressivi.

- Testare solo con dati sintetici o anonimizzati — evitare di lavorare con dati identificabili personalmente (PII) di produzione o dettagli finanziari.

- Prepararsi al disaster recovery: Avere piani di rollback e ripristino se qualcosa va storto; testare i backup in anticipo.

- Crittografare tutte le note e i risultati dei test per prevenire fuoriuscite, seguendo le politiche organizzative per la gestione dei dati.

- Indennità legali e assicurazione: Assicurarsi che gli accordi di test definiscano i limiti di responsabilità.

Esempio: Nel 2020, il pentest di un ospedale segnato ha bloccato un importante database; un robusto piano di rollback ha limitato i tempi di inattività a minuti anziché ore e ha contenuto gli impatti sulla cura dei pazienti.

Garantire e documentare il successo: reporting e interventi di mitigazione

Un pentest non è concluso quando il test termina. Un testing efficace e sicuro dipende non solo dalla scoperta ma anche dalla documentazione e dall'azione. Relazioni di qualità guidano il cambiamento, e gli interventi di mitigazione chiudono le finestre di attacco.

Strategie di reporting efficaci:

- Scrivere per pubblici multipli: Includere sommari esecutivi, elenchi di vulnerabilità prioritizzati, dettagli tecnici e passaggi di mitigazione.

- Documentare tutto: Registrare i risultati con screenshot, log, snippet di codice dimostrativi — questi aiutano a convalidare la gravità e comunicare l'urgenza.

- Classificare le vulnerabilità: Classificare per rischio/impatto (punteggio CVSS o simili), evidenziando l'impatto sul business.

- Piano d'azione: Fornire indicazioni concrete e prioritarie di mitigazione, su misura per la tua rete e lo stack tecnologico delle applicazioni.

Esempio di mitigazione: Se viene trovato un bug XSS, fornire una correzione del codice e raccomandazioni per pratiche di coding sicuro future, non solo consigli generici.

Suggerimento di follow-up: Pianificare ritesti per vulnerabilità critiche in modo che le correzioni siano convalidate dagli esperti.

Lezioni dal campo: evitare insidie comuni

La maggior parte dei test di penetrazione falliti o non sicuri condividono errori sorprendentemente simili. Imparare dagli errori passati può mantenere il tuo prossimo pentest — e la tua organizzazione — su una base solida.

Trabocchetti da tenere d'occhio:

- Test senza consenso. La mancanza di una chiara autorizzazione può portare a sanzioni legali o a incidenti etichettati come attacchi reali.

- Gestione dell'ambito scarsa. Ambiti non definiti o che si espandono inavvertitamente possono influire su sistemi non testati e dati dei clienti.

- Analisi di impatto mancante. Trascurare gli impatti sulla produzione espone al rischio di perdita di reddito e reclami dei clienti.

- Trascurare la remediation. Risultati non gestiti restano, mantenendo le organizzazioni vulnerabili — alcuni studi stimano che solo un terzo dei risultati dei pentest siano pienamente affrontati nei mesi successivi a un test.

- Non considerare le dipendenze della catena di fornitura. Molti incidenti derivano da difetti di terze parti che il pentest può mancare senza una visione olistica.

Esempio: una società di e-commerce non includeva nel perimetro il fornitore delle API di pagamento, portando a vulnerabilità non rilevate che furono sfruttate mesi dopo.

Costruire una cultura del testing sicuro

Il testing di penetrazione sicuro non è solo una voce di check-list tecnica — è un processo integrato in una sana cultura della cybersicurezza. Guidando con trasparenza, etica e collaborazione tra team, i pentest possono diventare motori di crescita, resilienza e fiducia. Favorire un dialogo continuo tra dirigenti, IT, conformità e il tuo team di test. Abbracciare il pentesting come processo ciclico, non unico, con ogni ciclo che sviluppa capacità per esercitazioni di sicurezza ancora più sicure ed efficaci. E ricordate: il più grande rischio della tua organizzazione non è ciò che trovano i vostri pentester, ma ciò che non riescono a trovare quando i test non sono pianificati ed eseguiti tenendo in mente la sicurezza.

Valuta il post

Recensioni degli utenti

Post popolari