安全なペネトレーションテストを計画する方法

(How To Plan a Safe Penetration Test)

4 分 読み取り 組織のデジタル資産を守るために、安全で効果的なペネトレーションテストを計画するための基本的な手順とベストプラクティスを学ぶ。 (0 レビュー)

安全なペネトレーションテストの計画方法

ペネトレーションテスト — あるいは倫理的ハッキング — は、サイバーセキュリティに本腰を入れて取り組む組織の間で今や欠かせないものとなっています。しかし、すべてのペネトレーションテストが同じではありません。計画不足のテストは重要なシステムを混乱させ、法的な頭痛の種を生み出し、時には善より害をもたらすことさえあります。利点を真に享受し、コンプライアンスとセキュリティを維持するためには、組織は安全で効果的なペンテストの各ステップを綿密に計画しなければなりません。ここには、ベストプラクティス、実務的なヒント、そして安全なペンテストのためのチェックリストが詰まった、実践的なガイドをお届けします。

Understanding Purpose and Scope

目的と範囲の理解

すべての成功するペネトレーションテストは、明確さから始まります。攻撃ベクターやツール選択を考える前に、達成したいことを明確に定義する必要があります。組織は集中した焦点を欠いたままペンテストを開始してしまう誤りを犯すことが多く、それが重要な脆弱性の見落とし、システムの停止、または不完全な報告につながります。

目的定義の例:

- 「私たちの公開ウェブアプリケーションのセキュリティ上の欠陥を見つけ、データ流出を防ぐ。」

- 「シミュレートされたランサムウェア攻撃に対するインシデント対応をテストすることでSOCの準備状況を検証する。」

範囲設定: 本番環境だけを対象にしますか、それともステージング環境も含みますか?内部ネットワーク?クラウドサービス?物理的アクセス?厳密な範囲設定は境界を設定し、テストを安全かつ実行可能にします。

洞察:

2023年のSANS Instituteの調査によると、ペントテストの失敗の34%は範囲が不明確だったために発生し、チームが重要な資産を見逃したり、承認されていないシステムを露出させたりしました。

Legal and Compliance Precautions

法的およびコンプライアンス上の予防策

無許可のペンテストを実施することほどリスクの高いものはほとんどありません。責任ある計画とは、規制当局、法律、契約を念頭に置くことを意味します。地域ごと、国ごと、セクターごとにデータプライバシーの規則、サイバー犯罪法、業界固有の要件が存在します。

Essential Steps:

- 書面による承認を取得する。 権限を持つリーダーから明示的で文書化されたサインオフを得た上でのみ進める。これは法的なセーフガードであるとともに、コンサルティングのベストプラクティスです。

- 規制フレームワークを確認する(例:EUのGDPR、米国の医療情報HIPAA、決済システムのPCI DSS など)。一部は特定の通知、レポート、ペンテストの手法を要求します。

- ペンテストがアラームやサービス停止を引き起こす可能性がある場合は、ISPやデータセンター提供者に通知する。

例: 2019年、ある大手米国銀行は、ペンテスターによる模擬フィッシングが顧客を誤って標的にしてしまい、内部ポリシーに違反したとして罰金を科せられました。

ヒント: テストの境界設定、連絡体制、証拠の保全チェーンの実務を早い段階で法務・コンプライアンス担当者にレビューしてもらいましょう。

Selecting Your Testing Team

テストチームの選定

ペンテスターの才能と経験は、発見の質からテストの安全性まで、すべてを形作ります。チームが社内かコンサルティングを通じて雇われたとしても、技術的専門知識と強い倫理観を併せ持つことが必要です。

Key Considerations:

- 認証: OSCP、CREST、GPEN など、業界で高く評価される資格を探してください。

- あなたの業界での経験: 銀行、病院、SaaSプロバイダなど、業界によってリスクは異なります。類似組織での過去の経験は、ペンテスターがビジネス固有の攻撃ベクトルを予測するのに役立ちます。

- 独立性と透明性: 倫理的ハッカーは、利害の衝突を開示する必要があります — 特に第三者の契約者を使用する場合には。

洞察: 多くの組織は、内部のセキュリティエンジニアと第三者の倫理的ハッカーを組み合わせて、より豊かで包括的な評価を行っています。

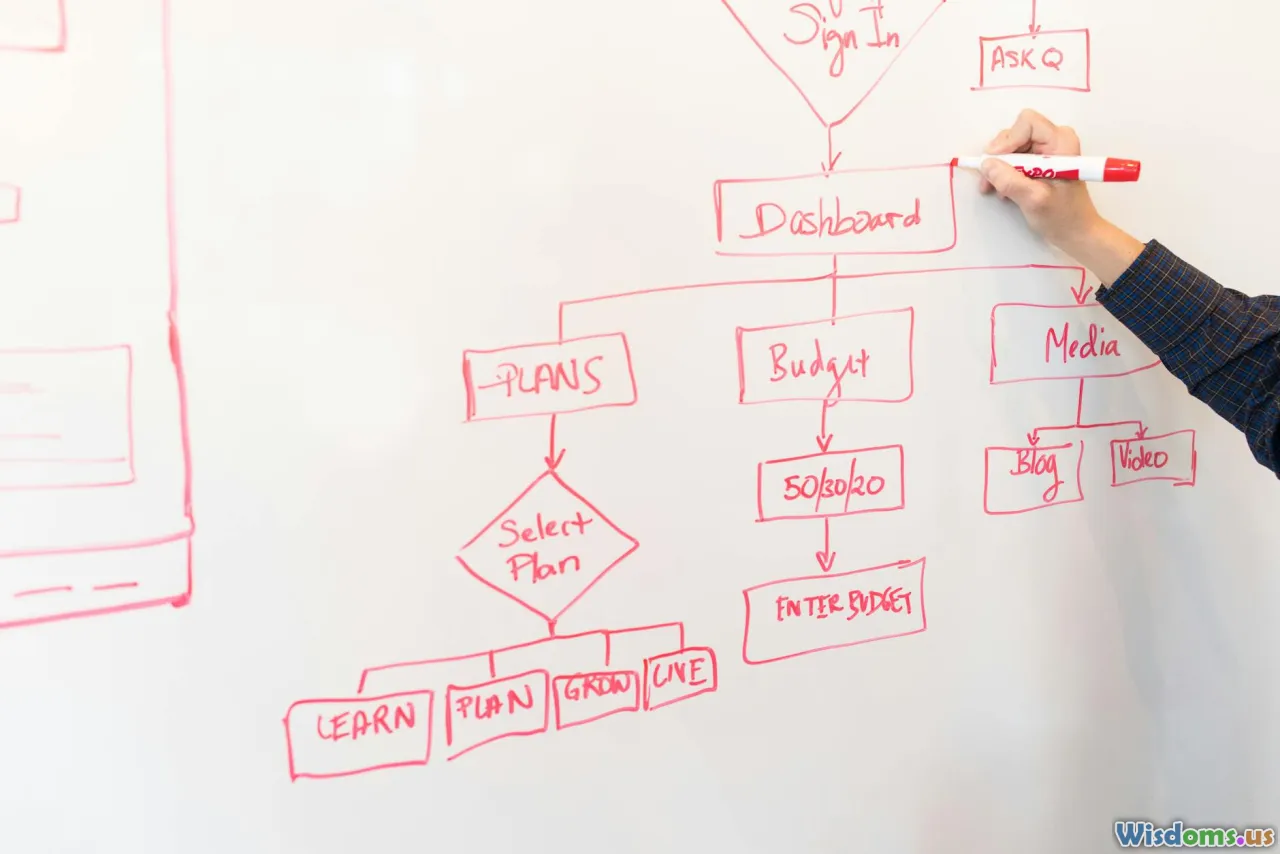

Threat Modeling and Risk Assessment

脅威モデリングとリスク評価

テストを盲目的に開始すると、時間の無駄や高コストの混乱を招くリスクがあります。脅威モデリングとリスク評価は、アプローチに意図をもたらし、組織にとって最もリスクの高いターゲットや起こり得る攻撃シナリオへと取り組みを集中させます。

実践手順:

- 資産をマッピングする: ウェブサーバー、データベース、エンドポイント、IoTデバイス、API など、システム、ネットワーク、アプリ、データフローを図式化します。

- 可能性の高い脅威を特定する: 誰が攻撃する可能性があるか、なぜか、どの脆弱性が最も影響を与えるかを検討します。(例:顧客データの流出、ランサムウェア、サプライチェーン攻撃。)

- 攻撃ベクターをマップする: 攻撃者がどのようにアクセスを得るかでリスクを分類します。ソーシャルエンジニアリング、ネットワークの脆弱性、物理的、クラウドの設定ミスなど。

- リスクを優先順位づけする: 発生可能性とビジネスへの影響を基にペンテスト活動を優先します。

例: 医療提供者は、ウェブポータルを介したPHI(個人医療情報)の盗難により重点を置く場合があり、露出したAPIを通じた決済カード流出を懸念する小売業者とは異なる焦点を持つことがあります。

Crafting the Rules of Engagement (RoE)

エンゲージメントのルール(RoE)の作成

包括的なエンゲージメントルール(RoE)は、実施中のドスとDon'ts、利害関係者とペンテスターを、何が許可・禁止・期待されるかに合わせて整合させます。

Typical RoE elements:

- テスト期間: ペンテストが許可される正確な日付と時間(業務の混乱を避けるため)。

- ターゲットリスト: テストの対象となる特定のIP、ドメイン、アプリケーション。対象外のシステムを明示的に識別。

- 攻撃タイプ: 許可される(手動スキャン、エクスプロイトの試行)、制限される(DoSテスト)、または禁止される活動(承認されていない限り実ユーザーに対するフィッシング).

- 通知計画: 緊急時に誰に連絡するか、承認済みの連絡経路。

- 報告のタイムライン: 更新内容と最終成果物がどのようになるか、いつか。

ヒント: RoEをITとビジネスリーダーと共に検討してもらい、効果的なテストと運用の安定性の間のバランスを確保しましょう。

Ensuring Minimal Disruption and System Stability

最小限の混乱とシステム安定性の確保

よく運用されたペンテストは、顧客や従業員には見えません。しかし、安全なテストであってもサーバーに負荷をかけたり、ログファイルを満杯にしたり、侵入検知システムを誤作動させたりすることがあります。運用上の混乱を最小限に抑える計画は、評判と事業継続性のために不可欠です。

ビジネスリスクを低減する方法:

- 影響を最小限に抑えるため、オフピーク時にスケジュールする。 システムが遅くなる場合の影響を最小化します。

- 重要なシステムをバックアップしておく。 万が一データが破損しても大丈夫ですが、エクスプロイトが暴走すると起こり得ます。

- SOC/ITとペンテスターのIPアドレスをホワイトリストに登録する。 攻撃者と間違われないようにします。

- テスト中はシステムパフォーマンスを綿密に監視する。 障害発生時にはロールバック計画を確立します。

- 高リスクのアクティビティを制限する。 明示的な許可があり、災害復旧手順を準備した後でのみDoS攻撃をテストします。

例: ブラックフライデーにペンテストを実施した世界的な小売業者は、オンラインのピークトラフィックに合わせてテストを設定していなかったため、回避可能な障害が発生しました。

Communication Before, During, and After Testing

テスト前・実施中・実施後のコミュニケーション

透明で積極的なコミュニケーションは、ペンテストを協働の学習へと変え、混乱を招く驚きを避けます。明確なコミュニケーションラインは、IT、セキュリティ、ビジネスの各チームが何が起こっているかを把握し、偶発的な問題を迅速に緩和できるようにします。

戦略:

- 事前ブリーフィング: RoE、タイムライン、連絡先をテストチームと内部関係者の双方に共有します。

- リアルタイムのインシデント計画: システムがダウンした場合に備え、ペンテスターとIT運用の双方の緊急連絡先を指定します。

- 事後の報告会: ペンテスターは、詳細な報告と経営者向けブリーフィングの両方で所見を提供するべきです。可能であれば、Q&Aと是正措置ワークショップを実施します。

- 機密性の維持: 敏感な所見は、安全で暗号化されたチャネルのみで共有します。

ヒント: インシデント対応のテストですか? ペンテスターが攻撃者を演じるテーブルトップ演習を実施すれば、ブルーチームが検知と対応を練習できます。

Managing and Mitigating Test Risks

テストリスクの管理と緩和

最高の計画を立てても、ペンテストには常に一定のリスクが伴います。システム障害からテストデータの偶発的露出まで、安全なテストには技術的・運用上のフェイルセーフが必要です。

実践的な安全対策:

- 可能であればテスト環境を分離します。 特に攻撃的なエクスプロイトを試みる場合には重要です。

- 合成データまたは匿名化データのみでテストします。 本番のPIIや財務情報を扱わないでください。

- 災害復旧の準備を整える。 何か問題が起きた場合に備え、ロールバックと復元計画を用意し、事前にバックアップをテストします。

- テストノートと結果をすべて暗号化する。 データ取り扱いポリシーに従って情報漏えいを防ぎます。

- 法的補償と保険: テスト契約で責任限度を定義することを確認します。

例: 2020年、ある傷ついた病院のペンテストが重要なデータベースをロックしてしまい、堅牢なロールバック計画によりダウンタイムを数分に抑え、患者ケアへの影響を最小限にとどめました。

Ensuring And Documenting Success: Reporting and Remediation

テストが停止してもペンテストは終わりません。効果的で安全なテストは、発見だけでなく文書化と対策にも依存します。質の高い報告は変化を促し、是正措置は攻撃の窓を閉じます。

効果的な報告戦略:

- 複数の対象者向けに作成する: 経営層向け要約、優先度付きの脆弱性リスト、技術的詳細、是正手順を含めます。

- すべての証拠を残す: スクリーンショット、ログ、概念実証コードスニペットなどを記録し、重大性の検証と緊急性の伝達を支援します。

- 脆弱性をランク付けする: リスク/影響度で分類します(CVSSスコアなど)、ビジネスへの影響を示します。

- アクションプラン: ネットワークとアプリケーションの技術スタックに合わせた、具体的で優先度の高い是正策を提供します。

是正の例: XSSのバグが見つかった場合、コード修正と今後の安全なコーディング慣行に関する推奨事項を提供します。一般的なアドバイスだけではありません。 フォローアップのヒント: 重要な脆弱性について再テストをスケジュールし、専門家によって修正が検証されるようにします。

Lessons From the Field: Avoiding Common Pitfalls

現場の教訓:よくある落とし穴を避ける

ほとんどの失敗したり安全でないペンテストには、非常に類似した過ちが共通しています。過去の失敗から学ぶことは、次のペンテストと組織を確実な基盤に保つのに役立ちます。

Pitfalls to Watch For:

- 賛同なしでのテスト。 明確な承認がないと法的罰則や実際の攻撃として指摘される事案につながることがあります。

- 範囲管理の不備。 未定義または「拡大する」範囲は、未テストのシステムや顧客データに意図せず影響を及ぼすことがあります。

- 影響分析の不足。 本番への影響を見落とすと、収益の損失や顧客の苦情につながります。

- 是正の怠慢。 指摘事項が適切に対応されず、組織が脆弱なまま残ることがあります — いくつかの研究では、テスト後数か月で完全に対処されるペンテストの発見は3分の1程度だと推定されています。

- サプライチェーンの依存関係の見落とし。 多くのインシデントは、ペンテストでは見逃される第三者の欠陥に起因します。

例: 電子商取引企業が決済APIのベンダーを範囲に含めなかったため、後に悪用される脆弱性を見逃し、数か月後に悪用されました。

Building a Culture of Safe Testing

安全なテストの文化を築く

安全なペネトレーションテストは、技術的なチェックリスト項目だけではなく、健全なサイバーセキュリティ文化に根ざしたプロセスです。透明性、倫理、部門横断の協力を先導することで、ペンテストは成長・レジリエンス・信頼の推進力となります。

経営陣、IT、コンプライアンス、そしてテストチームとの継続的な対話を促進してください。ペンテストを一度きりのものとして捉えるのではなく、循環的なプロセスとして捉え、各ラウンドでより安全で影響力のあるセキュリティ演習の力を高めてください。そして忘れないでください:組織の最大のリスクは、ペンテスターが見つけるものではなく、安全を念頭に置いて計画・実行されていないことを見つけられないことです。