Jak zaplanować bezpieczny test penetracyjny

(How To Plan a Safe Penetration Test)

15 minuta read Poznaj niezbędne kroki i najlepsze praktyki związane z planowaniem bezpiecznego, skutecznego testu penetracyjnego, aby chronić cyfrowe zasoby Twojej organizacji. (0 Recenzje)

Jak zaplanować bezpieczny test penetracyjny

Testy penetracyjne — lub etyczne hakowanie — są obecnie standardem dla organizacji poważnie podchodzących do cyberbezpieczeństwa. Ale nie wszystkie testy penetracyjne są takie same. Słabo zaplanowane testy mogą zakłócić krytyczne systemy, wywołać problemy prawne, a nawet wyrządzić więcej szkód niż pożytku. Aby naprawdę skorzystać z korzyści i pozostać zgodnym i bezpiecznym, Twoja organizacja musi skrupulatnie planować każdy krok dla bezpiecznego, skutecznego testu penetracyjnego. Oto praktyczny przewodnik pełen najlepszych praktyk, realnych wskazówek i list kontrolnych do bezpiecznego pentestu.

Zrozumienie celu i zakresu

Każdy udany test penetracyjny zaczyna się od jasności celów. Zanim jeszcze myślisz o wektorach ataku lub wyborze narzędzi, trzeba jasno określić, co chcesz osiągnąć. Organizacje często popełniają błąd uruchamiania pentestów bez skupięcia, co prowadzi do pominięcia podatności, przestojów w systemie lub niepełnych raportów.

Przykład definicji celu:

- „Znajdź luki w zabezpieczeniach w naszej publicznej aplikacji webowej, aby zapobiec wyciekom danych.”

- „Zweryfikować gotowość SOC poprzez przetestowanie reakcji na incydent w symulowanym ataku ransomware.”

Zakres: Wypisz zasoby wewnątrz i poza granicami. Czy testujesz tylko środowisko produkcyjne, czy także staging? Sieci wewnętrzne? Usługi chmurowe? Dostęp fizyczny? Ostre określenie zakresu wyznacza granice, dzięki czemu testy są bezpieczne i wykonalne.

Wnioski:

Według ankiety SANS Institute z 2023 r., 34% niepowodzeń pentestów wynikało z nieprecyzyjnie zdefiniowanych zakresów, co powodowało, że zespoły albo przeoczały kluczowe zasoby, albo ujawniły niezatwierdzone systemy.

Środki prawne i zgodność z przepisami

Niewiele rzeczy jest bardziej ryzykownych niż wykonanie testu penetracyjnego bez upoważnienia. Rozsądne planowanie oznacza uwzględnienie przepisów, prawa i umów. Każdy region, kraj i sektor mają własne zasady ochrony prywatności danych, prawo karne dotyczące cyberprzestępczości i branżowe nakazy.

Kluczowe kroki:

- Uzyskaj pisemne upoważnienie. Kontynuuj dopiero po uzyskaniu wyraźnego, udokumentowanego zatwierdzenia od upoważnionych liderów. To zarówno zabezpieczenie prawne, jak i dobra praktyka doradcza.

- Sprawdź ramy regulacyjne (np. RODO w UE, HIPAA dla opieki zdrowotnej w USA, PCI DSS dla systemów płatniczych). Niektóre wymagają określonych powiadomień, raportów lub metodologii testów penetracyjnych.

- Poinformuj ISP lub dostawców centrum danych jeśli test penetracyjny może wywołać alarmy lub przerwy w działaniu usług.

Przykład: W 2019 r. dużny bank w USA został ukarany grzywną po tym, jak symulowany phishing przez pentestera przypadkowo trafił do klientów, naruszając wewnętrzną politykę.

Wskazówka: Zaangażuj wczesne osoby z działu prawnego i zgodności, aby przejrzały granice testu, komunikację i praktyki łańcucha dowodowego.

Wybór zespołu testującego

Talent i doświadczenie testerów penetracyjnych kształtują wszystko — od jakości ustaleń po bezpieczeństwo samego testu. Niezależnie od tego, czy zespół jest wewnętrzny, czy zatrudniony poprzez firmę doradczą, musi łączyć kompetencje techniczne z silnym kompasem etycznym.

Kluczowe kwestie:

- Certyfikaty: Szukaj uznanych w branży kwalifikacji takich jak OSCP, CREST lub GPEN.

- Doświadczenie w twoim sektorze: Ryzyka różnią się w zależności od banków, szpitali czy dostawców SaaS. Doświadczenie z podobnymi organizacjami pomaga testerom przewidywać wektory ataku specyficzne dla biznesu.

- Niezależność i przejrzystość: Etyczni hakerzy muszą ujawniać wszelkie konflikty interesów — zwłaszcza podczas pracy z zewnętrznymi wykonawcami.

Wniosek: Wiele organizacji łączy in-house inżynierów ds. bezpieczeństwa z zewnętrznymi etycznymi hakerami, co daje bogatsze i pełniejsze oceny.

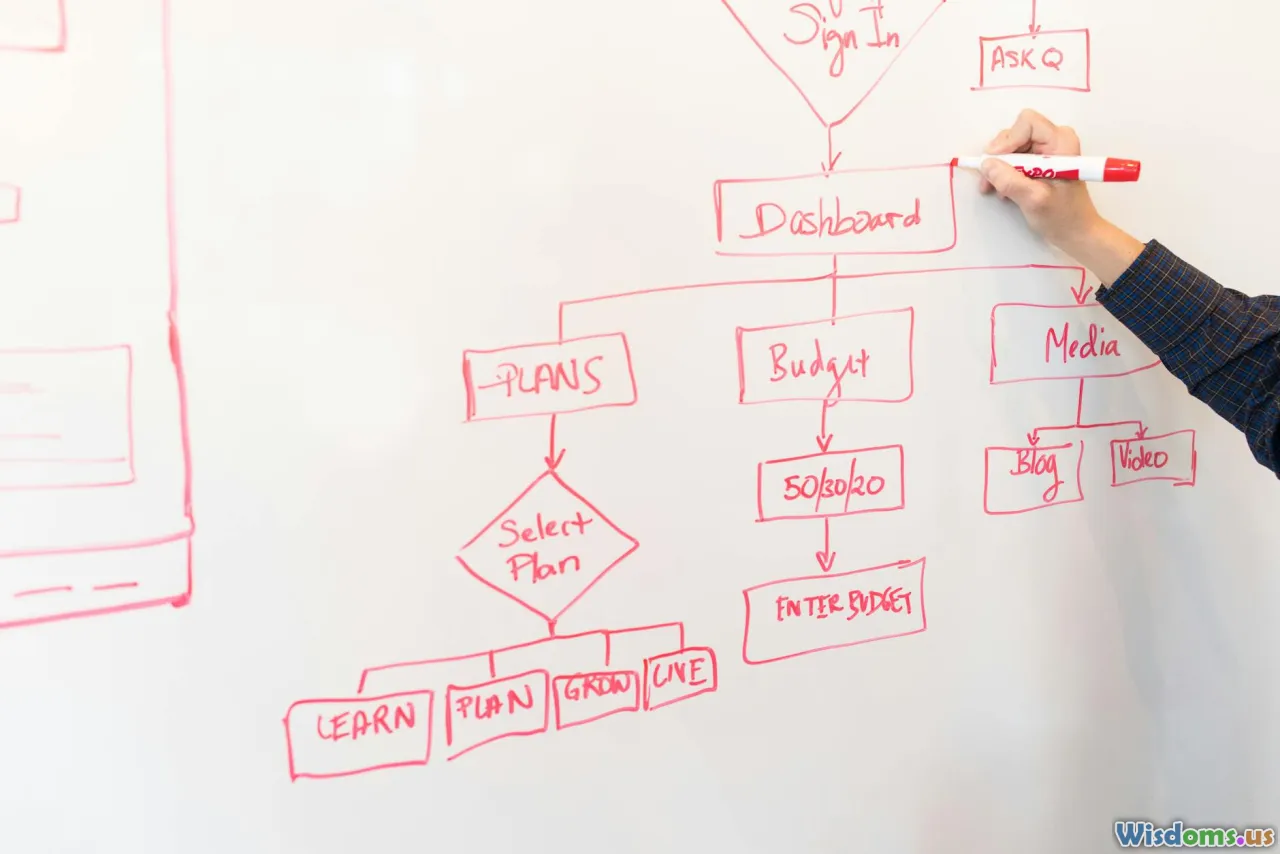

Modelowanie zagrożeń i ocena ryzyka

Wchodzenie do testów po omacku grozi straconym czasem i kosztownymi zakłóceniami. Modelowanie zagrożeń i ocena ryzyka wprowadzają zamysł do twojego podejścia, kierując wysiłki ku najbiedniejszym i najprawdopodobniejszym scenariuszom ataku.

Jak zrobić:

- Zmapuj zasoby: Zrób diagramy systemów, sieci, aplikacji i przepływów danych — serwery web, bazy danych, punkty końcowe, urządzenia IoT, API itp.

- Zidentyfikuj prawdopodobne zagrożenia: Kto mógłby zaatakować? Dlaczego? Które podatności mają największy wpływ? (np. wycieki danych klientów, ransomware, ataki na łańcuch dostaw.)

- Zmapuj wektory ataku: Zaklasyfikuj ryzyka według tego, jak atakujący uzyskałby dostęp: socjotechnika, exploity sieciowe, fizyczny, błędne konfiguracje w chmurze itp.

- Ranguj ryzyka: Nadani priorytet działaniom pentestu według prawdopodobieństwa i wpływu na biznes.

Przykład: Świadczący opiekę zdrowotną dostawca może skupić się bardziej na kradzieży chronionych informacji zdrowotnych (PHI) za pośrednictwem portali internetowych, niż detalista martwi się utratą kart płatniczych przez ujawnione API.

Tworzenie zasad zaangażowania (RoE)

Kompleksowe zasady zaangażowania (RoE) definiują to, co wolno, a czego nie wolno, synchronizując interesariuszy i testerów w kwestiach tego, co jest dozwolone, zabronione i oczekiwane podczas oceny.

Typowe elementy RoE:

- Okno testowe: Dokładne daty i godziny, w których testowanie jest dozwolone (aby uniknąć zakłóceń w biznesie).

- Lista celów: Konkretne IP-y, domeny lub aplikacje do testów; systemy wykraczające poza zakres wymienione wyraźnie.

- Rodzaje ataków: Dozwolone (ręczne skanowanie, próby wykorzystania), ograniczone (testy DoS) lub zabronione działania (phishing rzeczywistych użytkowników, chyba że zatwierdzone).

- Plan powiadomień: Do kogo kierować alarmy w nagłych wypadkach, zatwierdzone kanały komunikacyjne.

- Terminy raportowania: Jak będą wyglądać aktualizacje i pliki końcowe, oraz kiedy.

Wskazówka: Zaangażuj liderów IT i biznesu, aby przejrzeli RoE, zapewniając równowagę między skutecznym testowaniem a stabilnością operacyjną.

Zapewnienie minimalnych zakłóceń i stabilności systemu

Dobrze prowadzony test penetracyjny jest niewidoczny dla klientów i pracowników. Jednak nawet bezpieczny test może obciążać serwery, wypełniać dzienniki i wywoływać systemy wykrywania włamań. Planowanie minimalizowania zakłóceń operacyjnych jest kluczowe zarówno dla reputacji, jak i ciągłości biznesu.

Jak zmniejszyć ryzyko biznesowe:

- Planować poza godzinami szczytu — aby zminimalizować wpływ, jeśli systemy zwalniają.

- Wykonywać kopie zapasowe krytycznych systemów jako środek ostrożności — uszkodzone dane są rzadkie, ale mogą się zdarzyć, jeśli exploity wymkną się spod kontroli.

- Białe listowanie adresów IP testerów z SOC/IT, aby nie były mylone z atakującymi.

- Ściśle monitorować wydajność systemu cały czas trwania testu; ustanowić plany przywrócenia w razie awarii.

- Ograniczyć działalność wysokiego ryzyka — nie testować ataków DoS, chyba że wyraźnie dozwolone i po przygotowaniu procedur odzyskiwania po awarii.

Przykład: Globalny detalista prowadzący pentest w Czarny Piątek napotkał niepotrzebne przestoje, ponieważ testy nie były zaplanowane wokół szczytu ruchu online.

Komunikacja przed, w trakcie i po testowaniu

Przejrzysta, proaktywna komunikacja zamienia testy penetracyjne w wspólne uczenie się — a nie w zakłócające niespodzianki. Jasne linie komunikacyjne zapewniają, że IT, bezpieczeństwo i biznesowe zespoły wiedzą, co się dzieje i mogą szybko łagodzić przypadkowe problemy.

Strategie:

- Briefing przedtestowy: Udostępnij RoE, harmonogram i kontakty zarówno zespołowi testującemu, jak i wewnętrznym interesariuszom.

- Plan incydentu w czasie rzeczywistym: Wyznacz osobę do kontaktu awaryjnego zarówno dla testerów, jak i operacji IT na wypadek awarii systemów.

- Omówienie po testach: Testerzy powinni przedstawić ustalenia zarówno w formie szczegółowych raportów, jak i krótkich prezentacji dla kadry kierowniczej. W miarę możliwości kontynuuj sesje Q&A i warsztaty naprawcze, jeśli to możliwe.

- Utrzymanie poufności: Wrażliwe ustalenia należy przekazywać wyłącznie przez bezpieczne, szyfrowane kanały.

Wskazówka: Testujesz reagowanie na incydenty? Przeprowadź ćwiczenia na stole rozgrywek, w których testerzy grają rolę napastnika, aby zespoły blue mogły ćwiczyć wykrywanie i reagowanie.

Zarządzanie i ograniczanie ryzyka testów

Nawet przy najlepszym planowaniu testy penetracyjne zawsze niosą ze sobą pewne ryzyko. Od awarii systemu po przypadkowe ujawnienie danych testowych, bezpieczny test wymaga zarówno zabezpieczeń technicznych, jak i operacyjnych.

Konkretne środki bezpieczeństwa:

- Izoluj środowiska testowe jeżeli to możliwe, zwłaszcza przy agresywnych próbach exploitów.

- Testuj wyłącznie z danymi syntetycznymi lub zanonimizowanymi — unikaj pracy z danymi PII produkcji ani danymi finansowymi.

- Przygotuj plan odzyskiwania po awarii: Miej plany cofania i przywracania na wypadek problemów; najpierw przetestuj kopie zapasowe.

- Szyfruj wszystkie notatki i wyniki testów aby zapobiec wyciekom, zgodnie z politykami organizacji w zakresie obsługi danych.

- Ochrona prawna i ubezpieczenie: Upewnij się, że umowy dotyczące testów określają limity odpowiedzialności.

Przykład: W 2020 r. szpital dotknięty problemem bezpieczeństwa doświadczył zablokowania ważnej bazy danych; solidny plan wycofania ograniczył przestój do kilku minut, a nie godzin i ograniczył wpływ na opiekę nad pacjentem.

Zapewnianie i dokumentowanie sukcesu: raportowanie i usuwanie podatności

Test penetracyjny nie kończy się w momencie zakończenia testu. Skuteczne, bezpieczne testowanie opiera się nie tylko na odkrywaniu, lecz także na dokumentowaniu i działaniu. Dobre raporty napędzają zmiany, a usuwanie podatności zamyka okna ataku.

Skuteczne taktyki raportowania:

- Pisanie dla różnych odbiorców: Zawrzyj streszczenia wykonawcze, priorytetowe listy podatności, szczegóły techniczne i kroki usuwania.

- Dokumentuj wszystko: Zapisuj ustalenia z zrzutami ekranu, logami, fragmentami kodu dowodowego — pomagają zweryfikować istotność i komunikować pilność.

- Kategoryzuj podatności: Klasyfikuj według ryzyka/wpływu (oceny CVSS lub podobne), pokazując wpływ na biznes.

- Plan działania: Dostarcz konkretne, priorytetowe wskazówki naprawcze dopasowane do twojej sieci i stosu technologicznego aplikacji.

Przykład naprawy: Jeśli zostanie wykryty błąd XSS, podaj zarówno poprawkę kodu, jak i rekomendacje dotyczące przyszłych bezpiecznych praktyk kodowania, a nie tylko ogólne porady.

Wskazówka na kontynuację: Zaplanuj ponowne testy dla krytycznych podatności, aby naprawy zostały zweryfikowane przez ekspertów.

Wnioski z pola: unikając typowych pułapek

Większość nieudanych lub niebezpiecznych testów penetracyjnych ma do siebie dość podobne błędy. Uczenie się na błędach z przeszłości może utrzymać twój kolejny pentest — i twoją organizację — na pewnym gruncie.

Pułapki, na które trzeba uważać:

- Testowanie bez zgody. Brak wyraźnego upoważnienia może prowadzić do prawnych kar lub incydentów uznanych za prawdziwe ataki.

- Złe zarządzanie zakresem. Zakres nieokreślony lub „pełzający” może przypadkowo wpływać na nieprzetestowane systemy i dane klientów.

- Brak analizy wpływu. Pomijanie wpływu na produkcję grozi utratą przychodów i skargami klientów.

- Zaniedbywanie napraw. Ustalenia niezałatane pozostają, co czyni organizacje podatnymi — niektóre badania szacują, że tylko około jednej trzeciej ustaleń pentestu zostało w pełni uwzględnionych w miesiącach po test.

- Niezwracanie uwagi na zależności łańcucha dostaw. Wiele incydentów wynika z błędów stron trzecich, które pentest może przeoczyć bez holistycznego spojrzenia.

Przykład: Firma e-commerce nie uwzględniła dostawcy API płatności w zakresie, co doprowadziło do przeoczenia podatności, które wykorzystano miesiące później.

Budowanie kultury bezpiecznego testowania

Bezpieczne testowanie penetracyjne to nie tylko element listy kontrolnej bezpieczeństwa — to proces osadzony w zdrowej kulturze cyberbezpieczeństwa. Prowadząc z przejrzystością, etyką i współpracą międzyzespołową, testy penetracyjne mogą stać się motorami rozwoju, odporności i zaufania.

Pobudzaj ciągły dialog między kadrą kierowniczą, IT, zgodnością z przepisami i zespołem testowym. Przyjmij testowanie penetracyjne jako proces cykliczny, a każdy cykl buduje mięsień do jeszcze bezpieczniejszych i bardziej skutecznych ćwiczeń bezpieczeństwa. I pamiętaj: największe ryzyko twojej organizacji to nie to, co znajdą testerzy, lecz to, czego nie znajdą, gdy testowanie nie jest planowane i wykonywane z myślą o bezpieczeństwie.

Oceń post

Opinie użytkowników

Inne posty w Cyberbezpieczeństwo

Popularne posty