Como Planejar um Teste de Penetração Seguro

(How To Plan a Safe Penetration Test)

18 minuto lido Aprenda os passos essenciais e as melhores práticas para planejar um teste de penetração seguro e eficaz, a fim de proteger os ativos digitais da sua organização. (0 Avaliações)

Como Planejar um Teste de Penetração Seguro

Testes de penetração — ou hacking ético — são agora uma peça fundamental para organizações sérias sobre cibersegurança. Mas nem todos os testes de penetração são criados iguais. Testes mal planejados podem interromper sistemas críticos, provocar dores de cabeça legais ou até causar mais danos do que benefícios. Para realmente colher os benefícios, e manter a conformidade e a segurança, sua organização deve planejar meticulosamente cada etapa para um teste de penetração seguro e eficaz. Aqui está um guia prático cheio de melhores práticas, dicas do mundo real e checklists para um pentest seguro.

Compreendendo o Propósito e o Escopo

Todo teste de penetração bem-sucedido começa com clareza. Antes mesmo de pensar em vetores de ataque ou na seleção de ferramentas, você precisa definir claramente o que está tentando alcançar. Organizações costumam cometer o erro de iniciar pentests sem foco concentrado, o que leva a vulnerabilidades perdidas, interrupções de sistemas ou relatórios incompletos.

Exemplos de definição de propósito:

- "Encontrar falhas de segurança em nossa aplicação web pública para evitar vazamentos de dados."

- “Validar a prontidão do SOC testando a resposta a incidentes em um ataque simulado de ransomware.”

Definição do Escopo: Liste os ativos dentro e fora dos limites. Você está testando apenas a produção, ou também a staging? Redes internas? Serviços em nuvem? Acesso físico? Um escopo apertado estabelece limites, tornando os testes seguros e acionáveis.

Observação:

De acordo com uma pesquisa do SANS Institute de 2023, 34% das falhas de pentest decorreram de escopos mal definidos, levando as equipes a perder ativos críticos ou expor sistemas não aprovados.

Precauções Legais e de Conformidade

Poucas coisas são mais arriscadas do que realizar um pentest não autorizado. O planejamento responsável significa manter reguladores, leis e contratos em mente. Cada região, país e setor vem com suas próprias regras de privacidade de dados, leis de cibercrime e mandatos específicos da indústria.

Passos Essenciais:

- Obter autorização por escrito. Somente prossiga após obter aprovação explícita e documentada de líderes autorizados. Isso é tanto uma salvaguarda legal quanto uma prática recomendada de consultoria.

- Verificar marcos regulatórios (p.ex., GDPR na UE, HIPAA para assistência à saúde dos EUA, PCI DSS para sistemas de pagamento). Alguns exigem notificações específicas, relatórios ou metodologias de pentest.

- Notificar provedores de ISP ou de data center se o pentesting puder acionar alarmes ou interrupções de serviço.

Exemplo: Em 2019, um grande banco dos EUA foi multado depois que o phishing simulado do pentester atingiu inadvertidamente clientes, violando a política interna.

Dica: Inclua pessoal jurídico e de conformidade cedo para revisar os limites do teste, as comunicações e as práticas de cadeia de custódia de evidências.

Selecionando sua Equipa de Teste

O talento e a experiência de seus pentesters moldam tudo, desde a qualidade das descobertas até a segurança do teste. Quer sua equipe seja interna ou contratada via consultoria, eles devem combinar competência técnica com um forte senso ético.

Considerações-chave:

- Certificações: Procure credenciais respeitadas pela indústria, como OSCP, CREST ou GPEN.

- Experiência no seu setor: Riscos diferem para bancos, hospitais ou provedores de SaaS. Experiência prévia com organizações semelhantes ajuda os pentesters a antecipar vetores de ataque específicos do negócio.

- Independência e transparência: Hackers éticos devem divulgar quaisquer conflitos de interesse — especialmente ao usar contratados de terceiros.

Observação: Muitas organizações costumam mesclar engenheiros de segurança internos com hackers éticos de terceiros para avaliações mais ricas e abrangentes.

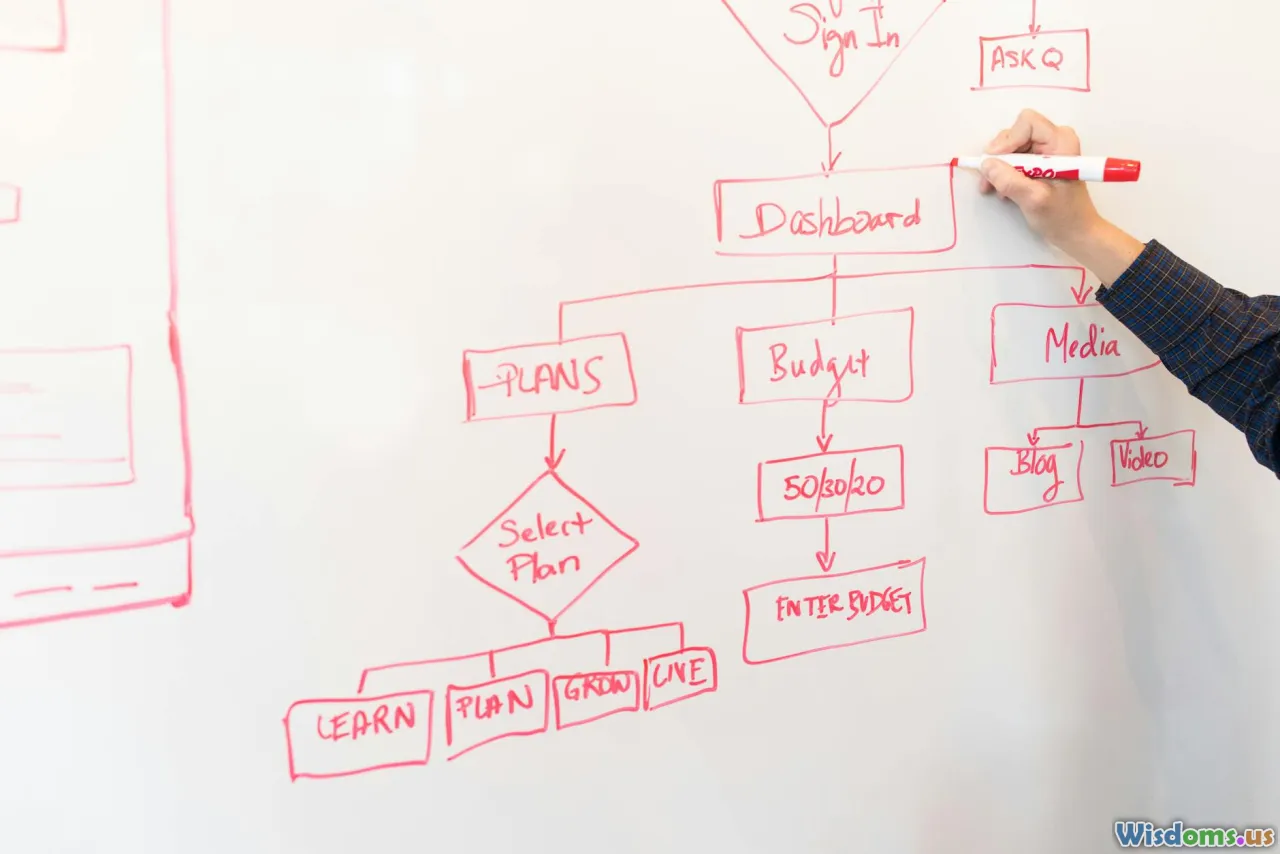

Modelagem de Ameaças e Avaliação de Risco

Entrar nos testes às cegas arrisca tempo perdido e interrupções onerosas. A modelagem de ameaças e a avaliação de risco dão direção à sua abordagem, canalizando os esforços para os alvos mais arriscados da organização e cenários de ataque prováveis.

Passos Práticos:

- Mapear ativos: Diagrama sistemas, redes, aplicativos e fluxos de dados — servidores web, bancos de dados, endpoints, dispositivos IoT, APIs, etc.

- Identificar ameaças prováveis: Quem poderia atacar? Por quê? Quais vulnerabilidades têm maior impacto? (Ex.: vazamento de dados de clientes, ransomware, ataques à cadeia de suprimentos.)

- Mapear vetores de ataque: Classificar os riscos pela forma como os invasores obteriam acesso: engenharia social, exploits de rede, físico, configurações incorretas na nuvem, etc.

- Classificar riscos: Priorizar atividades de pentest pela probabilidade e impacto nos negócios.

Exemplo: Um provedor de cuidados de saúde pode se concentrar mais no furto de informações de saúde protegidas (PHI) via portais web, em comparação com um varejista preocupado com a perda de dados de cartões de pagamento por APIs expostas.

Elaborando as Regras de Engajamento (RoE)

Um conjunto abrangente de Regras de Engajamento (RoE) define o que pode e o que não pode, alinhando as partes interessadas e os pentesters sobre o que é permitido, proibido e esperado durante a avaliação.

Elementos típicos de RoE:

- Janela de teste: Datas e horários exatos em que o pentesting é permitido (para evitar interrupção dos negócios).

- Lista de alvos: IPs, domínios ou aplicações específicas para teste; sistemas fora do escopo identificados explicitamente.

- Tipos de ataque: Permitidos (varredura manual, tentativas de exploração), restritos (testes DoS) ou atividades proibidas (phishing de usuários reais, a menos que aprovado).

- Plano de notificação: A quem avisar em emergências, canais de comunicação aprovados.

- Cronogramas de relatórios: Como serão as atualizações e entregáveis finais, e quando.

Dica: Envolva líderes de TI e do negócio para revisar as RoE, garantindo um equilíbrio entre testes eficazes e estabilidade operacional.

Garantindo Disrupção Mínima e Estabilidade do Sistema

Pentests bem executados são invisíveis para clientes e funcionários. Mas mesmo um teste seguro pode sobrecarregar servidores, lotar arquivos de log ou acionar sistemas de detecção de intrusão. Planejar para minimizar a interrupção operacional é crucial tanto para a reputação quanto para a continuidade dos negócios.

Como Reduzir o Risco de Negócios:

- Agendar durante horários de menor movimento para minimizar o impacto caso os sistemas desacelerem.

- Fazer backup de sistemas críticos como precaução — dados corrompidos são raros, mas podem ocorrer se exploits se propagarem.

- Listar na whitelist os endereços IP dos pentesters com SOC/TI para que não sejam confundidos com invasores.

- Monitorar o desempenho do sistema de forma próxima durante todo o teste; estabelecer planos de rollback se ocorrerem interrupções.

- Limitar atividades de alto risco — não realizar testes de DoS, a menos que expressamente permitidos e após preparar procedimentos de recuperação de desastres.

Exemplo: Um varejista global realizando um pentest na Black Friday enfrentou interrupções evitáveis porque o teste não foi programado ao redor do pico de tráfego online.

Comunicação Antes, Durante e Depois do Teste

Comunicação transparente e proativa transforma pentests em aprendizado colaborativo — e não em surpresas disruptivas. Linhas de comunicação claras garantem que as equipes de TI, segurança e negócios saibam o que está acontecendo e possam mitigar rapidamente problemas acidentais.

Estratégias:

- Briefing pré-teste: Compartilhar o RoE, cronograma e contatos com a equipe de teste e com as partes interessadas internas.

- Plano de incidentes em tempo real: Designar um contato de emergência tanto para os pentesters quanto para as operações de TI em caso de queda de sistemas.

- Reunião debrief pós-teste: Os pentesters devem apresentar as descobertas tanto como relatórios detalhados quanto como briefings executivos. Segue-se com perguntas e respostas e oficinas de remediação quando possível.

- Manter a confidencialidade: Descobertas sensíveis devem ser compartilhadas apenas por canais seguros e criptografados.

Dica: Testando a resposta a incidentes? Realize exercícios de mesa com os pentesters atuando como atacante, para que as equipes azuis pratiquem detecção e reação.

Gerenciando e Mitigando Riscos de Teste

Mesmo com o melhor planejamento, o pentesting sempre envolve algum risco. Desde quedas de sistema até a exposição acidental de dados de teste, um teste seguro requer salvaguardas técnicas e operacionais.

Medidas de Segurança Práticas:

- Isolar ambientes de teste se possível, especialmente para tentativas de exploração agressivas.

- Testar apenas com dados sintéticos ou anonimizados — evite trabalhar com informações de identificação pessoal (PII) de produção ou detalhes financeiros.

- Prepare-se para recuperação de desastres: Tenha planos de rollback e restauração se algo der errado; teste backups com antecedência.

- Cifrar todas as notas e resultados de teste para evitar vazamentos, seguindo as políticas organizacionais de manuseio de dados.

- Indenização legal e seguro: Certifique-se de que os acordos de teste definem limites de responsabilidade.

Exemplo: Em 2020, o pentest de um hospital marcado por problemas bloqueou um banco de dados importante; um robusto plano de rollback limitou o tempo de inatividade a minutos, e restringiu impactos no atendimento aos pacientes.

Garantindo e Documentando o Sucesso: Relatórios e Remediação

Um pentest não termina quando o teste para. Testes eficazes e seguros dependem não apenas da descoberta, mas da documentação e da ação. Relatórios de qualidade impulsionam mudanças, e a remediação fecha janelas de ataque.

Táticas de Relatório Eficazes:

- Escrever para múltiplos públicos: Incluir resumos executivos, listas de vulnerabilidades priorizadas, detalhes técnicos e etapas de remediação.

- Comprove tudo: Registre descobertas com capturas de tela, logs, trechos de código de prova de conceito — isso ajuda a validar a gravidade e comunicar a urgência.

- Classificar vulnerabilidades: Classificar por risco/impacto (pontuação CVSS ou similar), mostrando o impacto no negócio.

- Plano de ação: Fornecer orientação de remediação concreta e priorizada, adaptada à sua rede e à pilha de tecnologia da aplicação.

Exemplo de Remediação: Se for encontrado um bug de XSS, forneça tanto uma correção de código quanto recomendações para práticas de codificação segura futuras, não apenas conselhos genéricos.

Dica de acompanhamento: Agende retestes para vulnerabilidades críticas para que as correções sejam validadas por especialistas.

Lições do Campo: Evitando Armadilhas Comuns

A maioria dos testes de penetração falhados ou inseguros compartilha erros notavelmente semelhantes. Aprender com contratempos passados pode manter o seu próximo pentest — e a sua organização — em posição segura.

Armadilhas a Observar:

- Testar sem aprovação. A falta de autorização clara pode levar a penalidades legais ou incidentes sinalizados como ataques reais.

- Gestão de escopo ruim. Escopos indefinidos ou que se expandem podem afetar inadvertidamente sistemas não testados e dados de clientes.

- Falta de análise de impacto. Ignorar impactos na produção aumenta o risco de perda de receita e queixas de clientes.

- Negligenciar a remediação. Descobertas não tratadas continuam, mantendo as organizações vulneráveis — alguns estudos estimam que apenas um terço das descobertas de pentest são totalmente abordadas nos meses seguintes a um teste.

- Desconsiderar dependências da cadeia de suprimentos. Muitos incidentes decorrem de falhas de terceiros que o pentest pode não perceber sem uma visão holística.

Exemplo: Uma empresa de comércio eletrônico não incluiu o fornecedor da API de pagamento no escopo, levando a vulnerabilidades perdidas que foram exploradas meses depois.

Construindo uma Cultura de Testes Seguros

Testes de penetração seguros não são apenas um item de lista de verificação técnica — são um processo embutido em uma cultura de cibersegurança saudável. Ao conduzir com transparência, ética e colaboração entre equipes, os pentests podem se tornar motores de crescimento, resiliência e confiança.

Promova um diálogo contínuo entre executivos, TI, conformidade e sua equipe de testes. Adote o pentesting como um ciclo, não um evento único, com cada rodada fortalecendo a prática para testes de segurança ainda mais seguros e impactantes. E lembre-se: o maior risco da sua organização não é o que seus pentesters encontram, mas o que eles deixam de encontrar quando os testes não são planejados e executados com segurança em mente.

Avaliar o post

Avaliações de usuários

Posts populares