Как спланировать безопасное тестирование на проникновение

(How To Plan a Safe Penetration Test)

15 минута прочитано Изучите основные шаги и лучшие Практики планирования безопасного и эффективного тестирования на проникновение для защиты цифровых активов вашей организации. (0 Обзоры)

Как спланировать безопасный тест на проникновение

Пентестинг — или этичное взломательство — теперь неотъемлемая часть для организаций, серьезно относящихся к кибербезопасности. Но не все тесты на проникновение создаются одинаково. Плохо спланированные тесты могут прерывать работу критических систем, вызывать юридические проблемы или даже причинить больше вреда, чем пользы. Чтобы по-настоящему получить выгоду, быть в рамках закона и обеспечить безопасность, ваша организация должна тщательно планировать каждый шаг для безопасного и эффективного теста на проникновение. Ниже приводится практическое руководство, полное лучших практик, реальных советов и чек-листов для безопасного пентеста.

Понимание цели и объема

Каждый успешный тест на проникновение начинается с ясности. Прежде чем вы подумаете об векторе атаки или выборе инструментов, нужно чётко определить, чего вы хотите достичь. Организации часто совершают ошибку, запуская пентесты без сосредоточенности, что приводит к пропуску уязвимостей, сбоям в работе систем или неполным отчетам.

Пример определения цели:

- «Найти дефекты безопасности в нашем общедоступном веб-приложении, чтобы предотвратить утечки данных.»

- «Проверить готовность SOC, протестировав реагирование на инцидент в условиях имитированной атаки программ-вымогателей.»

Определение области (Scope): Перечислите активы внутри и за пределами области. Проводите ли вы тестирование только в производственной среде, или также в тестовой среде? Внутренние сети? Облачные сервисы? Физический доступ? Точное определение области устанавливает границы, делая тесты безопасными и выполнимыми.

Инсайт:

По данным опроса SANS Institute 2023 года 34% сбоев при пентестах произошли из-за нечетко определённых границ сферы охвата, из-за чего команды пропускали критически важные активы или подвергали неутвержденные системы.

Юридические аспекты и требования к соответствию

Мало что опаснее, чем проведение несанкционированного пентеста. Ответственное планирование означает учитывать регуляторов, законы и контракты. Каждый регион, страна и сектор имеет свои правила защиты данных, законы киберпреступности и отраслевые требования.

Основные шаги:

- Получение письменного разрешения. Продолжайте только после получения явного, документально зафиксированного подписи уполномоченных руководителей. Это и юридическая мера защиты, и лучшая практика консультирования.

- Проверка регулирующих рамок (пример: GDPR в ЕС, HIPAA для здравоохранения в США, PCI DSS для платежных систем). Некоторые требуют определённых уведомлений, отчетов или методологий пентеста.

- Уведомлять провайдеров интернет-услуг или дата-центров, если пентест может вызвать тревоги или сбои обслуживания.

Пример: В 2019 году крупный банк США был оштрафован после того, как симулированная фишинг-кампания пентестера случайно нацелилась на клиентов, нарушив внутреннюю политику.

Совет: Вовлекайте юристов и специалистов по соблюдению требований на раннем этапе, чтобы они проверили границы теста, коммуникации и практики сохранения доказательств.

Выбор команды для тестирования

Талант и опыт ваших пентестеров формируют всё: от качества выявлений до безопасности тестирования. Независимо от того, является ли ваша команда внутренней или нанятой через консалтинговую компанию, они должны сочетать техническую экспертизу с твёрдым этическим компасом.

Основные соображения:

- Сертификаты: ищите отраслевые авторитетные квалификации, такие как OSCP, CREST или GPEN.

- Опыт в вашем секторе: Риски различаются для банков, больниц или SaaS‑провайдеров. Предыдущий опыт с аналогичными организациями помогает пентестерам предвидеть бизнес‑специфические векторы атак.

- Независимость и прозрачность: Этичные хакеры обязаны сообщать о любых конфликтах интересов — особенно при использовании сторонних подрядчиков.

Инсайт: Многие организации сочетают внутренних инженеров по кибербезопасности с внешними этичными хакерами для более глубокой и всесторонней оценки.

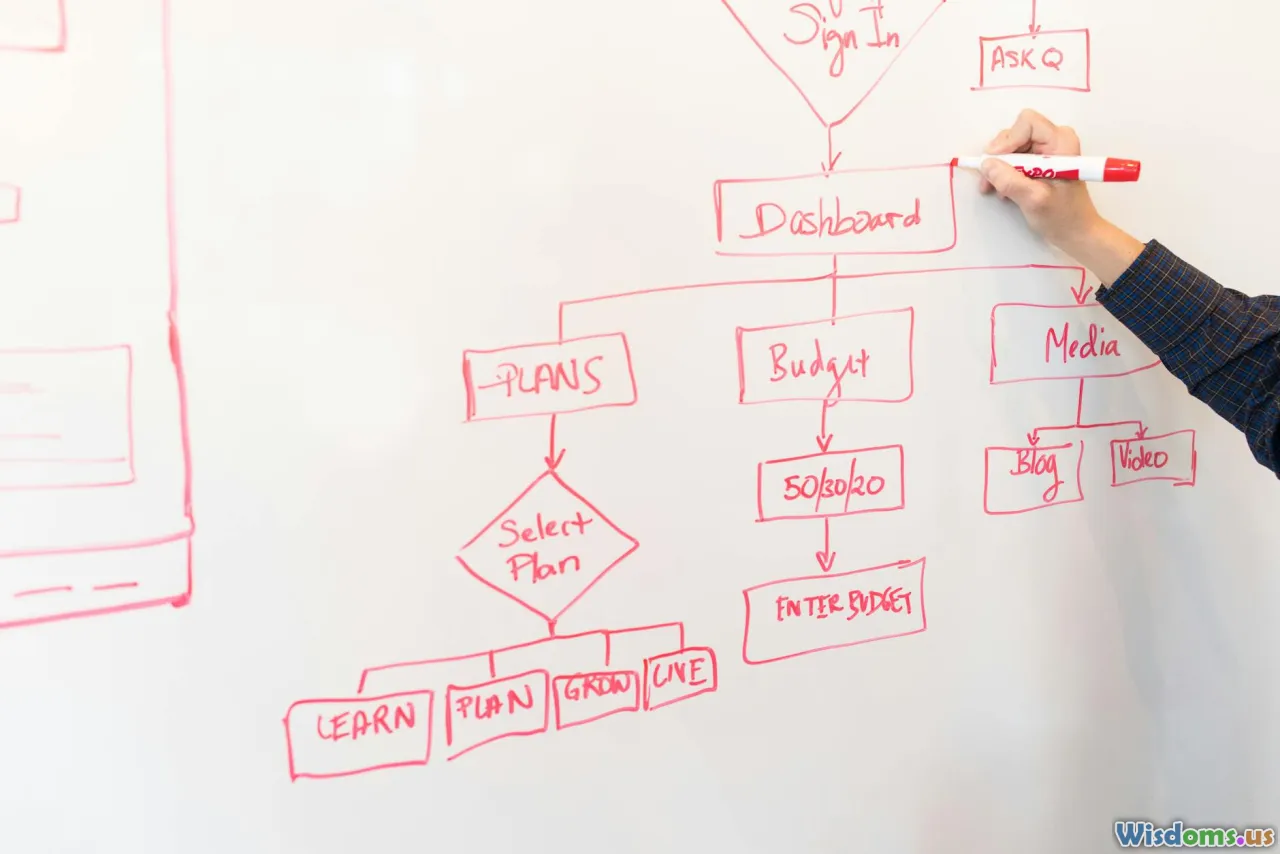

Моделирование угроз и оценка риска

Слепой старт тестирования приводит к трате времени и дорогостоящим перебоям. Моделирование угроз и оценка риска придают целенаправленность подходу, направляя усилия на наиболее рискованные цели организации и вероятные сценарии атак.

Как выполнять:

- Картирование активов: Схематизируйте системы, сети, приложения и потоки данных — веб‑серверы, базы данных, конечные точки, IoT‑устройства, API и т.д.

- Идентификация вероятных угроз: Кто может атаковать? Зачем? Какие уязвимости имеют наибольшее влияние? (Напр.: утечки данных клиентов, программ‑вымогателей, атаки на цепочку поставок.)

- Картирование векторов атак: Классифицируйте риски по тому, как злоумышленники будут получать доступ: социальная инженерия, сетевые эксплойты, физический доступ, конфигурации облака и т.д.

- Ранжирование рисков: Установите приоритеты действий пентеста по вероятности и воздействию на бизнес.

Пример: Поставщик медицинских услуг может больше сосредотачиваться на краже защищённой медицинской информации (PHI) через веб‑порталы по сравнению с розничным продавцом, озабоченным потерей платежных карт через открытые API.

Разработка Правил Взаимодействия (RoE)

Полные Правила Взаимодействия (RoE) определяют, что можно делать, а чего нельзя, объединяя заинтересованных лиц и пентестеров по разрешённому, запрещённому и ожидаемому во время оценки.

Типичные элементы RoE:

- Окно тестирования: Точные даты и время, когда тестирование разрешено (чтобы избежать бизнес‑перебоев).

- Список целей: Конкретные IP‑адреса, домены или приложения для тестирования; системы вне зоны охвата указаны явно.

- Типы атак: Разрешенные (ручное сканирование, попытки эксплуатации), ограниченные (DoS‑тесты) или запрещенные действия (фишинг реальных пользователей без одобрения).

- План уведомления: Кого оповещать в экстренных случаях, утверждённые каналы связи.

- Сроки отчетности: Какие обновления и итоговые материалы будут, и когда.

Совет: Вовлекайте IT и бизнес‑лидеров для проверки RoE, чтобы обеспечить баланс между эффективным тестированием и операционной стабильностью.

Обеспечение минимальных сбоев и стабильности

Хорошо проведённые тесты на проникновение незаметны для клиентов и сотрудников. Но даже безопасное тестирование может нагрузить серверы, заполнить журналы и сработать системы обнаружения вторжений. Планирование минимизации операционных сбоев критично как для репутации, так и для устойчивости бизнеса.

Как снизить бизнес‑риски:

- Планируйте во внепиковые часы чтобы минимизировать влияние, если системы начнут замедляться.

- Создайте резервные копии критически важных систем в качестве предосторожности — повреждение данных случается редко, но может произойти, если эксплойты запустятся неконтролируемо.

- Белый список IP‑адресов пентестеров в SOC/IT, чтобы их не путали с атакующими.

- Тщательно мониторьте производительность системы на протяжении всего теста; разработайте планы отката на случай сбоев.

- Ограничение рискованных действий — не проводите DoS‑атаки, если это явно не разрешено и после подготовки процедур восстановления после катастроф.

Пример: Глобальный ритейлер, проводивший пентест в Черную пятницу, столкнулся с предотвратимыми перебоями, потому что тестирование не было запланировано на период пикового онлайн‑трафика.

Коммуникация до, во время и после тестирования

Прозрачная, проактивная коммуникация превращает тесты на проникновение в совместное обучение — а не в неожиданные сюрпризы. Чёткие линии коммуникации обеспечивают, чтобы IT, безопасность и бизнес‑команды знали, что происходит, и могли быстро снижать риск случайных проблем.

Стратегии:

- Краткая подготовка перед тестированием: Поделитесь RoE, графиком и контактами как с командой тестирования, так и с внутренними заинтересованными сторонами.

- План реагирования в реальном времени: Назначьте ответственного за чрезвычайные ситуации как для пентестеров, так и для IT‑операций на случай отключения систем.

- После‑тестовый разбор: Пентестеры должны представить результаты как в виде детальных отчетов, так и в виде кратких обзоров для руководства. При возможности — дополнить сессиями вопросов и ответов и семинарами по устранению замечаний.

- Сохранение конфиденциальности: Чувствительные результаты следует передавать только через защищённые, зашифрованные каналы.

Совет: Тестируете реагирование на инциденты? Протестируйте реагирование на инциденты с помощью настольных упражнений, где пентестеры играют роль злоумышленника, чтобы команды синего уровня могли практиковать обнаружение и реакцию.

Управление и сокращение рисков тестирования

Даже при наилучшем планировании тестирование на проникновение всегда несёт риск. От сбоев в системах до случайного раскрытия тестовых данных — безопасное тестирование требует как технических, так и операционных защит.

Практические меры безопасности:

- Изолируйте тестовые окружения по возможности, особенно для агрессивных попыток эксплуатации.

- Проводите тесты только на искусственных или обезличенных данных — избегайте работы с продуктивными персональными данными (PII) или финансовой информацией.

- Подготовьтесь к восстановлению после катастрофы: имейте планы отката и восстановления на случай проблем; заранее проверьте резервные копии.

- Шифруйте все заметки и результаты тестов чтобы предотвратить утечки, соблюдая политики организации по обработке данных.

- Юридическая гарантия и страхование: Убедитесь, что условия тестирования определяют пределы ответственности.

Пример: Пентест больницы, пережившей инцидент, заблокировал важную базу данных; надёжный план отката ограничил время простоя до минут, а не часов, и снизил влияние на оказание ухода пациентам.

Обеспечение и документирование успеха: отчетность и устранение недостатков

Пентест не считается завершённым, когда тест прекращается. Эффективное, безопасное тестирование зависит не только от обнаружения, но и от документации и действий. Качественные отчёты приводят к изменениям, а устранение недостатков закрывает окно для атак.

Эффективные тактики отчетности:

- Пишите для разных аудиторий: Включайте резюме для руководителей, списки уязвимостей по приоритетам, технические детали и шаги по устранению.

- Доказывайте всё: Регистрируйте находки со скриншотами, журналами, фрагментами кода доказательства концепции — это помогает валидировать серьёзность и передавать срочность.

- Классифицируйте уязвимости: Распределяйте по риску/влиянию (CVSS или аналогичная), показывая влияние на бизнес.

- План действий: Предоставляйте конкретные, упорядоченные по приоритету рекомендации по устранению, адаптированные к вашей сети и стэку технологий приложения.

Пример устранения: Если обнаружена ошибка XSS, предложите как исправление кода, так и рекомендации по дальнейшим практикам безопасного кодирования, а не только общие советы.

Совет после испытания: Запланируйте повторные тестирования для критических уязвимостей, чтобы исправления проверялись экспертами.

Уроки из практики: Избежание распространённых ошибок

Большинство неуспешных или небезопасных тестов на проникновение демонстрируют поразительно похожие ошибки. Учиться на прошлых промахах может помочь сохранить ваш следующий пентест — и вашу организацию — на надёжной основе.

Подводные камни, за которыми стоит следить:

- Тестирование без согласия: Отсутствие явного разрешения может привести к правовым санкциям или инцидентам, помеченным как реальные атаки.

- Плохое управление областью охвата: Неопределённые или «ползучие» области могут непреднамеренно затронуть непроверяемые системы и данные клиентов.

- Отсутствие анализа воздействия: Пренебрежение производственными последствиями несёт риск снижения выручки и жалоб клиентов.

- Пренебрежение устранением последствий: Незакрытые находки остаются, удерживая организации от уязвимости — некоторые исследования оценивают, что лишь треть находок пентеста полностью устраняются в течение месяцев после теста.

- Не учёт зависимостей цепочки поставок: Многие инциденты вызваны дефектами сторонних поставщиков, которые пентест может пропустить без целостного подхода.

Пример: Компания электронной торговли не включила в область охвата поставщика платежного API, что привело к пропущенным уязвимостям, которые были эксплуатированы через месяцы.

Формирование культуры безопасного тестирования

Безопасное тестирование на проникновение — не просто пункт чек-листа, а процесс, встроенный в здоровую культуру кибербезопасности. Прозрачность, этика и межкомандное сотрудничество позволяют пентестам становиться движками роста, устойчивости и доверия.

Поддерживайте постоянный диалог между руководством, IT, отделом соблюдения требований и вашей командой тестирования. Примите пентестинг как циклический процесс, а не разовый, и с каждым раундом нарабатывайте навыки для ещё более безопасных и эффективных тренировок по безопасности. И помните: наибольший риск для вашей организации — не то, что найдут ваши пентестеры, а то, чего они не найдут, когда тестирование не будет спланировано и выполнено с учетом безопасности.

Оцените пост

Отзывы пользователей

Другие посты в Кибербезопасность

Популярные посты