Güvenli Bir Sızma Testi Nasıl Planlanır

(How To Plan a Safe Penetration Test)

{15 dakika} okundu Kuruluşunuzun dijital varlıklarını korumak için güvenli ve etkili bir sızma testinin planlanmasına yönelik temel adımlar ve en iyi uygulamaları öğrenin. (0 Yorumlar)

Güvenli Bir Sızma Testi Nasıl Planlanır

Sızma testi — ya da etik hacking — artık siber güvenliğe gerçekten önem veren kuruluşlar için temel bir unsur haline geldi. Ama tüm sızma testleri aynı kalitede değildir. Kötü biçimde planlanmış testler kritik sistemleri aksatabilir, hukuki başlıklar doğurabilir veya faydasının ötesinde zarar verebilir. Gerçekten faydasını elde etmek ve uyumlu ve güvenli kalmak için kuruluşunuz sızma testinin her adımını güvenli ve etkili bir şekilde planlamalıdır. İşte güvenli bir sızma testi için en iyi uygulamalar, gerçek dünya ipuçları ve kontrol listeleriyle dolu uygulanabilir bir rehber.

Amaç ve Kapsamın Anlaşılması

Her başarılı sızma testi netlik ile başlar. Saldırı vektörleri veya araç seçimini düşünmeden önce, neyi başarmak istediğinizi net bir şekilde tanımlamanız gerekir. Kuruluşlar sık sık odaklı bir çaba olmadan sızma testlerine başlama hatası yapar; bu da kritik güvenlik açıklarının atlanmasına, sistem kesintilerine veya eksik raporlara yol açar. Amaç tanımı örneği:

- Veri ihlallerini önlemek için kamuya açık web uygulamamızdaki güvenlik açıklarını bulun.

- Bir simüle edilmiş fidye yazılımı saldırısına yanıtı test ederek SOC’un hazırlığını doğrulayın. Kapsam belirleme: İç ve dış alanlardaki varlıkları listeleyin. Sadece üretimi mi test ediyorsunuz yoksa staging de dahil mi? İç ağlar mı? Bulut hizmetleri mi? Fiziksel erişim mi? Sıkı bir kapsam sınırları belirler, testleri güvenli ve uygulanabilir kılar. İçgörü:

2023 SANS Institute anketine göre, pentest hatalarının %34’ü kötü tanımlanmış kapsamlar nedeniyle ortaya çıktı; bu durum ekiplerin kritik varlıkları ya da onaylanmamış sistemleri açığa çıkarmasına yol açtı.

Yasal ve Uyum Önlemleri

Yetkisiz bir sızma testinin yürütülmesi, risk bakımından en tehlikeli şeylerden biridir. Sorumlu planlama, düzenleyicileri, yasaları ve sözleşmeleri akılda tutmayı gerektirir. Her bölge, ülke ve sektör kendi veri gizliliği kuralları, siber suç yasaları ve sektöre özgü yükümlülüklerle gelir.

Temel Adımlar:

- Yazılı yetki alın. Yetkili liderlerden açık ve belgelenmiş onay aldıktan sonra ilerleyin. Bu hem yasal bir güvence hem de danışmanlık için en iyi uygulamalardan biridir.

- Düzenleyici çerçeveleri kontrol edin (ör. GDPR AB'de, HIPAA ABD sağlık hizmetleri için, PCI DSS ödeme sistemleri için). Bazıları belirli bildirimler, raporlar veya sızma testi yöntemleri gerektirebilir.

- Sızma testinin alarm veya hizmet kesintilerine yol açabileceğini düşünüyorsanız ISP veya veri merkezi sağlayıcılarını bilgilendirin.

Örnek: 2019 yılında, ABD'deki büyük bir banka, sızma testerının simüle ettiği oltama müşterileri yanlışlıkla hedeflediği için iç politikayı ihlal ettiği gerekçesiyle para cezalarına çarptırıldı.

İpucu: Test sınırlarını, iletişim ve delil zincirini gözden geçirmek için baştan itibaren hukuk ve uyum personelini dahil edin.

Test Ekibinizi Seçme

Sızma testerlarının yeteneği ve deneyimi, bulguların kalitesinden testin güvenliğine kadar her şeyi şekillendirir. İç ekip olması ya da bir danışmanlık aracılığıyla mı çalıştırılıyor olsun, teknik uzmanlığı güçlü bir etik pusulayla birleştirmelidir.

Temel Dikkat Edilecek Noktalar:

- Sertifikalar: OSCP, CREST veya GPEN gibi sektörde saygı gören sertifikaları arayın.

- Sektördeki Deneyim: Bankalar, hastaneler veya SaaS sağlayıcıları için riskler farklıdır. Benzer kuruluşlarda geçmiş deneyim, pentesterların işin özel tehdit vektörlerini öngörmesine yardımcı olur.

- Bağımsızlık ve Şeffaflık: Etik hackerlar çıkar çatışmalarını açıklamak zorundadır — özellikle üçüncü taraf yüklenicileri kullanırken.

Gözlem: Birçok kuruluş, daha zengin ve kapsamlı değerlendirmeler için kurum içi güvenlik mühendislerini üçüncü taraf etik hackerlarla birleştirir.

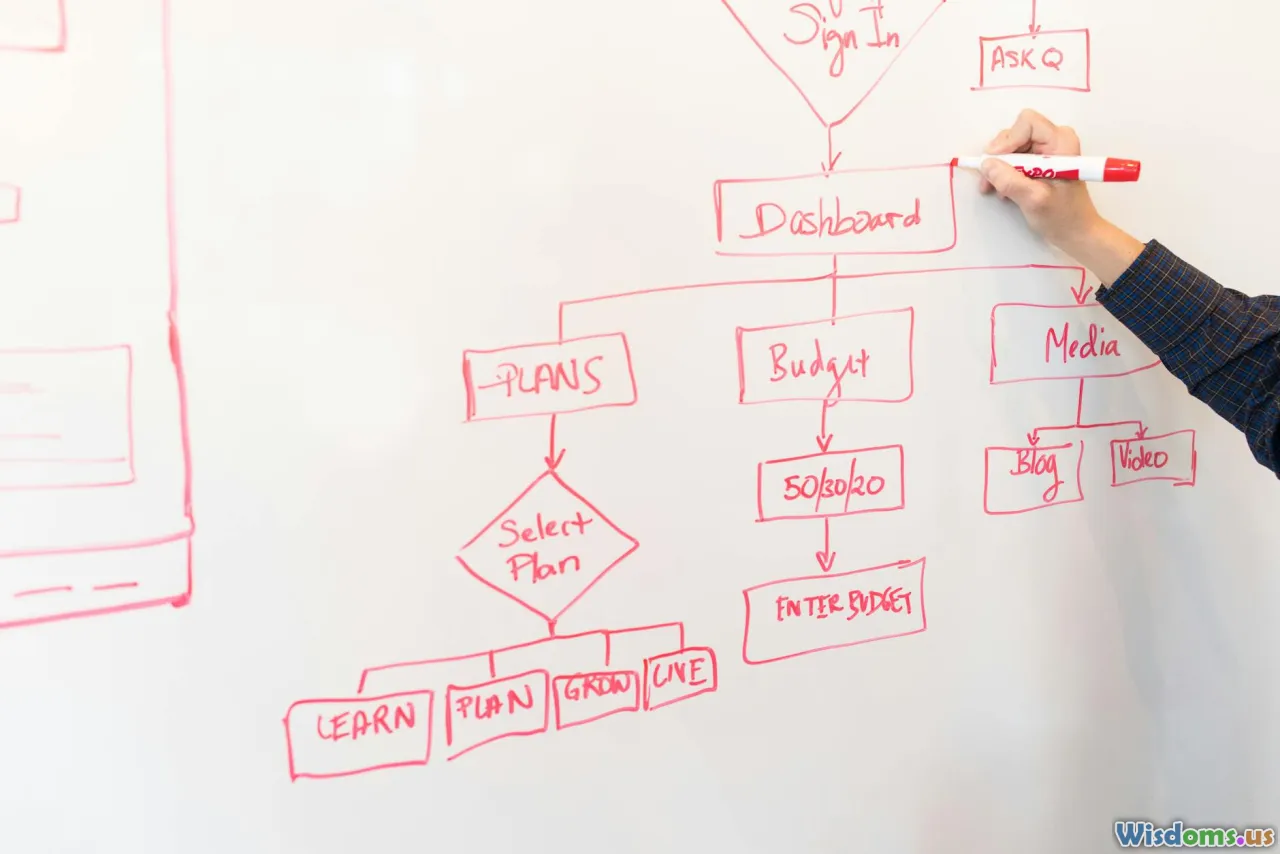

Tehdit Modellemesi ve Risk Değerlendirmesi

Körü körüne test etmeye atlamak, boşa zaman ve maliyetli kesintiler riski taşır. Tehdit modelleme ve risk değerlendirmesi yaklaşımınıza niyet katar, çabaları kuruluşun en riskli hedefleri ve olası saldırı senaryolarına yönlendirir.

Uygulama Adımları:

- Varlıkları Haritalayın: Sistemleri, ağları, uygulamaları ve veri akışlarını diyagramlayın — web sunucuları, veritabanları, uç noktalar, IoT cihazları, API’ler, vb.

- Olası tehditleri belirleyin: Kimler saldırabilir? Neden? Hangi güvenlik açıkları en çok etkiye sahip? (Örnek: müşteri veri sızıntıları, fidye yazılımı, tedarik zinciri saldırıları.)

- Saldırı vektörlerini haritalayın: Saldırganların nasıl erişim kazanacağını sınıflandırın: sosyal mühendislik, ağ açıkları, fiziksel, bulut yapılandırma hataları vb.

- Riskleri sıralayın: Olasılık ve iş etkisine göre sızma test faaliyetlerini önceliklendirin.

Örnek: Bir sağlık hizmeti sağlayıcısı, web portalları yoluyla korumalı sağlık bilgilerinin (PHI) çalınmasına daha çok odaklanabilir; bir perakendeci ise açık API'ler üzerinden ödeme kartı kaybı endişesine odaklanabilir.

RoE'yi Oluşturma (Engagement Kuralları)

Kapsamlı bir RoE, nelerin yapılmasına izin verildiğini ve nelerin yasaklandığını ile değerlendirmenin sırasında neyin beklendiğini paydaşlar ile sızma testerlarını uyumlu hale getirir. Tipik RoE Ögeleri:

- Test penceresi: Sızma testinin izin verilen kesin tarihleri ve saatleri (iş kesintisini önlemek için).

- Hedef listesi: Test için özel IP'ler, alan adları veya uygulamalar; kapsam dışı sistemler açıkça tanımlanır.

- Saldırı türleri: İzin verilenler (manual tarama, istismar girişimleri), kısıtlılar (DoS testleri) veya yasak faaliyetler (onaylanmadıkça gerçek kullanıcıları oltalama).

- Bildirim Planı: Acil durumlarda kimin bilgilendirileceği, onaylı iletişim kanalları.

- Raporlama zaman çizelgeleri: Güncellemelerin ve nihai teslimatların nasıl görüneceği ve ne zaman.

İpucu: RoE’yi incelemek için IT ve iş liderlerini dahil edin; böylece etkili test ile operasyonel istikrar arasında bir denge sağlanır.

Kesinti ve Sistem İstikrarını En Aza İndirmek

İyi yönetilen sızma testleri müşterilerden ve çalışanlardan görünmezdir. Ancak güvenli bir test bile sunucuları yorabilir, günlük dosyalarını doldurabilir veya izinsiz giriş tespit sistemlerini tetikleyebilir. Operasyonel aksamaları minimize etmek amacıyla planlama hem itibar hem de iş sürekliliği için hayati öneme sahiptir.

İş Riskini Azaltmanın Yolları:

- Sistemler yavaşladığında etkiyi en aza indirmek için off-peak saatlerinde planlayın.

- Kritik sistemleri yedekleyin bir tedbir olarak — bozulmuş veriler nadir olmakla birlikte istismarlar çalıştırıldığında olabilir.

- Pentester IP adreslerini SOC/IT ile beyaz listeye alın; böylece saldırgan olarak yanlış tanınmasınlar.

- Test süresince sistem performansını yakından izleyin; kesinti durumlarında geri dönüş planları oluşturun.

- Yüksek riskli aktiviteleri sınırlayın — DoS saldırılarını açıkça izin verilmedikçe test etmeyin ve felaket kurtarma prosedürlerini hazırladıktan sonra yapın.

Örnek: Black Friday sırasında bir küresel perakendeci üzerinde gerçekleştirilen bir sızma testinin beklenmedik kesintilere yol açtığını gördü; çünkü test tetikleyen çevrimiçi trafik zirve saatlerine göre planlanmamıştı.

Test Öncesi, Sırası ve Sonrasındaki İletişim

Şeffaf, proaktif iletişim sızma testlerini işbirlikli öğrenmeye dönüştürür — kesintili sürprizler değildir. İletişim hatlarının net olması, BT, güvenlik ve iş ekiplerinin ne olduğunu bilmesini ve kazara sorunları hızla hafifletmesini sağlar.

Stratejiler:

- Ön test brifingi: RoE’yi, zaman çizelgesini ve iletişim kişilerini hem test ekibiyle hem de iç paydaşlarla paylaşın.

- Gerçek zamanlı olay planı: Sistemler çökerse hem sızma testerları hem de IT operasyonları için acil durum irtibat kişisi atayın.

- Test sonrası debrief: Sızma testerları bulguları hem ayrıntılı raporlar hem de yönetsel özetler olarak sunmalıdır. Mümkünse soru-cevap ve düzeltilmiş çalışma oturumları ile devam edin.

- Gizliliğin korunması: Hassas bulgular yalnızca güvenli, şifreli kanallar üzerinden paylaşılmalıdır.

İpucu: Olay yanıtını mı test ediyorsunuz? Sızma testerlarının saldırgan rolünü oynadığı masa üstü egzersizleri yapın; böylece mavi ekipler tespit ve tepki pratiği yapabilir.

Test Risklerini Yönetme ve Hafifletme

En iyi planlama bile olsa sızma testleri her zaman bazı riskler içerir. Sistem çökmelerinden test verilerinin kazara sızdırılmasına kadar, güvenli bir test hem teknik hem de operasyonel güvenlik önlemleri gerektirir.

Uygulanabilir Güvenlik Önlemleri:

- Mümkünse test ortamlarını izole edin, özellikle agresif exploit denemeleri için.

- Sadece sentetik veya anonimleştirilmiş verilerle test yapın — üretim PHI veya finansal ayrıntılarla çalışmaktan kaçının.

- Felaket kurtarma için hazırlık yapın: Bir şeyler ters giderse geri alma ve geri yükleme planlarına sahip olun; yedekleri önceden test edin.

- Tüm test notlarını ve sonuçlarını şifreleyin sızıntıyı önlemek için; veri işleme politikalarına uyun.

- Hukuki tazminat ve sigorta: Test sözleşmeleri sorumluluk sınırlarını tanımladığından emin olun.

Örnek: 2020 yılında, zarar görmüş bir hastanenin sızma testi önemli bir veritabanını kilitledi; sağlam bir geri dönüş planı kesinti süresini saatler yerine dakikalarla sınırladı ve hasta bakım etkilerini minimize etti.

Başarıyı Sağlama ve Belgelendirme: Raporlama ve Düzeltme

Bir sızma testi, test durduğunda tamamlanmış sayılmaz. Etkili ve güvenli testler sadece keşifle değil, belgelendirme ve eylemle de bağlıdır. Kaliteli raporlar değişimi tetikler ve düzeltmeler saldırı pencerelerini kapatır.

Etkili Raporlama Stratejileri:

- Çoklu hedef kitleler için yazın: Yönetici özetleri, önceliklendirilmiş güvenlik açıkları listeleri, teknik ayrıntılar ve düzeltme adımlarını dahil edin.

- Her şeyi kanıtlayın: Bulguları ekran görüntüleri, günlükler, kavram kanıtı kod parçacıkları ile kaydedin — bunlar ciddiyeti doğrulamaya ve aciliyet gerekçesi iletmeye yardımcı olur.

- Güvenlik açıklarını sıralayın: Risk/etkiye göre sınıflandırın (CVSS skorlama veya benzeri), iş etkisini gösterin.

- Eylem planı: Ağınız ve uygulama teknolojik yığınına göre somut, önceliklendirilmiş düzeltme rehberi sunun.

Düzeltme Örneği: Bir XSS hatası bulunursa, hem kod düzeltmesi hem de gelecekte güvenli kodlama uygulamaları için öneriler sağlayın; sadece genel tavsiyeler değil. Takip İpucu: Kritik güvenlik açıkları için yeniden testler planlayın ki çözümler uzmanlar tarafından doğrulansın.

Saha Dersleri: Yaygın Tuzaklardan Kaçınma

Çoğu başarısız veya güvenli olmayan sızma testi, çarpıcı biçimde benzer hatalar paylaşır. Geçmiş hatalardan ders almak, bir sonraki sızma testinizi ve kuruluşunuzu sağlam temellere oturtabilir.

Dikkat Edilmesi Gereken Tuzaklar:

- Yetki olmadan test etmek. Net yetkilendirme eksikliği, yasal cezalar veya gerçek saldırılar olarak işaretlenen olaylara yol açabilir.

- Kötü kapsam yönetimi. Tanımlanmamış veya gezinen kapsamlar istemeden test edilmeyen sistemleri ve müşteri verilerini etkiler.

- Etki analizinin eksikliği. Üretim etkilerini görmezden gelmek, gelir kaybı ve müşteri şikayetleri riskini doğurur.

- Düzeltmeleri ihmal etmek. Göz ardı edilen bulgular kalır, kuruluşları savunmasız bırakır — bazı çalışmalar, pentest bulgularının yalnızca üçte birinin testten sonra tamamen ele alındığını öne sürüyor.

- Tedarik zinciri bağımlılıklarını görmezden gelmek. Birçok olay, üçüncü taraf kusurlarından kaynaklanır; pentest tümsel bir bakış olmadan bu kusurları atlayabilir.

Örnek: Bir e-ticaret firması ödeme API sağlayıcısını kapsam içine dahil etmedi ve aylar sonra bu ihmal nedeniyle kaçırılan güvenlik açıkları bulundu.

Güvenli Test Etme Kültürü Oluşturma

Güvenli sızma testi sadece teknik bir kontrol listesi değildir — sağlıklı bir siber güvenlik kültürüne yerleşmiş bir süreçtir. Şeffaflık, etik ve ekipler arası işbirliği ile sızma testleri büyüme, dayanıklılık ve güven için motorlar haline gelebilir. Yöneticiler, BT, uyum ve test ekibiniz arasında sürekli diyalog geliştirin. Sızma testini tek seferlik değil, döngüsel olarak benimseyin; her tur daha güvenli ve daha etkili güvenlik tatbikatları için becerilerinizi güçlendirin. Ve unutmayın: Kuruluşunuzun en büyük riski, sızma testerlarının bulduğu şey değildir, test güvenliğini düşünmeden planlanıp uygulanmayan bir test sırasında bulamadıklarıdır.

Gönderiyi Değerlendir

Kullanıcı Yorumları

Siber Güvenlik içindeki diğer gönderiler

Popüler Gönderiler