Cách Lập Kế Hoạch Cho Một Cuộc Kiểm Tra Xâm Nhập An Toàn

(How To Plan a Safe Penetration Test)

25 phút đọc Tìm hiểu các bước thiết yếu và các thực hành tốt nhất để lên kế hoạch cho một cuộc kiểm tra xâm nhập an toàn và hiệu quả nhằm bảo vệ tài sản số của tổ chức bạn. (0 Đánh giá)

Cách lên kế hoạch cho một bài kiểm tra xâm nhập an toàn

Kiểm tra thâm nhập — hay hack có đạo đức — hiện là một chuẩn mực thiết yếu cho các tổ chức nghiêm túc về an ninh mạng. Nhưng không phải mọi bài kiểm tra thâm nhập đều được thực hiện như nhau. Những bài kiểm tra được lên kế hoạch kém có thể làm gián đoạn các hệ thống trọng yếu, nảy sinh khó khăn pháp lý, hoặc thậm chí gây hại nhiều hơn lợi. Để thực sự gặt hái lợi ích và đảm bảo tuân thủ lẫn an toàn, tổ chức của bạn phải lên kế hoạch tỉ mỉ từng bước cho một bài kiểm tra thâm nhập an toàn và hiệu quả. Dưới đây là một hướng dẫn mang tính hành động, đầy các thực tiễn tốt nhất, mẹo thực tế và danh sách kiểm tra cho một pentest an toàn.

Hiểu mục đích và phạm vi

Mọi bài kiểm tra thâm nhập thành công đều bắt đầu từ sự rõ ràng. Trước khi bạn nghĩ về các vector tấn công hay lựa chọn công cụ, bạn cần xác định rõ mục tiêu bạn đang cố gắng đạt được. Các tổ chức thường mắc sai lầm khi triển khai pentest mà không có sự tập trung đồng nhất, dẫn đến bỏ sót lỗ hổng, ngừng hoạt động của hệ thống, hoặc báo cáo chưa đầy đủ.

Định nghĩa mục đích ví dụ:

- “Tìm ra các lỗ hổng bảo mật trong ứng dụng web công khai của chúng ta để ngăn ngừa rò rỉ dữ liệu.”

- “Xác thực sự sẵn sàng của SOC bằng cách kiểm tra phản ứng sự cố với một cuộc tấn công ransomware được giả lập.”

Thiết lập phạm vi: Liệt kê các tài sản nằm trong và ngoài phạm vi. Bạn đang kiểm tra môi trường sản xuất chỉ hay cả staging? Mạng nội bộ? Dịch vụ đám mây? Truy cập vật lý? Phạm vi chặt chẽ đặt ra ranh giới, làm cho các bài kiểm tra an toàn và có thể hành động.

Thông tin chi tiết:

Theo một cuộc khảo sát của SANS Institute năm 2023, 34% thất bại pentest đến từ phạm vi được định nghĩa không rõ, khiến các đội bỏ lỡ tài sản quan trọng hoặc phơi bày các hệ thống không được phê duyệt.

Các biện pháp pháp lý và tuân thủ

Ít điều gì rủi ro bằng khi thực hiện một pentest trái phép. Lập kế hoạch có trách nhiệm nghĩa là phải ghi nhớ đến các nhà quản lý, luật lệ và hợp đồng. Mỗi khu vực, quốc gia và ngành đều có các quy định về quyền riêng tư dữ liệu, luật hình sự mạng và các biện pháp bắt buộc riêng.

Các bước thiết yếu:

- Thu thập sự cho phép bằng văn bản. Chỉ tiến hành sau khi đã nhận được sự chấp thuận rõ ràng và được ghi nhận từ những người lãnh đạo có thẩm quyền. Đây vừa là biện pháp bảo vệ pháp lý vừa là thực tiễn tư vấn tốt.

- Kiểm tra khuôn khổ pháp lý (ví dụ GDPR ở EU, HIPAA cho chăm sóc sức khỏe ở Mỹ, PCI DSS cho hệ thống thanh toán). Một số yêu cầu thông báo, báo cáo hoặc phương pháp kiểm thử xâm nhập đặc thù.

- Thông báo cho nhà cung cấp ISP hoặc trung tâm dữ liệu nếu kiểm tra thâm nhập có thể kích hoạt báo động hoặc làm gián đoạn dịch vụ.

Ví dụ: Năm 2019, một ngân hàng lớn của Mỹ bị phạt sau khi tester của họ thực hiện phishing mô phỏng nhắm tới khách hàng, vi phạm chính sách nội bộ.

Gợi ý: Bao gồm cán bộ pháp lý và tuân thủ từ sớm để rà soát giới hạn kiểm tra, các kênh liên lạc và chuỗi bằng chứng quản lý sự cố.

Lựa chọn đội ngũ kiểm tra của bạn

Tài năng và kinh nghiệm của các pentester quyết định mọi thứ, từ chất lượng phát hiện đến sự an toàn của bài kiểm tra. Dù đội ngũ của bạn là nội bộ hay được thuê qua một công ty tư vấn, họ phải kết hợp giữa chuyên môn kỹ thuật và một hệ đạo đức vững vàng.

Các lưu ý chính:

- Chứng chỉ: Tìm kiếm các chứng chỉ được công nhận trong ngành như OSCP, CREST, hoặc GPEN.

- Kinh nghiệm trong lĩnh vực của bạn: Rủi ro khác nhau giữa ngân hàng, bệnh viện, hay nhà cung cấp SaaS. Kinh nghiệm trước với các tổ chức tương tự giúp tester dự đoán các vector tấn công đặc thù doanh nghiệp.

- Độc lập và minh bạch: Các hacker có đạo đức phải tiết lộ mọi xung đột lợi ích — đặc biệt khi dùng thầu bên thứ ba.

Thông tin: Nhiều tổ chức kết hợp kỹ sư bảo mật nội bộ với các hacker có đạo đức bên thứ ba để có các đánh giá phong phú và toàn diện.

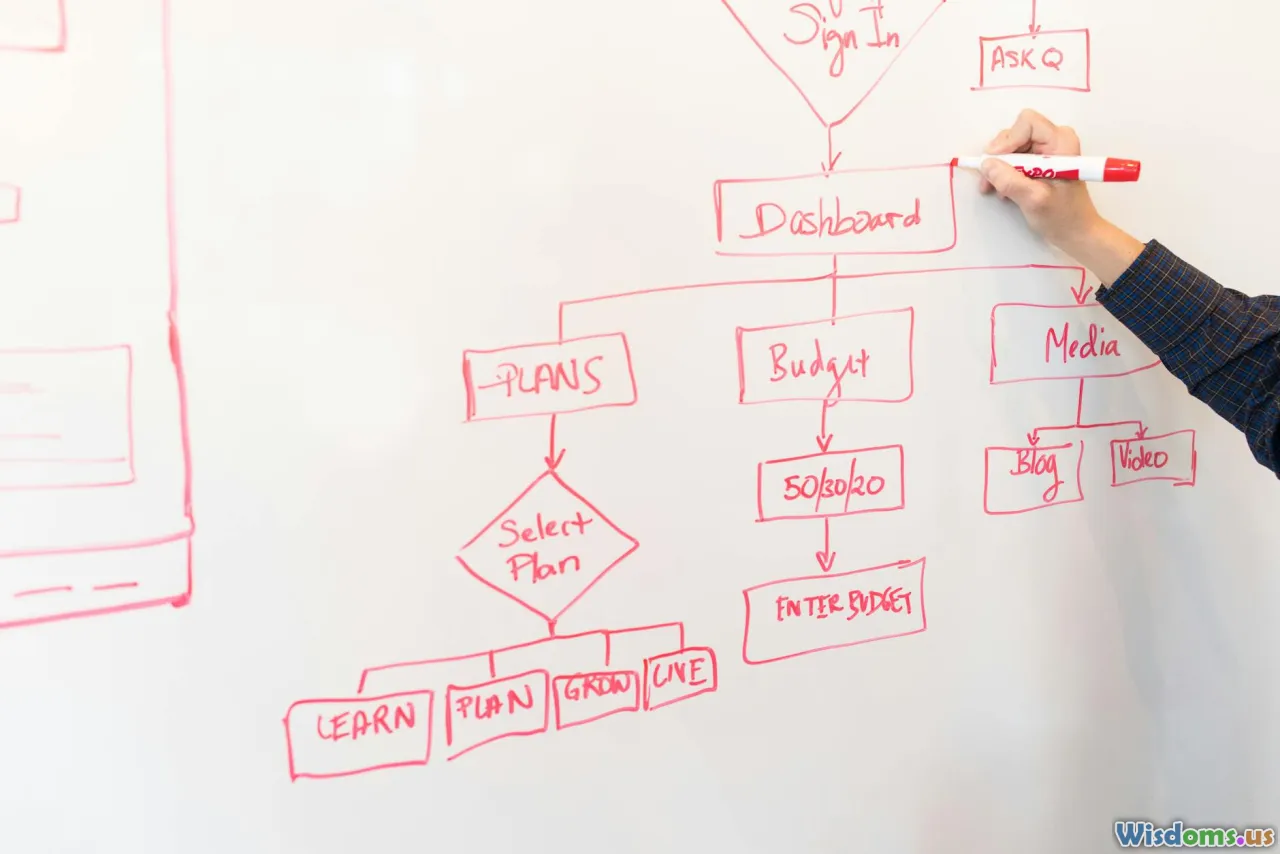

Mô hình hóa mối đe dọa và đánh giá rủi ro

Nhảy vào kiểm tra mà không có sự chuẩn bị dễ dẫn đến lãng phí thời gian và gián đoạn tốn kém. Mô hình hóa mối đe dọa và đánh giá rủi ro mang lại ý định cho cách tiếp cận của bạn, tập trung nỗ lực vào các mục tiêu rủi ro nhất của tổ chức và các kịch bản tấn công có khả năng xảy ra.

Các bước thực hiện:

- Vẽ sơ đồ tài sản: Phác họa hệ thống, mạng, ứng dụng và luồng dữ liệu — máy chủ web, cơ sở dữ liệu, điểm cuối, thiết bị IoT, API, v.v.

- Xác định các mối đe dọa có khả năng xảy ra: Ai có thể tấn công? Tại sao? Lỗ hổng nào có tác động lớn nhất? (ví dụ: rò rỉ dữ liệu khách hàng, ransomware, tấn công chuỗi cung ứng.)

- Phác thảo các vector tấn công: Phân loại rủi ro theo cách kẻ tấn công sẽ tiếp cận: xã hội engineering, khai thác mạng, vật lý, cấu hình đám mây bất hợp lý, v.v.

- Xếp hạng rủi ro: Ưu tiên các hoạt động pentest dựa trên xác suất và tác động đối với doanh nghiệp.

Ví dụ: Một nhà cung cấp chăm sóc sức khỏe có thể tập trung nhiều hơn vào việc đánh cắp thông tin sức khỏe được bảo vệ (PHI) thông qua cổng web, so với một nhà bán lẻ lo ngại mất thẻ thanh toán qua các API bị lộ.

Xây dựng Quy tắc tham gia (RoE)

Một RoE toàn diện xác định những việc được làm và không được làm, đồng bộ các bên liên quan và pentester về những gì được phép, bị cấm và mong đợi trong quá trình đánh giá.

Các yếu tố RoE phổ biến:

- Khung kiểm thử (Test window): Ngày giờ chính xác khi kiểm tra thâm nhập được cho phép (để tránh gián đoạn kinh doanh).

- Danh sách mục tiêu: Các IP, tên miền hoặc ứng dụng cụ thể để kiểm tra; các hệ thống ngoài phạm vi được xác định rõ.

- Các loại tấn công: Được phép (quét thủ công, cố gắng khai thác), bị hạn chế (kiểm tra DoS) hoặc bị cấm (lừa đảo người dùng thực nếu không được phê duyệt).

- Kế hoạch thông báo: Người cần thông báo trong trường hợp khẩn cấp, các kênh liên lạc được phê duyệt.

- Dòng thời gian báo cáo: Những cập nhật và sản phẩm cuối cùng sẽ ra sao, và khi nào.

Gợi ý: Tham gia cùng lãnh đạo CNTT và kinh doanh để xem xét RoE, đảm bảo sự cân bằng giữa kiểm tra có hiệu quả và sự ổn định vận hành.

Đảm bảo Giảm thiểu Gián đoạn và Ổn định Hệ thống

Các bài kiểm tra thâm nhập được quản lý tốt sẽ không hiển thị cho khách hàng và nhân viên. Tuy nhiên, ngay cả một bài kiểm tra an toàn cũng có thể làm quá tải máy chủ, lấp đầy các tệp nhật ký, hoặc kích hoạt hệ thống phát hiện xâm nhập. Lập kế hoạch để giảm thiểu gián đoạn vận hành là rất quan trọng đối với uy tín và sự liên tục hoạt động của doanh nghiệp.

Cách giảm thiểu rủi ro kinh doanh:

- Lên lịch vào giờ thấp điểm để giảm thiểu tác động nếu hệ thống chậm lại.

- Sao lưu các hệ thống quan trọng như một biện pháp phòng ngừa — dữ liệu bị hỏng hiếm khi xảy ra nhưng có thể xảy ra nếu các khai thác diễn ra quá mức.

- Đưa vào danh sách trắng địa chỉ IP của tester với SOC/IT để họ không bị nhầm với kẻ tấn công.

- Theo dõi hiệu suất hệ thống chặt chẽ trong suốt quá trình kiểm tra; thiết lập kế hoạch quay lui nếu xảy ra sự cố.

- Giới hạn các hoạt động rủi ro cao — không thử DoS trừ khi được cho phép rõ ràng và sau khi đã chuẩn bị các thủ tục phục hồi thảm họa.

Ví dụ: Một nhà bán lẻ toàn cầu tiến hành pentest vào ngày Black Friday đã gặp sự cố dừng hoạt động có thể tránh được vì kiểm tra không được lên lịch phù hợp với lưu lượng trực tuyến cao.

Giao tiếp Trước, Trong và Sau khi Kiểm tra

Giao tiếp minh bạch và chủ động biến các bài kiểm tra thâm nhập thành một quá trình học tập hợp tác — chứ không phải là những bất ngờ gây gián đoạn. Các kênh liên lạc rõ ràng đảm bảo IT, an ninh và các đội kinh doanh biết chính xác những gì đang diễn ra và có thể giảm thiểu sự cố vô ý nhanh chóng.

Chiến lược:

- Họp ngắn trước kiểm tra: Chia sẻ RoE, dòng thời gian và danh bạ với cả đội kiểm tra và các bên liên quan nội bộ.

- Kế hoạch sự cố theo thời gian thực: Chỉ định một liên hệ khẩn cấp cho cả tester và vận hành IT trong trường hợp hệ thống gặp sự cố.

- Buổi họp đánh giá sau kiểm tra: Các tester nên trình bày phát hiện cả ở dạng báo cáo chi tiết và briefing cho ban quản trị. Tiếp theo là Q&A và các buổi workshop khắc phục khi có thể.

- Bảo đảm tính bảo mật: Các phát hiện nhạy cảm nên được chia sẻ thông qua các kênh an toàn và mã hóa.

Gợi ý: Kiểm tra phản ứng sự cố? Thực hiện các bài tập tabletop với tester đóng vai kẻ tấn công, để các đội “blue” có thể luyện tập phát hiện và phản ứng.

Quản lý và giảm thiểu rủi ro kiểm tra

Ngay cả với sự chuẩn bị tốt nhất, kiểm tra thâm nhập luôn có một số rủi ro. Từ sự cố hệ thống đến việc lộ dữ liệu kiểm tra một cách vô tình, một bài kiểm tra an toàn đòi hỏi cả các fail-safes về kỹ thuật lẫn vận hành.

Các biện pháp an toàn có thể thực hiện ngay:

- Cô lập các môi trường kiểm tra nếu có thể, đặc biệt đối với các cố gắng khai thác mạnh.

- Kiểm tra chỉ với dữ liệu tổng hợp hoặc ẩn danh — tránh làm việc với PII sản xuất hoặc chi tiết tài chính.

- Chuẩn bị cho phục hồi thảm họa: Có kế hoạch quay lui và phục hồi nếu xảy ra sự cố; hãy kiểm tra sao lưu trước.

- Mã hóa tất cả ghi chú và kết quả kiểm tra để ngăn rò rỉ, tuân thủ các chính sách xử lý dữ liệu của tổ chức.

- Đền bù pháp lý và bảo hiểm: Đảm bảo các thỏa thuận kiểm tra xác định giới hạn trách nhiệm.

Ví dụ: Năm 2020, một bệnh viện đã trải qua pentest khiến một cơ sở dữ liệu quan trọng bị khoá; một kế hoạch quay lui vững chắc đã giới hạn thời gian ngừng và giảm thiểu tác động đến chăm sóc người bệnh.

Đảm bảo và Ghi nhận Thành công: Báo cáo và Khắc phục

Một pentest chưa kết thúc khi quá trình kiểm tra kết thúc. Các báo cáo chất lượng thúc đẩy sự thay đổi, và biện pháp khắc phục đóng các cửa sổ cho lỗ hổng.

Chiến thuật báo cáo hiệu quả:

- Viết cho nhiều đối tượng: Bao gồm tóm tắt cho lãnh đạo, danh sách lỗ hổng ưu tiên, chi tiết kỹ thuật và các bước khắc phục.

- Chứng cứ đầy đủ: Ghi nhận phát hiện với hình ảnh chụp màn hình, nhật ký, đoạn mã chứng minh khái niệm — những thứ này giúp xác thực mức độ nghiêm trọng và truyền đạt tính cấp thiết.

- Xếp hạng lỗ hổng: Phân loại theo rủi ro/tác động (điểm CVSS hoặc tương tự), cho thấy tác động đối với doanh nghiệp.

- Kế hoạch hành động: Cung cấp hướng dẫn khắc phục cụ thể, ưu tiên, phù hợp với mạng và ngăn xếp công nghệ của bạn.

Ví dụ khắc phục: Nếu phát hiện lỗi XSS, hãy cung cấp cả sửa mã và khuyến nghị cho các thực hành mã an toàn trong tương lai, chứ không chỉ lời khuyên chung.

Gợi ý theo dõi: Lên lịch kiểm tra lại các lỗ hổng quan trọng để các biện pháp sửa chữa được xác thực bởi các chuyên gia.

Bài học từ thực tế: Tránh các sai lầm phổ biến

Hầu hết các bài kiểm tra thâm nhập thất bại hoặc không an toàn có rất nhiều sai lầm tương tự nhau. Học hỏi từ những sự cố trong quá khứ có thể giúp bài kiểm tra kế tiếp — và tổ chức của bạn — đi đúng nền tảng.

Những cạm bẫy cần tránh:

- Kiểm tra mà không nhận được sự đồng thuận. Thiếu sự cho phép rõ ràng có thể dẫn tới các hình phạt pháp lý hoặc sự cố được đánh dấu như các cuộc tấn công thực.

- Quản lý phạm vi kém. Phạm vi không xác định hoặc phạm vi mở rộng dần có thể vô tình ảnh hưởng đến các hệ thống chưa được kiểm tra và dữ liệu khách hàng.

- Thiếu phân tích tác động. Bỏ qua tác động lên hệ thống sản xuất có thể dẫn đến mất doanh thu và phàn nàn của khách hàng.

- Bỏ qua khắc phục. Các phát hiện chưa được xử lý sẽ tồn tại và tổ chức trở nên dễ bị tổn thương — một số nghiên cứu ước tính chỉ khoảng một phần ba phát hiện pentest được xử lý đầy đủ trong vài tháng sau kiểm tra.

- Lờ đi phụ thuộc chuỗi cung ứng. Nhiều sự cố bắt nguồn từ các sai sót của bên thứ ba mà pentest có thể bỏ qua nếu không có cái nhìn tổng thể.

Ví dụ: Một công ty thương mại điện tử đã không đưa nhà cung cấp API thanh toán vào phạm vi, dẫn đến bỏ lỡ các lỗ hổng đã bị khai thác vài tháng sau đó.

Xây dựng văn hóa thử nghiệm an toàn

Kiểm tra thâm nhập an toàn không chỉ là một mục checklist kỹ thuật — nó là một quá trình được nhúng trong một nền văn hóa an ninh mạng lành mạnh. Bằng cách dẫn đầu với tính minh bạch, đạo đức và sự hợp tác giữa các nhóm, các bài kiểm tra thâm nhập có thể trở thành động lực tăng trưởng, khả năng phục hồi và niềm tin. Duy trì đối thoại thường xuyên giữa các giám đốc điều hành, IT, tuân thủ và đội kiểm tra của bạn. Hãy chấp nhận kiểm tra thâm nhập như một chu trình, không phải một lần làm duy nhất, với mỗi vòng tăng cường cơ bắp cho các bài diễn tập an toàn hơn và tác động lớn hơn. Và nhớ rằng: rủi ro lớn nhất của tổ chức bạn không phải là những gì các tester tìm thấy, mà là những gì họ bỏ sót khi kiểm tra không được lên kế hoạch và thực thi với sự an toàn trong tâm trí.

Đánh giá bài viết

Đánh giá của người dùng

Các bài viết khác trong An ninh mạng

Bài viết phổ biến